Un error en Google Cloud Build allana el camino para los ataques a la cadena de suministro

hace 2 años

Los investigadores han descubierto una forma de obtener privilegios en Google Cloud Build y modificar las imágenes de contenedores utilizadas en entornos de producción. El proveedor afirma haber corregido el problema.

Los servicios en la nube no están libres de fallas, como se muestra en el informe reciente de los investigadores de Orca sobre la oferta de Google Cloud Build. Descubrieron una forma de secuestrar el permiso para obtener una elevación de privilegios y así acceder a los repositorios de código del servicio. Google Cloud Build es una plataforma de CI/CD que permite a las empresas y desarrolladores realizar tareas de creación de código en Google Cloud en una variedad de lenguajes de programación. El servicio admite la importación de código fuente desde repositorios y ubicaciones de almacenamiento en la nube, crea código en función de una especificación configurada y produce artefactos como imágenes de contenedores que se pueden implementar directamente en entornos de producción. Por lo tanto, tiene acceso a soluciones como Artifact Registry, Kubernetes Engine y App Engine.

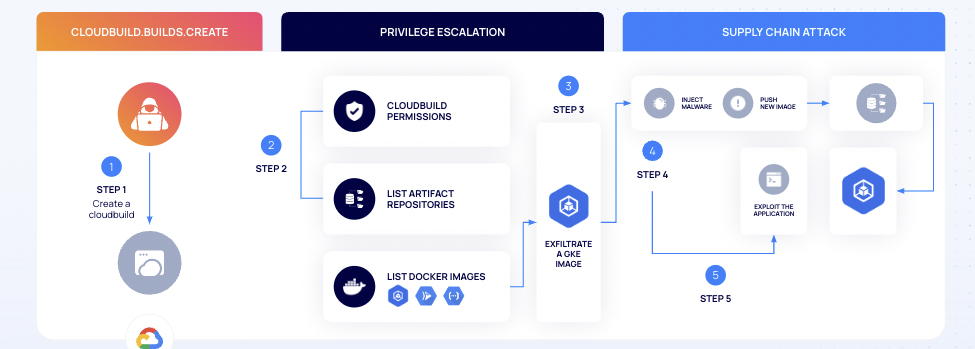

Google Cloud Build incluye roles de usuario predefinidos con los permisos necesarios para invocar la funcionalidad del servicio. Pero algunos de estos permisos también se pueden asignar individualmente a usuarios, grupos y cuentas de servicio. Los expertos de Orca han descubierto que se puede abusar de uno de estos permisos, cloudbuild.builds.create, para obtener privilegios adicionales. Con tres líneas de código, lograron obtener permisos para múltiples roles, incluidos los relacionados con el nivel de administrador y el desarrollo, como dataflow.developer.

Posibles ataques a la cadena de suministro

Este PoC llamado Bad.build abre el camino a diferentes tipos de ofensivas. A través de esta falla, un atacante podría encontrar una forma de acceder al código fuente o a recursos como artefactos binarios. Por lo tanto, tendría mucho tiempo para manipular imágenes en el Registro de artefactos de Google e inyectar código malicioso. “Todas las aplicaciones creadas a partir de las imágenes manipuladas se ven afectadas, con las posibles consecuencias de ataques de denegación de servicio (DoS), robo de datos y propagación de malware”, dicen los expertos de Orca. Y para ir más allá, “las aplicaciones malformadas están destinadas a ser desplegadas en entornos de clientes (on-premise o en la nube), por lo que el riesgo pasa del entorno del proveedor al de sus clientes, lo que constituye un ataque de tipo cadena de suministro, similar al vinculado a Solarwinds y MoveIT”.

La escalada de privilegios puede dar lugar a ataques más sofisticados. (Crédito de la foto: Orca)

Preguntado por nuestros compañeros de Bleepingcomputer, Google primero agradeció al equipo de Orca por su trabajo y dijo: "Hemos integrado un parche basado en su informe, como se indica en un boletín de seguridad publicado a principios de junio". Pero la solución sería parcial según el editor de seguridad israelí al revocar el permiso logging.privateLogEntries.list de la cuenta predeterminada del servicio Cloud Build, no relacionada con Artifact Registry. Como resultado, el vector de escalada de privilegios y el riesgo de un ataque a la cadena de suministro permanecen intactos.

Si quieres conocer otros artículos parecidos a Un error en Google Cloud Build allana el camino para los ataques a la cadena de suministro puedes visitar la categoría Otros.

Otras noticias que te pueden interesar