Los investigadores de Sysdig advierten sobre una campaña de ataque en curso contra servidores vulnerables de GitLab que resultará en la implementación de malware de cryptojacking y proxyjacking. Los ataques utilizan malware multiplataforma, rootkits de kernel y múltiples capas de ofuscación e intentan evadir la detección abusando de servicios legítimos. "Esta operación fue mucho más sofisticada que la mayoría de los ataques observados por Sysdig TRT", dijeron investigadores de la firma de seguridad Sysdig en un último informe. “A muchos atacantes no les importa en absoluto el sigilo, pero este atacante tuvo especial cuidado al diseñar su operación. Las técnicas y herramientas sigilosas y evasivas utilizadas en esta operación dificultan la defensa y la detección”.

Los atacantes detrás de la campaña de ataque, que Sysdig ha denominado LABRAT, están buscando servidores GitLab vulnerables a un problema de seguridad crítico conocido, listado como CVE-2021-22205. Esta falla se debe a una validación inadecuada de los archivos de imagen cuando GitLab los procesa con ExifTool y puede resultar en la ejecución remota de código. Se parchó en abril de 2021 en las versiones 13.8.8, 13.9.6 y 13.10.3, pero los exploits para esta falla todavía se utilizan activamente en los ataques, lo que significa que los piratas informáticos están encontrando suficientes servidores sin parches para justificar su uso.

El servicio TryCloudflare en la caja de herramientas de los hackers

Una vez que obtienen la ejecución remota del código, los atacantes ejecutan un comando curl para descargar y ejecutar un script malicioso para un servidor de comando y control (C2) con un nombre de host trycloudflare.com. TryCloudflare es un servicio gratuito proporcionado por Cloudflare para brindar a los usuarios la posibilidad de evaluar las diferentes funciones de la plataforma. Se sabe que los atacantes abusan de esto para ofuscar la ubicación real de su servidor C2, ya que la CDN de Cloudflare actúa como un proxy entre los dos. Una vez ejecutado en un sistema, el script comprueba si el proceso de vigilancia se está ejecutando e intenta eliminarlo, elimina archivos de infecciones anteriores, desactiva las medidas de defensa de Tencent Cloud y Alibaba, descarga otros archivos binarios maliciosos, configura nuevos servicios del sistema, modifica trabajos cron para Para lograr persistencia, recopila claves SSH almacenadas localmente que luego se utilizan para realizar movimientos laterales a otros sistemas.

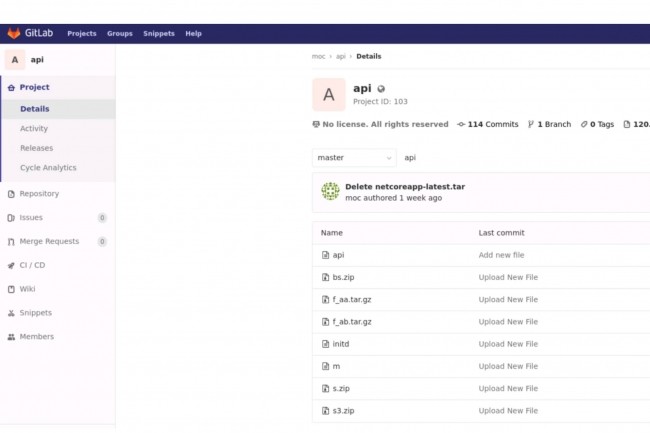

Para ofuscar su comunicación con los servidores C2, los atacantes implementaron CloudFlare Tunnel, una poderosa solución de túnel de tráfico que permite a los usuarios exponer servicios locales a través de la red segura de Cloudflare sin cambiar la configuración del firewall ni proceder al reenvío de puertos. Los investigadores de GuidePoint Security informaron recientemente de un aumento en la cantidad de ataques que utilizan el túnel CloudFlare y TryCloudflare. En algunos de estos ataques, los LABRAT alojaron sus archivos binarios maliciosos en un servidor privado de GitLab que ha estado en línea desde septiembre de 2022 pero que se actualiza continuamente. No está claro en este momento si los atacantes son propietarios de este servidor o si se trata de un servidor comprometido y utilizado indebidamente para alojar sus archivos.

Un conjunto de herramientas avanzadas utilizadas.

En los diversos ataques LABRAT que estudiaron, los investigadores de Sysdig descubrieron que el actor malicioso detrás de esta campaña utilizó muchas herramientas disponibles en el mercado. Uno de ellos es de código abierto, Global Socket (GSocket), para que dos sistemas en diferentes redes privadas se comuniquen entre sí sin necesidad de habilitar el seguimiento de puertos. Esto es posible a través de una red de servidores proxy que utilizan cifrado y también pueden enrutar el tráfico a través de Tor, lo que hace muy difícil descubrir la otra máquina. En este caso, GSocket se utilizó como puerta trasera para que los atacantes accedieran remotamente al sistema y enviaran comandos. Para lograr persistencia e implementar GSocket como un servicio que se activa al reiniciar el sistema, los atacantes intentaron explotar la vulnerabilidad de elevación de privilegios PwnKit (CVE-2021-4034) en sistemas Linux.

Los investigadores también encontraron evidencia de que los atacantes involucrados en la campaña LABRAT utilizaron un rootkit de código abierto llamado hide-cryptominers-linux-rootkit diseñado para ocultar archivos y procesos, así como su uso de CPU y destinado a ocultar actividades de criptominería. De hecho, LABRAT es, en última instancia, un ataque con fines de lucro, y una de las formas en que los atacantes monetizaron los servidores pirateados fue implementando una variante personalizada del programa de minería de criptomonedas de código abierto XMRig. Este programa fue implementado por un cargador escrito en el lenguaje de programación Go, quien aseguró que el programa de minería de criptomonedas se implementara como un servicio disfrazado de servicio sshd (demonio SSH) legítimo.

Monetizar el ataque a través de IPRoyal

Un segundo método para ganar dinero era implementar una herramienta asociada con el servicio IPRoyal para que los usuarios compartieran su ancho de banda con otros, pagando una tarifa, mediante la implementación de software proxy en sus máquinas. Este método de explotar sistemas comprometidos es cada vez más común y se le ha denominado proxyjacking. Los investigadores también encontraron archivos asociados con otro servicio proxy llamado ProxyLite. La herramienta proporcionada por este servicio está escrita en .NET Core, lo que la hace multiplataforma, y utiliza técnicas avanzadas de ofuscación que parecen estar diseñadas para dificultar la detección y el análisis.

"La criptominería y el proxyjacking nunca deben considerarse malware dañino y eliminarse requiriendo la reconstrucción del sistema sin una investigación exhaustiva", advirtieron los investigadores de Sysdig. “Como vimos en esta operación, el malware tiene la capacidad de propagarse automáticamente a otros sistemas mediante claves SSH. También hemos visto en el pasado con SCARLETEEL que los atacantes instalan criptomineros, pero también roban propiedad intelectual si tienen la oportunidad". El informe de Sysdig contiene varios indicadores de compromiso asociados con esta campaña en curso, como nombres de archivos y hashes, URL maliciosas y direcciones IP que pueden usarse para construir detecciones.

Otras noticias que te pueden interesar