Puede que las campañas de phishing se estén multiplicando como pan caliente, pero eso no es motivo para bajar la guardia. Este es particularmente el caso de los usuarios de la suite de colaboración de Zimbra que se encuentran bajo el fuego activo de una vasta campaña de phishing. "Los investigadores de Eset descubrieron una campaña de phishing a gran escala destinada a recopilar las credenciales de los usuarios de cuentas de Zimbra". anotado el editor de seguridad de Eset. "La campaña ha estado activa desde al menos abril de 2023 y aún está en curso". Según los indicadores del proveedor, el mayor número de objetivos se encuentra en Polonia, pero también se han detectado víctimas en otros países europeos, como Italia, los Países Bajos y también Francia.

Si esta operación maliciosa no se presenta como “particularmente sofisticada técnicamente”, es capaz de causar grandes daños y propagarse fácilmente dentro de una empresa que haya instalado Zimbra Collaboration. "Los atacantes aprovechan el hecho de que los archivos adjuntos HTML contienen código legítimo, siendo el único elemento revelador un enlace que apunta al host malicioso". advierte El investigador de seguridad Viktor Šperka. "De esta manera, es mucho más fácil eludir las políticas de spam basadas en la reputación, especialmente en comparación con las técnicas de phishing más populares, donde se coloca un enlace malicioso directamente en el cuerpo del mensaje".

Una trampa clásica pero lamentablemente eficaz.

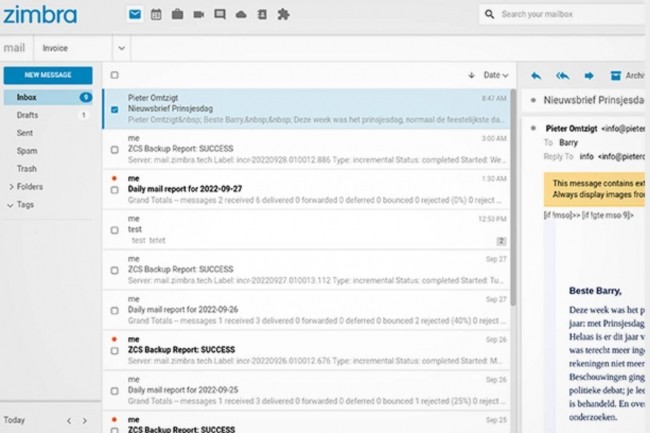

Para esta campaña, los piratas informáticos envían mensajes con una página de phishing en el archivo HTML adjunto advirtiendo al objetivo de una actualización del servidor de correo electrónico, desactivación de cuenta o problema similar... Y solicita al usuario que haga clic en un archivo adjunto comprometido. El estafador también se encargó de falsificar el campo “de” del correo electrónico para intentar hacerse pasar por administrador del servidor de correo electrónico.

Después ? Esta es la secuencia clásica, pero desafortunadamente todavía funciona: “Después de abrir el archivo adjunto, se presenta al usuario una página de inicio de sesión falsa de Zimbra personalizada según la empresa objetivo. El archivo HTML se abre en el navegador de la víctima, lo que puede hacerles creer que han sido dirigidos a la página de inicio de sesión legítima, cuando la URL apunta a una ruta de archivo local. Eset. "En segundo plano, las credenciales enviadas se recopilan en formato HTML y se envían mediante una solicitud HTTPS POST a un servidor controlado por el adversario". La precaución sigue siendo más importante que nunca y, en caso de duda, tenga siempre la reflexión de comprobar por otro canal (teléfono, contacto personal, etc.) la legitimidad de tal solicitud.

Otras noticias que te pueden interesar