Una vez más, la CISA (Cybersecurity and Infrastructure Security Agency), equivalente a Anssi en Estados Unidos, ha lanzado una alerta sobre un fallo aprovechado por los ciberdelincuentes. En este caso, se trata de una vulnerabilidad presente en la solución de desarrollo de aplicaciones web y móviles de Adobe, ColdFusion. Según el regulador, en junio pasado participó en dos ataques a agencias federales. Los atacantes utilizaron este medio para implementar shells web y recopilar información para moverse lateralmente a través de entornos.

En ambos casos, las instancias comprometidas de ColdFusion estaban obsoletas porque desde marzo había un parche disponible para la vulnerabilidad explotada. "El análisis sugiere que la actividad maliciosa de los actores de amenazas tenía un propósito de reconocimiento para mapear la red en su conjunto", dijo CISA en su aviso, sin atribuir los ataques a un grupo conocido. "En este momento, no hay evidencia que confirme la exfiltración exitosa de datos o el movimiento lateral durante ninguno de los incidentes", agrega.

Una vulnerabilidad de deserialización crítica

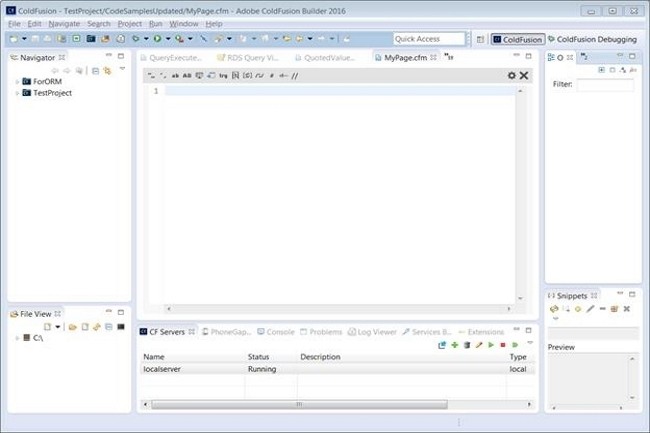

La vulnerabilidad explotada en ambos incidentes, catalogada como CVE-2023-26360, es una falla de deserialización crítica que puede explotarse para ejecutar código de forma remota. Afecta a las versiones 2021 y 2018 de ColdFusion, así como a versiones anteriores que ya no son compatibles. La falla se solucionó en marzo, junto con otra infracción similar (CVE-2023-26359) y un problema de cruce de directorio. En programación, la serialización se refiere al proceso de convertir datos en un flujo de bytes, generalmente para su transmisión por cable. La deserialización es la inversión de este proceso y, como la mayoría de las operaciones de análisis de datos en software, puede ser vulnerable si los usuarios controlan la entrada.

Durante años, las aplicaciones Java se han visto afectadas por este tipo de vulnerabilidades inseguras y la plataforma del servidor ColdFusion para ejecutar aplicaciones ColdFusion Markup Language (CFML) está escrita en Java. Las vulnerabilidades de deserialización no son infrecuentes en ColdFusion. Desde marzo, Adobe ha solucionado otras seis infracciones de este tipo, consideradas críticas y que probablemente conducirán a la ejecución de código arbitrario, incluidas tres en el último mes. Los atacantes también buscan explotarlos, y una falla de deserialización de ColdFusion corregida en julio se está explotando activamente en la naturaleza.

El servidor subyacente objetivo

Aunque ColdFusion es un software multiplataforma, normalmente se implementa en servidores Windows mediante el servidor web IIS. Lo que lo convierte en un objetivo atractivo para los piratas informáticos porque el servidor subyacente puede contener cuentas y otra información que podría facilitar el movimiento lateral dentro de la red Windows de una empresa. En ambos casos, los atacantes utilizaron la vulnerabilidad para cargar archivos cifrados con la extensión .txt que luego fueron decodificados usando la utilidad Certutil WIndows en archivos .jsp que sirvieron como shells web: puertas traseras de scripts que permiten a los atacantes ejecutar comandos remotos en un servidor. En uno de los incidentes, los ciberdelincuentes crearon una carpeta provisional donde colocaron varias utilidades: un archivo DLL de exportación de cookies que forma parte del navegador Edge de Microsoft, un escáner de recursos de red llamado fscan.exe, una copia del compilador de recursos de Microsoft y otros ejecutables. El shell web malicioso también contenía código que intentaba descifrar las contraseñas de las fuentes de datos de ColdFusion.

ColdFusion guarda las contraseñas en forma cifrada con un valor inicial codificado en ColdFusion 8, pero es único para cada instalación en versiones posteriores. "Un actor que controla el servidor de la base de datos puede usar estos valores para descifrar las contraseñas de la fuente de datos en ColdFusion versión 8 o anterior", explicó CISA. “Los servidores de la víctima estaban ejecutando una versión más nueva en el momento del compromiso, por lo que el código malicioso no pudo descifrar las contraseñas utilizando el valor inicial codificado predeterminado para versiones anteriores. Los atacantes detrás del segundo incidente parecen haber sido más hábiles y utilizaron tácticas de reconocimiento más avanzadas. Contaron los dominios confiables usando los comandos. más reciente y recopiló información sobre cuentas de administrador local y de dominio mediante comandos como grupo local, usuario neto, usuario neto/dominio Y IDENTIFICACIÓN. También intentaron descubrir la configuración de la red, registros de tiempo e información del usuario.

Cambios de táctica en caso de bloqueo

Según CISA, intentaron copiar y filtrar colmenas del registro del sistema como HKEY_LOCAL_MACHINE (HKLM) y Security Account Manager (SAM), pero la actividad fue detectada y bloqueada. "El archivo de registro SAM brinda a los actores de amenazas la capacidad de obtener nombres de usuario y contraseñas de ingeniería inversa, pero no había artefactos disponibles para confirmar que los actores de amenazas lograron exfiltrar la colmena del registro SAM", dijo la agencia. Los piratas informáticos también descargaron la memoria del Servicio del Subsistema de la Autoridad de Seguridad Local (LSASS), que normalmente contiene las credenciales NTLM de las cuentas de usuario utilizadas en el sistema, incluidas las credenciales deshabilitadas que aún podrían ser válidas en otros sistemas.

Al ver que algunos de sus intentos estaban siendo bloqueados, cambiaron de táctica e intentaron borrar el registro utilizando herramientas de seguridad del sistema. También intentaron acceder al conjunto de archivos y carpetas SYSVOL en un controlador de dominio, una herramienta utilizada para proporcionar políticas y secuencias de comandos de inicio de sesión a los miembros del dominio. En cuanto a las técnicas posteriores al compromiso específicas de ColdFusion, los atacantes accedieron al archivo propiedades.de.semilla de ColdFusion, que se utiliza para almacenar la semilla única utilizada para cifrar contraseñas. El aviso de CISA contiene indicadores de compromiso, así como tácticas, técnicas y procedimientos (TTP) que podrían ayudar a las organizaciones a desarrollar mecanismos de detección para ataques similares contra implementaciones de ColdFusion. La agencia también proporciona instrucciones para mitigar los efectos del ataque, que van desde actualizaciones de software y segmentación de red hasta políticas de control de aplicaciones y permisos de cuentas y archivos.

Otras noticias que te pueden interesar