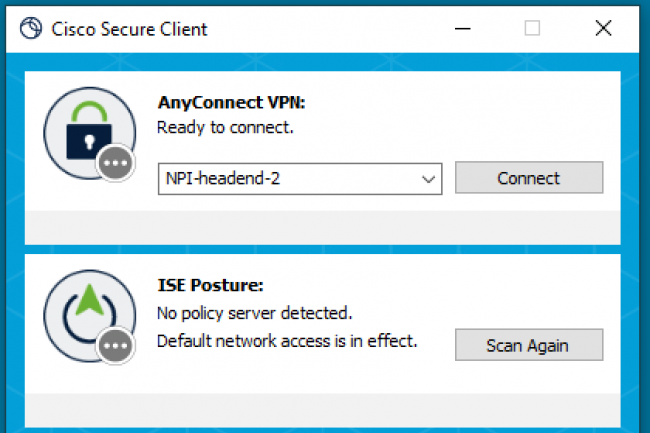

La semana pasada se hizo público un exploit fácil de implementar para una vulnerabilidad parcheada que afecta a las aplicaciones. cisco AnyConnect Secure Mobility Client y Secure Client para Windows, ampliamente utilizados. Los atacantes podrían aprovechar este exploit para elevar sus privilegios en el sistema de la víctima y tomar el control total del mismo. Conocida como AnyConnect Secure Mobility Client antes de la versión 5.0, la aplicación Secure Client para Windows se integra con múltiples plataformas y tecnologías de administración de terminales y seguridad OEM, incluidas AnyConnect VPN y Zero. -Trust Network Access (ZTNA), muy popular entre las empresas. Esta popularidad del software ya lo ha convertido en un objetivo para los atacantes. En octubre de 2022, Cisco actualizó sus avisos para dos vulnerabilidades de escalada de privilegios, inicialmente parcheadas en el cliente AnyConnect en 2020, para alertar a los clientes sobre su explotación en la naturaleza. Al mismo tiempo, la Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA) agregó las vulnerabilidades CVE-2020-3433 y CVE-2020-3153 a su catálogo de vulnerabilidades conocidas y explotadas, solicitando a todas las agencias gubernamentales que las corrijan lo antes posible.

Las vulnerabilidades de escalada de privilegios locales no se consideran muy críticas porque requieren que el atacante ya tenga cierto acceso para ejecutar código en el sistema operativo. Eso no significa que no sean serios o útiles, especialmente en el movimiento lateral. Normalmente, los empleados que utilizan el cliente AnyConnect en sus computadoras de trabajo para acceder a la red de la empresa a través de VPN no tienen privilegios de administrador en sus sistemas. Si los atacantes logran engañar a un usuario para que ejecute malware, ese código se ejecutará con sus privilegios limitados. Esto puede ser suficiente para robar datos básicos de las aplicaciones del usuario, pero no permite ataques más sofisticados como deshacerse de las credenciales locales almacenadas en Windows, lo que podría permitir al usuario acceder a otros sistemas. Pero aquí es donde las vulnerabilidades de la escalada de privilegios locales pueden resultar interesantes.

El exploit CVE-2023-20178

Catalogada como CVE-2023-20178, la vulnerabilidad de escalada de privilegios parcheada por Cisco a principios de este mes se encuentra en el mecanismo de actualización de AnyConnect Secure Mobility Client y Secure Client para Windows. Como explica el investigador Filip Dragovic, que encontró e informó la falla a Cisco, en su prueba de concepto publicada en GitHub, cada vez que un usuario establece una conexión VPN, el software del cliente ejecuta un archivo llamado vpndownloader. exe. Este proceso crea un directorio en la carpeta c:³windows³temp con permisos predeterminados y verifica si contiene archivos, por ejemplo, de una actualización anterior. Si encuentra archivos, los elimina, pero esta acción se realiza con la cuenta NT Authority\SYSTEM, es decir, la cuenta con más privilegios en los sistemas Windows. Los atacantes pueden aprovechar fácilmente esta acción mediante el uso de enlaces simbólicos (atajos) a otros archivos que crean, lo que genera un problema de eliminación arbitraria de archivos, y la eliminación de archivos se convierte en ejecución. Esta acción es posible abusando de una característica poco conocida del servicio Windows Installer.

En marzo de 2022, investigadores de la Iniciativa Día Cero de Trend Micro describieron en detalle esta técnica que atribuyeron a un investigador llamado Abdelhamid Naceri. Fue este mismo investigador quien descubrió e informó una vulnerabilidad diferente en el Servicio de perfiles de usuario de Windows que de manera similar condujo a la eliminación arbitraria de archivos con privilegios de SISTEMA. "Este exploit es ampliamente aplicable en los casos en que una primitiva elimina, mueve o cambia el nombre de una carpeta vacía arbitraria en el contexto del SISTEMA o de un administrador", dijeron los investigadores de Trend Micro en ese momento. En su aviso CVE-2023-20178 actualizado, Cisco les dice a los usuarios que un exploit público ya está disponible. La compañía recomienda encarecidamente a los clientes que actualicen AnyConnect Secure Mobility Client para Windows a la versión 4.10MR7 (4.10.07061) o posterior, y Secure Client para Windows a la versión 5.0MR2 (5.0.02075) o posterior. más tarde.

Otras noticias que te pueden interesar