La Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA) ha publicado 15 avisos sobre vulnerabilidades graves en productos de sistemas de control industrial (ICS) de Siemens, Mitsubishi Electric, Delta Electronics y Softing Industrial Automation. Algunas de las fallas, calificadas como altas o críticas, podrían provocar la ejecución remota de código.

Once de los 15 avisos cubren vulnerabilidades en productos Siemens, pero esta cifra no es sorprendente dada la cantidad de líneas de productos que Siemens tiene en su cartera y el hecho de que, como proveedor de ICS, la empresa tiene un programa de ciberseguridad muy activo. Cuatro de los avisos de Siemens contienen vulnerabilidades de gravedad crítica con puntuaciones CVSS entre 9 y 10, mientras que otros tres contienen fallas de gravedad alta con puntuaciones entre 7 y 9. Los avisos restantes abordan problemas de gravedad media o baja.

Equipos e información sensibles en riesgo

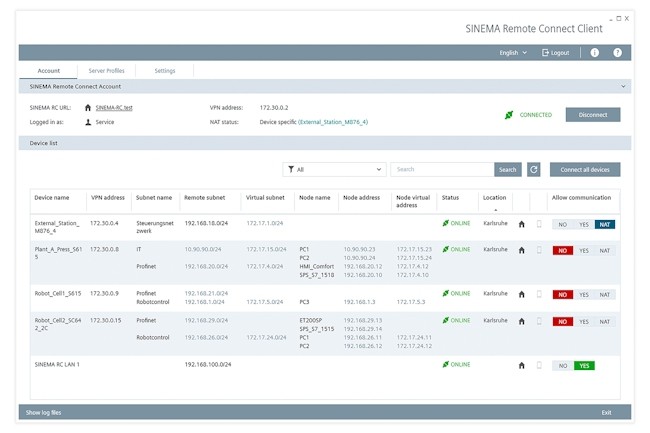

La primera vulnerabilidad de ejecución remota de código se refiere a un problema de control de acceso inadecuado (CVE-2022-32257) en los endpoints de los servicios web que forman parte del servidor SINEMA Remote Connect, una plataforma de Siemens que permite gestionar túneles VPN entre la sede central, los técnicos de servicio y las máquinas o plantas instaladas. La falla tiene una puntuación CVSS de 9,8 y afecta a las versiones de servidor anteriores a V3.2 y V3.1. También se ha corregido un problema de Cross-Site Scripting, XSS de menor gravedad (CVE-2020-23064) en la biblioteca jQuery que forma parte del servicio y que podría permitir a atacantes remotos ejecutar código arbitrario a través del elemento de opciones de JQuery.

También se ha corregido una vulnerabilidad de alto riesgo en el componente SINEMA Remote Connect Client. Esta vulnerabilidad, catalogada como CVE-2024-22045, podría dar a los atacantes la capacidad de acceder a información confidencial porque el producto colocaba esta información en archivos y directorios a los que tenían acceso usuarios no autorizados. Además, se ha publicado una importante actualización de software para el lector móvil RFID SIMATIC RF160B, un terminal portátil alimentado por batería que se utiliza en muchas industrias. La nueva versión 2.2 corrige más de 150 vulnerabilidades descubiertas en los últimos años, incluidas 11 que se clasificaron como críticas y podrían provocar la ejecución de código.

Desbordamientos de memoria crítica

Se ha corregido un error crítico de desbordamiento de búfer (CVE-2024-22039) con una puntuación CVSS de 10,0, la más alta posible, en los sistemas de protección contra incendios Sinteso EN y Cerberus PRO EN. La falla se encuentra en la biblioteca de comunicación de red utilizada en los sistemas que valida incorrectamente la longitud de los atributos del certificado X.509. La falla puede ser explotada por atacantes intermediarios que pueden interceptar la comunicación de la herramienta de ingeniería utilizada en la red del sistema de protección contra incendios y puede provocar la ejecución de código arbitrario en el sistema operativo subyacente como root. Tenga en cuenta que se han corregido otras dos fallas de memoria en la misma biblioteca de comunicación de red, que podrían ser explotadas por atacantes intermediarios para bloquear el servicio. Como estas infracciones solo afectan a la aplicación, y no al sistema subyacente, se han clasificado como de "alta gravedad".

La plataforma de hardware Siemens RUGGEDCOM APE1808, equipada con el cortafuegos de última generación Fortigate, ha detectado múltiples vulnerabilidades, incluidas tres críticas que podrían provocar la ejecución remota de código. Las fallas se heredaron de FortiOS y ya habían sido parcheadas. Entre los fabricantes afectados se encuentra Mitsubishi Electric, que ha actualizado sus controladores de la serie MELSEC-Q/L utilizados para la automatización de fábricas y en el módulo de CPU de la serie MELSEC. Estas vulnerabilidades se pueden explotar de forma remota enviando paquetes especialmente diseñados a través de la red a los dispositivos afectados.

Correcciones para vulnerabilidades de ICS de alta gravedad

Siemens también corrigió vulnerabilidades de alto y bajo riesgo en los dispositivos de monitoreo de energía SENTRON 7KM PAC3120 y SENTRON 7KM PAC3220, la herramienta de desarrollo de productos Siemens Solid Edge, el módulo de expansión Ethernet SENTRON 3KC ATC6, los conmutadores Ethernet industriales SCALANCE XB-200, XC-200, XP-200, XF-200BA y XR-300WG, y los sistemas de administración de información de seguridad física (PSIM) de Siemens Surveillance Control. Delta Electronics corrigió varias vulnerabilidades de alto riesgo (CVSS 8.8) en su sistema de administración de energía industrial DIAEnergie.

Estas vulnerabilidades basadas en la web exponen ataques de omisión de autorización, inyección SQL, XSS y de navegación de directorios. Se han corregido una vulnerabilidad de navegación de directorios de alto riesgo y un problema de divulgación de información en Softing edgeConnector, un módulo de software que conecta los controladores SIMATIC S7 a las aplicaciones IIoT.

Otras noticias que te pueden interesar