Desde la publicación de una prueba de concepto la semana pasada, un número cada vez mayor de atacantes han intentado explotar una falla crítica en los firewalls de Palo Alto Networks. Inicialmente informada el 12 de abril, la falla fue etiquetada como de día cero después de que se descubriera que un grupo APT la estaba explotando. Estadísticas de la Fundación ShadowserverAl 18 de abril, aproximadamente 22.500 dispositivos potencialmente vulnerables seguían siendo accesibles desde Internet. Si bien se trata de una cifra significativa teniendo en cuenta que cada uno de estos dispositivos puede servir como puerta de entrada potencial a una red corporativa, es mucho menor que los 150.000 dispositivos vulnerables estimados cuando se anunció la falla.

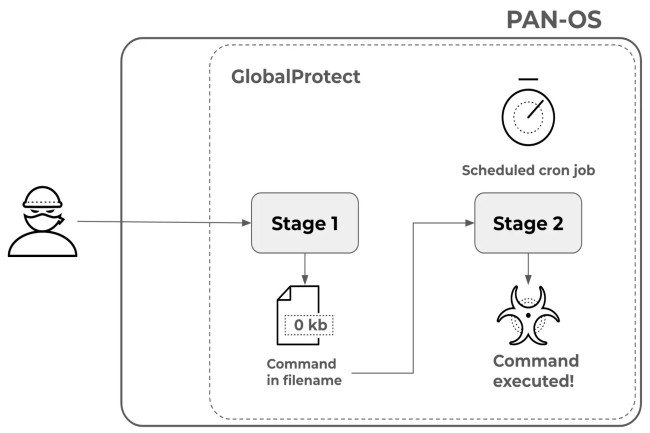

La vulnerabilidad, denominada CVE-2024-3400, se encuentra en la función GlobalProtect del sistema operativo PAN-OS y permite a los atacantes inyectar comandos ejecutables en el sistema subyacente con privilegios administrativos. PAN-OS se ejecuta en dispositivos y dispositivos de cortafuegos de última generación (NGFW) de Palo Alto Networks, y GlobalProtect es la función VPN SSL implementada para el acceso remoto seguro a la red corporativa.

Identifican al grupo UTA0218 como culpable

Fue el 10 de abril cuando Investigadores de Volexity Descubrieron la brecha mientras investigaban el tráfico sospechoso que provenía del firewall de Palo Alto Networks de un cliente. Los investigadores determinaron que el dispositivo había sido comprometido por un grupo conocido como UTA0218, a través de una vulnerabilidad previamente desconocida. Después de notificar el descubrimiento al equipo de seguridad de productos de Palo Alto Networks, el proveedor realizó su propia investigación y el 12 de abril publicó un aviso con medidas de mitigaciónDándole tiempo a la compañía para producir los parches adecuados, los cuales fueron entregados entre el 14 y el 18 de abril para las diferentes versiones del SO.

Cabe señalar que una de las mitigaciones sugeridas originalmente por Palo Alto Networks era desactivar la función de telemetría del dispositivo, que se consideró necesaria para que el exploit funcionara. Sin embargo, el equipo de seguridad de la empresa identificó posteriormente otros métodos de explotación que no requerían que la función de telemetría del dispositivo estuviera habilitada, por lo que este consejo de mitigación se ha eliminado.

La falla ha sido explotada desde finales de marzo.

Tras su descubrimiento inicial, Volexity fue capaz de crear una firma de detección y revisó los datos de telemetría de sus clientes para encontrar vulnerabilidades anteriores. Si bien la empresa de seguridad identificó por primera vez los signos de explotación el 26 de marzo, estos incidentes parecían más bien intentos del grupo APT de probar el exploit sin implementar una carga útil maliciosa, ya que el 10 de abril, UTA0218 comenzó a implementar una puerta trasera personalizada escrita en Python y denominada UPSTYLE.

“Tras explotar con éxito los dispositivos, UTA0218 descargó herramientas adicionales de los servidores remotos que controlaba para facilitar el acceso a las redes internas de las víctimas”, explicaron los investigadores de Volexity en su informe. “Se movieron rápidamente de forma lateral a través de las redes de las víctimas, extrayendo credenciales confidenciales y otros archivos que otorgaban acceso durante y posiblemente después de la intrusión. La habilidad y la velocidad del atacante sugieren que este grupo es altamente capacitado, con un diseño claro de lo que necesitan acceder para lograr sus objetivos”.

Publicación de un prototipo operativo

El 16 de abril, los investigadores de WatchTowr Labs reconstruyeron con éxito la vulnerabilidad mediante ingeniería inversa del código PAN-OS y publicaron un documento técnico y una prueba de concepto de explotación en forma de una solicitud HTTP con la carga útil inyectada en el valor de la cookie. Al día siguiente, GreyNoise, una empresa que monitorea el tráfico malicioso en Internet, reportó un aumento en el número de direcciones IP Palo Alto Networks también actualizó su aviso para informar a los clientes que estaba al tanto de un número creciente de ataques que explotaban la vulnerabilidad y que el código de explotación de PoC ahora estaba disponible públicamente. La compañía también publicó comandos que los usuarios de PAN-OS pueden ejecutar en sus dispositivos para determinar si se ha realizado un intento de explotación, mientras que la unidad de investigación de amenazas de la compañía publicó indicadores de compromiso. En una publicación de blog Analizando la puerta trasera UPSTYLE.

Cabe señalar que es difícil verificar la vulnerabilidad del firewall de Palo Alto accesible a través de Internet mediante un simple escaneo pasivo. La presencia de una versión vulnerable de PAN-OS indica que no se ha aplicado el parche completo, pero no significa que el dispositivo no tenga las mitigaciones alternativas que el proveedor ha sugerido implementar y, por lo tanto, esté protegido contra un exploit. "Una firma de prevención de amenazas con el ID de amenaza 95187 (publicada el 11 de abril de 2024) detecta y bloquea, con un 100% de precisión, todos los patrones sospechosos conocidos y observados en los ID de sesión", dijo La empresa en una publicación de blog el viernes"Palo Alto Networks publicó esta firma de prevención un día después de confirmar la vulnerabilidad y vemos que aproximadamente el 90% de los dispositivos sensibles ya están protegidos".

Otras noticias que te pueden interesar