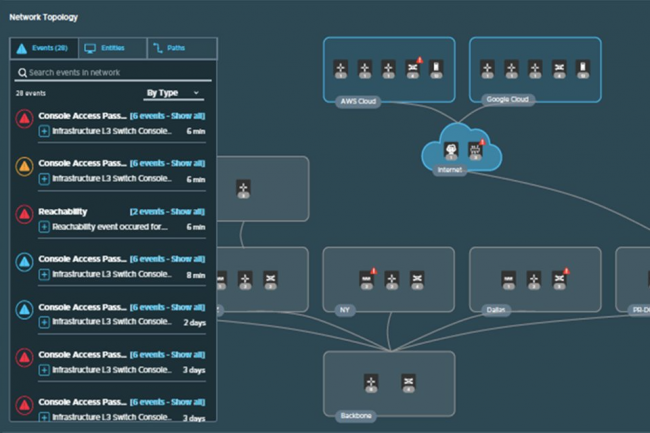

VMware alerta sobre posibles problemas de seguridad e invita a sus clientes a actualizar o parchear inmediatamente su software Aria para operaciones de red. La plataforma de gestión multinube Aria integra servicios previamente separados, como vRealize Automation, vRealize Operations, vRealize Network Insight y CloudHealth. Desde la única consola Aria Hub, los clientes tienen acceso a vistas y controles centralizados para ver y administrar todo el entorno multinube. Las vulnerabilidades están en Aria Operations for Networks, un componente de monitoreo capaz de identificar retrasos en la ejecución de aplicaciones en función del tráfico TCP y la latencia de retransmisión, y activar alertas en el panel de la aplicación.

Específicamente, el proveedor dijo que Aria Operations for Networks contenía dos vulnerabilidades. El primero, el más grave, es un fallo de omisión de autenticación debido a la imposibilidad de generar una clave criptográfica única. VMware asignó a esta falla una puntuación máxima del Sistema de puntuación de vulnerabilidad común (CVSS) de 9,8 sobre 10, lo que significa que la vulnerabilidad es particularmente crítica. "La omisión de autenticación podría permitir que un actor malicioso con acceso a la red de Aria Operations for Networks omita la autenticación Secure Sockets Shell (SSH) para acceder a la interfaz de línea de comando CLI de Aria Operations for Networks y desencadenar todo tipo de problemas de control", dijo VMware.

En cuanto al segundo defecto, se trata de una vulnerabilidad de escritura de archivos arbitraria, cuya puntuación CVSS es 7,2. "Con la vulnerabilidad de escritura de archivos, un atacante autenticado con acceso de administrador a Aria Operations for Networks podría escribir archivos en ubicaciones arbitrarias, provocando la ejecución remota de código", dijo VMware. Aria Operations for Networks On-Prem versiones 6.2 / 6.3 / 6.4 / 6.5.1 / 6.6 / 6.7 / 6.8 / 6.9 / 6.10 se ven afectadas por estas vulnerabilidades. El proveedor indicó que la actualización a la versión 6.11 solucionó estos problemas. Los clientes también pueden descargar parches para estas vulnerabilidades en https://kb.vmware.com/s/article/94152.

Otras noticias que te pueden interesar