El ataque informático al gigante mundial de venta de entradas por Internet Ticketmaster, que provocó una filtración masiva de datos (se dice que afectó a 560 millones de usuarios), sigue siendo noticia. "Hemos encontrado pruebas de que un cibercriminal obtuvo credenciales personales y accedió a cuentas demo pertenecientes a un ex empleado de Snowflake", explicó el editor. A finales de la semana pasada"Estas cuentas no contenían datos confidenciales. Las cuentas de demostración no están conectadas a los sistemas empresariales o de producción de Snowflake. El acceso fue posible porque la cuenta de demostración no estaba protegida por Okta ni por la autenticación multifactor (MFA), a diferencia de los sistemas empresariales y de producción de Snowflake".

El foco está puesto desde principios de junio sobre el proveedor de almacenamiento de datos en la nube, aunque el CISO de Ticketmaster no ha vinculado oficialmente a su socio con la fuga de datos de cientos de millones de clientes. Copo de nieve La compañía continúa con sus investigaciones y ha recibido el apoyo de Crowdstrike y Mandiant. Si bien reconoce que se ha producido una vulneración en uno de sus sistemas, no establece ninguna relación con el ciberataque a Ticketmaster. Incluso va más allá y presiona a sus clientes para que aumenten sus ciberdefensas. "También estamos desarrollando un plan para exigir a nuestros clientes que implementen controles de seguridad avanzados, como la autenticación multifactor (MFA) o políticas de red, en particular para las cuentas de clientes privilegiados de Snowflake. Al mismo tiempo, seguimos trabajando intensamente con nuestros clientes para ayudarlos a habilitar la MFA y otros controles de seguridad como un paso fundamental para proteger su negocio".

Una investigación en curso y la SEC al tanto

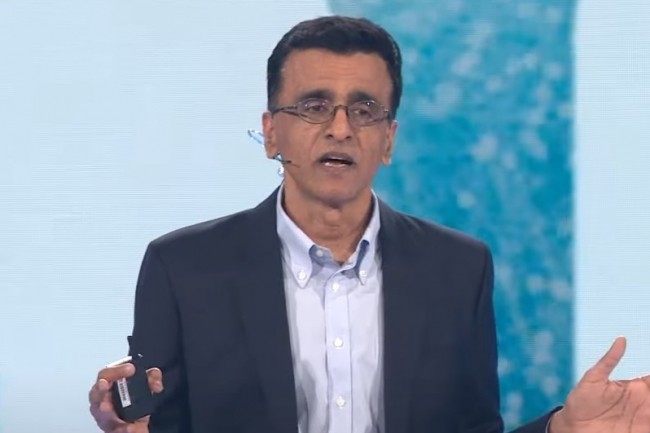

¿Con esta actuación Snowflake pretende eludir sus posibles responsabilidades tras el hackeo de Ticketmaster? Nada es menos seguro, pero unos días después, otros clientes del proveedor, entre ellos QuoteWizard (comparador de seguros), filial de LendingTree (préstamos online), también lo hicieron. según Techrunch denunciaron violaciones de datos tras no utilizar la autenticación multifactor para proteger sus cuentas. Una situación que llevó directamente al director ejecutivo de la editorial, Sridhar Ramaswamy, a hacerse cargo personalmente del asunto: "Está claro que tenemos que hacer algo al respecto", dijo el director ejecutivo de Snowflake. Durante una entrevista el jueves pasado en Runtime“Creo que automatizar la MFA es el siguiente paso lógico que debemos dar”.

Sin embargo, todavía queda por ver qué papel ha jugado en este asunto la cuenta comprometida de un antiguo empleado de Snowflake. Parece complicado de establecer por el momento, ya que no se sabe todavía qué datos se almacenaban allí ni si contenían información de otros clientes de Snowflake, ya que el editor no ha dado ninguna información pública al respecto hasta la fecha, ni tampoco ha precisado qué entiende por "datos sensibles" de la cuenta demo en cuestión. Tras haber informado a la SEC y de que se está llevando a cabo una investigación, Snowflake debería ser más transparente en los próximos días sobre los detalles de este hackeo.

Otras noticias que te pueden interesar