El editor de soluciones de resiliencia de datos de Veeam ha publicado un parche Para su producto de copia de seguridad y replicación afectado por una falla crítica (puntaje CVSS de 9.9), hizo referencia a CVE-2025-23120. El parche resuelve un problema de desialización que puede causar la ejecución del código de forma remota como un usuario del sistema en el servidor de Windows subyacente. La serialización es el proceso de transformación de datos en un flujo de bytes para la transmisión a otra aplicación, y la desialización es lo opuesto a este proceso. La desastración de datos de fuentes poco confiables es la fuente de muchas vulnerabilidades vinculadas a la ejecución de código remoto en varios lenguajes de programación.

Este defecto puede ser utilizado por cualquier parte de cuenta autenticada del grupo de usuarios local en el host de Windows. Sin embargo, los servidores VEEAM conectados a un área de Active Directory están mucho más en riesgo, porque en las configuraciones predeterminadas, se agrega el grupo de usuarios que localmente en las computadoras conectadas al dominio. Esto significa que si los atacantes logran ejecutar un malware en cualquier computadora de Windows de la red, que es común, pueden usar fácilmente la cuenta activa de esta PC para usar este orificio de seguridad en el servidor de copia de seguridad y replicación si está conectado al mismo dominio AD. Aunque este problema ha recibido un solo identificador (CVE-2025-23120), investigadores de la compañía de seguridad WatchTowr apoyo Que estas son en realidad dos vulnerabilidades, porque hay dos caminos separados para explotar el problema. El proveedor aconseja a los clientes que actualicen la copia de seguridad y la replicación 12.3.1 o que instale el Hotfix para la versión 12.3 si una actualización no se puede llevar a cabo de inmediato. Este último solo funciona en implementaciones que no han tenido otros parches de emergencia aplicados anteriormente.

Rara vez completas listas negras

Los problemas de desialización descubiertos por WatchToWr provienen de un correctivo incompleto para un Antiguo defecto parcheado en 2024 como CVE-2024-40711 que luego se informó como explotado en una de las infecciones de cero día de los operadores de ransomware Akira y Fog. De hecho, el producto de copia de seguridad y replicación ha sido dirigido varias veces desde 2023 por Cybergangs.

Los desarrolladores de aplicaciones han tenido el hábito de mitigar los riesgos vinculados a la desialización mediante la creación de listas de clases negras que podrían ser peligrosas cuando se derivan, y como explica WatchTowr, también es el enfoque adoptado por Veeam durante la resolución del CVE-2024-40711. Sin embargo, la historia ha demostrado que estos censos rara vez están completos. "Las listas negras (también llamadas listas de bloqueo o listas de rechazo) se basan en la idea muy optimista (y obviamente incorrecta) de que simplemente podemos elaborar una lista de todas las clases malas, que podemos mantener una grabación y actualizarla cuando", subraya el editor de seguridad. Un mundo ideal, pero "es una mentira. Aunque estamos de acuerdo en que hoy es extremadamente difícil encontrar nuevos procesos de deralización en los lenguajes y marcos de programación (incluso si esto sigue siendo posible), los productos tienen su propia base de código y pueden contener clases abusivas que pueden estar infelices durante la derialización. Y esto, incluso antes de acercarse a las bibliotecas de tercera parte.» ».

Gadgets utilizables fuentes de riesgo

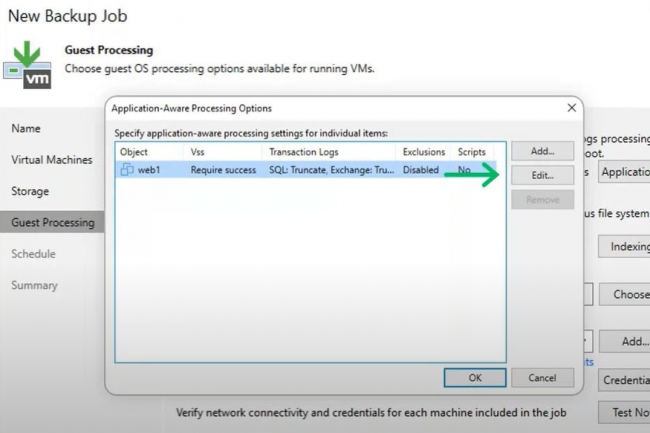

Los desarrolladores de Veeam Backup & Replication mantienen una lista de gadgets [un gadget est une classe qui peut être utilisée comme un outil pour tirer parti du mécanisme de désérialisation, ndlr] que están bloqueados para ser derivados por .NET binaryformatter. Esta lista se encuentra en el código en Veeam.backup.common.sources.system.io.binaryformatter.blacklist.txt. Por lo tanto, cuando se descubrió el CVE-2024-40711, su solución fue agregar el sistema Gadget.runtime.remoting.objref a este documento. Problema resuelto, hasta que WatchToWr Sina Kheirkhah Researcher encuentra otras clases utilizables, System.Codedom.Compiler.Tempflection y System.io.DirectoryInfo, lo que resulta en vulnerabilidad CVE-2024-42455. Estas clases también se agregaron a la lista de exclusión.

Piotr Bazydlo, investigador de WatchToWr, encontró otros dispositivos utilizables: veeam.backup.esxmanager.xmlframeworkds y veeam.backup.core.backupsummary, que extienden la clase de conjunto de datos, un gadget RCE muy popular para la derialización. Este es el nuevo defecto CVE-2025-23120 el miércoles. De hecho, la explotación del CVE-2025-23120 solo requiere modificaciones simples a la prueba de concepto publicada previamente para el CVE-2024-42455. "Esperamos haber proporcionado evidencia adicional de que la protección de los pozos de de -edérialización por una lista negra debe estar prohibida", escriben los investigadores. "No importa cuán perfecto, perfeccionado y a la vanguardia de la tecnología, alguien eventualmente encontrará algo malo".

Otras noticias que te pueden interesar