Veeam advirtió la existencia de dos vulnerabilidades, una de las cuales es una RCE crítica, que afecta su plataforma de administración basada en la web para proveedores de servicios administrados, proporcionando servicio de consola (VSPC). El martes, el proveedor de respaldo como soluciones de servicio y catering, lo que garantiza la disponibilidad de sistemas informáticos para marcas líderes como Cisco, Lenovo y NASA, Publicado una opinión indicando que la explotación de errores solo es posible en ciertas circunstancias. Aunque se ha proporcionado una actualización que contiene las soluciones necesarias, actualmente no hay medida de mitigación disponible para cuerpos defectuosos.

La primera corregida en esta actualización, identificada como CVE-2024-42448, es crítica y abre el camino a la ejecución de código remoto (RCE) que podría conducir a la ejecución del código arbitrario en servidores VSPC no corregidos. "Desde la máquina del agente de administración de VSPC, siempre que el agente de administración esté autorizado en el servidor, es posible llevar a cabo una ejecución de código remoto (RCE) en la máquina del servidor VSPC", dijo Veeam. La vulnerabilidad, que se habría descubierto durante las pruebas internas de Veeam, recibió una nota crítica con una puntuación CVSS de 9.9/10. Una búsqueda rápida en la popular plataforma de investigación de Leakix Leaks, en el momento de la publicación de este artículo, reveló más de un millón (1,186,722) de cuerpos VSPC potencialmente afectados en Internet, incluida aproximadamente la mitad en los Estados Unidos y Alemania. La vulnerabilidad afecta las versiones 8.1.0.21377 y VSPC anterior (8 y y construcciones), y se ha corregido en la actualización 8.1.0.21999. "Las versiones de productos más compatibles no se prueban, pero probablemente se ven afectadas y deben considerarse vulnerables", escribió la compañía.

Un segundo defecto importante a Patcher

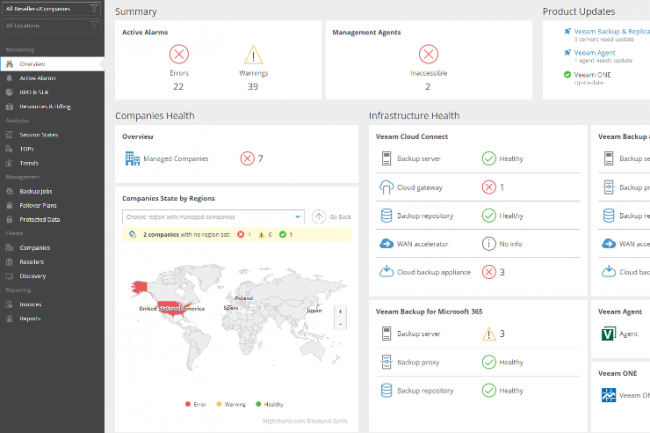

Además de este agujero de seguridad crítico de RCE, Veeam también ha alertado a la existencia de otros defectos de seguridad importantes, enumerados como CVE-2024-42449, dando a los atacantes la posibilidad de hacer una eliminación no autorizada de los archivos del servidor VSPC. "Desde la máquina del agente de administración de VSPC, siempre que esté autorizada en el servidor, es posible exfiltrar una eclosión NTLM desde la cuenta del servidor VSPC y eliminar archivos en la máquina del servidor VSPC", dijo Veeam. La falla, que recibió una puntuación CVSS de 7.1/10, se corrigió en la misma actualización y, al igual que el error RCE, no afectaría a otros productos Veeam, como la copia de seguridad y la replicación (VBR), el Agente para Microsoft Windows y uno. Otra crítica de RCE que afectaba a VBR, listada como CVE-2024-40711, había sido revelada a principios de septiembre y luego se informó que fue explotada en una de las infecciones de cero día de ransomware Akira (Descubierto en marzo de 2023) y niebla.

Otras noticias que te pueden interesar