Anteriormente llamado Nvidia Docker, el kit de herramientas de contenedor de proveedores (NCT) incluye una falla importante. El CVE-2024-0132 muestra un puntaje de gravedad (CVSS) de 9 de 10. Un usuario o una aplicación maliciosa puede escapar de su contenedor dedicado y obtener acceso completo al host subyacente. "El conjunto de herramientas de contenedor de nvidia 1.16.1 o anterior contiene una vulnerabilidad de TCCTOU (tiempo de comprobación de tiempo-UF-UF) de la hora de verificación en el momento de uso cuando funciona con la configuración predeterminada, donde una imagen de contenedor específica puede acceder al sistema de archivos host", explicó el proveedor publicado en un edificio adecuado. En su boletín de seguridad. Además, en ciertas circunstancias, la explotación exitosa de la vulnerabilidad conduce a la ejecución del código, la negación del servicio, los privilegios de escalada, la divulgación de información y el deterioro de los datos.

Tiempo de verificación Tiempo de uso de vulnerabilidad

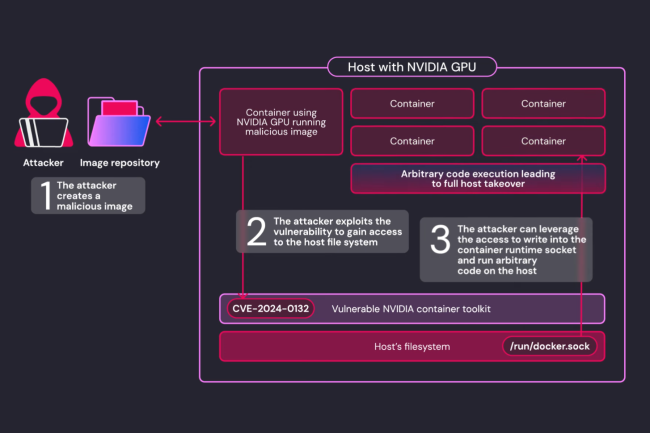

Los contenedores NVIDIA, que son software especializado diseñado para facilitar la implementación de aplicaciones que involucran inteligencia artificial y aprendizaje automático, dependen de NCT para acceder a los equipos de GPU. Es gracias a las herramientas y bibliotecas del kit de herramientas que las aplicaciones ejecutadas en contenedores pueden usar la GPU. La manifestación se realizó en Una publicación de blog de Wiz Researchcuyos investigadores han sido acreditados por Nvidia por el descubrimiento de la falla. Los atacantes que controlan una imagen de contenedor ejecutada por una caja de herramientas, en otras palabras, un paquete ejecutable ligero y autónomo que contiene todo lo necesario para ejecutar una aplicación, puede escapar del contenedor y obtener acceso completo al host.

Esta condición de competencia llamada "uso de tiempo de tiempo de control" ocurre cuando un programa verifica una condición y luego usa el resultado de esta verificación sin garantizar que la condición no haya cambiado en el intervalo. Incluso si los detalles técnicos específicos de la explotación potencial no se han revelado por razones de seguridad, el blog de Wiz compartió un posible flujo de ataque. "El atacante crea una imagen especialmente diseñada para explotar el Faille CVE-2024-0132", escribió investigadores en el blog. "El atacante realiza la imagen maliciosa en la plataforma objetivo, ya sea directamente en los servicios que permite compartir los recursos de GPU, o indirectamente a través de una cadena de suministro o un ataque de ingeniería social, por ejemplo, un usuario realiza una imagen IA desde una fuente no confiable.» »

¿En qué casos aplicar las soluciones?

Como se indica en las notas de corrección, la vulnerabilidad de SO de los contenedores afecta todas las versiones del conjunto de herramientas de contenedores NVIDIA a la versión V1.16.1 incluida. Según los investigadores de Wiz, el conjunto de herramientas se usa ampliamente y el defecto podría afectar el 35 % de los entornos de la nube. "Esta biblioteca es ampliamente adoptada como una solución para acceder a la GPU NVIDIA desde los contenedores", agregaron los investigadores. "Además, se prevé en muchas plataformas de IA y máquinas virtuales (como las imágenes de Amazon Machine, AMI), porque es un requisito de infraestructura común para aplicaciones de IA.» »

Para entornos compartidos como Kubernetes, el error se puede usar para escapar de un contenedor y acceder a datos y secretos en otras "aplicaciones ejecutadas en el mismo nudo, incluso en el mismo clúster", exponiendo así todo el entorno. Por lo tanto, se recomienda que las empresas utilicen un modelo de cálculo compartido para actualizar inmediatamente la caja de herramientas. "Un atacante podría desplegar un contenedor dañino, escapar de él y usar los secretos de la máquina host para dirigirse a los sistemas de control de servicios en la nube", advirtieron los investigadores. "Un atacante podría acceder a información confidencial, como el código fuente, los datos y los secretos de otros clientes que usan el mismo servicio". La compañía aclaró que la vulnerabilidad no tuvo impacto en los casos de uso que involucraban la interfaz CDI (interfaz de dispositivo de contenedor). Para todos aquellos que deseen usar la caja de herramientas NVIDIA Container, ahora está disponible una solución.

Otras noticias que te pueden interesar