La seguridad de IA se convierte en un tema preocupante con las técnicas de evolución. La prueba de esto es la falla crítica que se encuentra en el LLM Llama de Meta, que puede causar ataques de RCE (ejecución de código remoto). Pueden generar datos y incluso llegar a tomar el control de LLM. Listado como CVE-2024-50050, este orificio de seguridad vinculado proviene del uso inapropiado del mensaje orientado a la biblioteca de código abierto (PYZMQ) en los marcos IA.

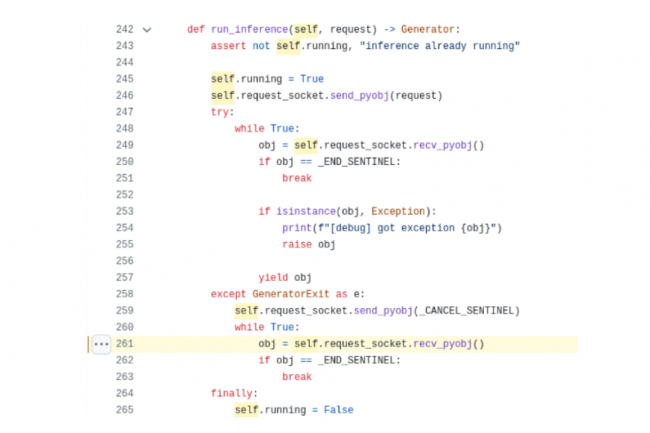

"El equipo de investigación de Oligo ha descubierto una vulnerabilidad crítica en Meta-Lalma, un marco de código abierto desde Meta para construir y implementar aplicaciones Genai", dijeron los investigadores de seguridad de Oligo En una publicación de blog. "La falla, CVE-2024-50050Permite a los atacantes ejecutar un código arbitrario en el servidor de inferencia de pilas de llama desde la red. Según los investigadores de proveedores en soluciones de seguridad, una serie de marcos de código abierto explotan un mensaje orientado a la biblioteca de código abierto (PYZMQ) de una "manera desafortunada", lo que permite la ejecución del código remoto. El problema proviene del hecho de que Llama Stack usa Pickle, un módulo de Python para la serialización y la disidera de los objetos de Python, en su implementación "API de inferencia", una funcionalidad que LLAMA ofrece a las empresas para integrar sus propios modelos ML en la tubería de aplicaciones.

Un defecto reportado y corregido por meta

Pickle es intrínsecamente capaz de ejecutar códigos arbitrarios durante la derialización de datos poco confiables (artesanías) enviados por los atacantes, en particular con la implementación expuesta de Pyzmq (un enlace de Python para Zeromq). "En los escenarios en los que el enchufe Zeromq está expuesto en la red, los atacantes podrían explotar esta vulnerabilidad enviando objetos maliciosos desarrollados a la zócalo", dijeron los investigadores, y agregó que eltimbre de estos objetos [conversion de fichier binaire en objets Python, ndlr] podría dar a los atacantes la capacidad de llevar a cabo una ejecución de código arbitraria (RCE) en la máquina host. Después de este descubrimiento, el equipo de Meta Security se pisó rápidamente la pila de LLAMA, cambiando el formato de serialización para la comunicación de encurtidos en JSON.

Oligo Research informó la vulnerabilidad a Meta el 29 de septiembre de 2024, que luego lo reconoció y publicado Un correctivo en GitHub el 10 de octubre de 2024, con una versión corregida 0.0.41 empuje en el índice de paquetes de Python (PYPI). El 24 de octubre, Meta luego lo identificó como CVE-2024-50050 con una puntuación CVSS de 6.3 (gravedad promedio). Snyk, especializado en seguridad del desarrollo de software, ha reconocido un mayor peligro de este agujero de seguridad en él atribución Una puntuación CVSS crítica de 9.3 para la versión 4.0 de Llama Stack e incluso 9.8 para el V3.1.

Meta no respondió a CSO a las solicitudes de aclaración sobre la gravedad del defecto hasta la publicación de este artículo. La vulnerabilidad es Análisis de espera actualmente Por la Base de datos de vulnerabilidad nacional (NVD), un repositorio completo de vulnerabilidades divulgadas públicamente, administrada por el NIST.

Otras noticias que te pueden interesar