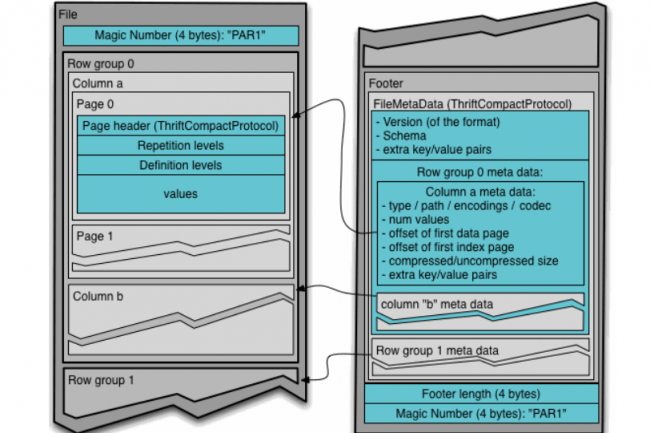

Los atacantes podrían explotar una falla en el código de administración del parquet, el formato de datos en código abierto de columnas Apache, para ejecutar código arbitrario en cuerpos vulnerables. Este agujero de seguridad, hace referencia a CVE-2025-30065, introduce un problema de de-eedérialización (CWE-502) en la biblioteca Java Parquet que puede conducir a la ejecución de archivos de parquet maliciosos. "Esta vulnerabilidad puede tener un impacto en las tuberías de datos y los sistemas de análisis que importan de los archivos de parquet, especialmente cuando estos archivos provienen de fuentes externas o poco confiables". En una publicación de blog. Las empresas que usan parquets para sus big data y análisis de baterías, un caso de uso común para el almacenamiento de datos en las columnas de parquet, deben ejercer presión para que este defecto se corregirá de inmediato para evitar un control potencial del sistema.

Las implementaciones de Java de Apache Parquet

La Biblioteca Java Parquet, una implementación de referencia para funcionar con los archivos de Parquet en el ecosistema Java, se asigna en las versiones anteriores a 1.15.1. "Nuestros propios datos indican que este problema se ha introducido en la versión 1.8.0, pero las directivas actuales proporcionan el examen de todas las versiones anteriores", dijo Endor Labs. Incluso si los detalles técnicos de una hazaña potencial quedan por venir, un módulo específico, Parquet-Avro, descubierto en la biblioteca, hace posible desear datos poco confiables y la ejecución de códigos enviados de forma remota en forma de archivos de parquet elaborados. Es probable que cualquier aplicación o servicio que utilice la biblioteca Java, incluidos los marcos populares de Big Data como Hadoop, Spark y Flink, sea atacado. "La ejecución del código remoto (ejecución del código remoto, RCE) que resulta de los sistemas de las víctimas puede permitir a los atacantes tomar el control de los sistemas, alterar o robar datos, instalar malware y/o perturbar los servicios", agregó Steror Labs.

No se conoce la fecha en la fecha

Ni los laboratorios de Endor ni la entrada NVD del NIST señalaron los intentos de explotar la vulnerabilidad CVE-2025-30065 en la fecha. Apache publicó discretamente un correctivo con la versión 1.15.1 el 16 de marzo de 2025, con una redirección de GitHub a los cambios realizados en la actualización. Endor Labs aconseja corregir rápidamente la vulnerabilidad, lo que amenaza la confidencialidad, la integridad y la disponibilidad de los sistemas en cuestión. Advirtió a los desarrolladores que la ausencia de ataques reportados no debería retrasar la acción, porque el problema ahora es conocido por el público. Uno de los factores atenuantes para las empresas vulnerables es la necesidad de interacción con el usuario para una explotación exitosa. Solo un archivo de parquet malicioso importado por el usuario en sus sistemas puede activar la vulnerabilidad. Pero eso no los lleva a salvo por mucho tiempo. El mes pasado, una falla crítica descubierta en otro servicio de Apache basado en Java, Tomcat, fue operada dentro de las 30 horas posteriores a la divulgación.

Otras noticias que te pueden interesar