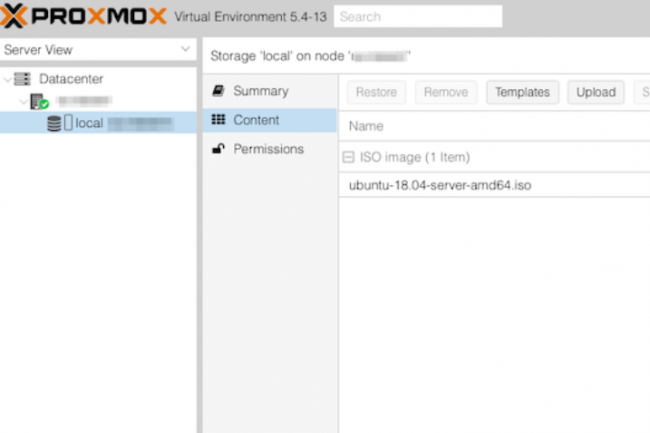

Los usuarios que usan clústeres que usan imágenes de VM construidas con Kubernetes Image Builder versión V0.1.37 o anterior debe preocuparse. Una gran preocupación por la seguridad fue descubierto En esta herramienta para construir las imágenes de K8: la información de identificación predeterminada se activa durante el proceso de construcción de imágenes. "Las imágenes de máquinas virtuales construidas utilizando el proveedor Proxmox no desactivan esta información de identificación predeterminada, y los nodos utilizando las imágenes resultantes pueden ser accesibles a través de esta información de identificación predeterminada", advierte el NIST (Instituto Nacional de Normas y Tecnología) del Departamento de Comercio de los Estados Unidos.

Este orificio de seguridad abre el camino hacia el acceso a la raíz mediante el uso de estos identificadores. Tenga en cuenta que los clústeres de Kubernetes cuyos nodos que usan máquinas virtuales creados a través de Image Builder en Proxmox (y su hipervisor basado en KVM) son los defectos más riesgosos y arriesgados CVE-2024-9486 siendo crítica clasificada (puntaje CVSS 9.8). Para máquinas virtuales diseñadas, implementadas o administradas con Nutanix, OVA (formato de máquina virtual abierto), QEMU (virtualización de código abierto y software de emuladores) o mapeo de dispositivos sin procesar (mecanismo que permite que una VM tenga acceso directo a un MON en el subsistema de almacenamiento físico), no se ven afectados por este problema (esta vulnerabilidad (vulnerabilidad (vulnerabilidad (CVE-2024-9594) tiene riesgos moderados (puntaje CVSS 6.3). Para este último, el riesgo es real si un atacante es capaz de llegar a la máquina virtual donde se lleva a cabo la construcción de la imagen y explota la vulnerabilidad para modificar la imagen cuando se lleva a cabo la construcción de la imagen. Las máquinas virtuales que usan imágenes creadas por otros proveedores, VMware ESXI o VSphere, por ejemplo, no se ven afectadas.

Posible medición de atenuación

Para mitigar este defecto, si no es posible una versión de la versión, una medida de atenuación consiste en reconstruir todas las imágenes afectadas utilizando una versión fija de la imagen del constructor. Redextar las imágenes corregidas en todas las máquinas virtuales afectadas. Antes de actualizar, esta vulnerabilidad puede reducirse desactivando la cuenta del constructor en las máquinas virtuales en cuestión: Usermod -L Builder.

Otras noticias que te pueden interesar