Akira no es sólo el nombre de un manga icónico de los años 80. También es un nombre utilizado para describir ransomware: después por primera vez en 2017En marzo pasado se descubrió otro ransomware con este apellido. Sin relación con su predecesorEsta última generación de ransomware se ha cobrado varias víctimas en diversos sectores (educación, finanzas, bienes raíces, etc.) con robo de datos y demandas de rescate que van desde 200.000 dólares hasta varios millones de dólares. Akira tiene algunas similitudes con el ransomware Conti v2, lo que podría indicar que los autores del malware al menos se inspiraron en las fuentes filtradas de este último.

“Akira ransomware viene en forma de un binario de Windows de 64 bits escrito para el sistema operativo Windows. Está escrito en C++ y depende en gran medida de las bibliotecas de C++. Además, se utilizó la biblioteca Boost para implementar el código de cifrado asincrónico”. explicado Editor de seguridad de Avast. “Durante la ejecución, el ransomware genera una clave de cifrado simétrica utilizando CryptGenRandom(), que es el generador de números aleatorios implementado por Windows CryptoAPI. Los archivos están cifrados con Chacha 2008 (implementación de DJ Bernstein). La clave simétrica se cifra con el código RSA-4096 y se adjunta al final del archivo cifrado. La clave pública está codificada en el binario del ransomware y difiere según la muestra”.

Operaciones similares de Akira en Windows y Linux

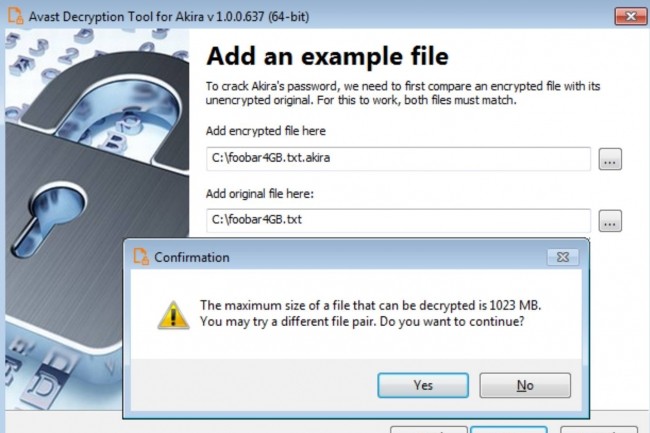

Buenas noticias para las víctimas de este ransomware, ya que el proveedor ha anunciado la disponibilidad de una clave de descifrado para encontrar sus datos sin pasar por la casilla de rescate. Se han propuesto dos versiones del descifrador, ambas para sistemas Windows, la primera en 64 bits y el segundo en 32 bits. Avast recomienda utilizar la versión de 64 bits porque descifrar contraseñas requiere mucha memoria del sistema. “Es extremadamente importante elegir un par de archivos que sean lo más grandes posible. Debido al cálculo del tamaño de bloque de Akira, puede haber diferencias considerables en el límite de tamaño, incluso para archivos que difieren en un tamaño de un byte”, advierte además el proveedor.

La versión para Linux del ransomware Akira funciona igual que Windows, y los archivos cifrados tienen la misma extensión y esquema de cifrado. "Obviamente, Windows CryptoAPI no está disponible en Linux, por lo que los autores del ransomware utilizaron la biblioteca Crypto++ para cubrir las partes administradas por Windows CryptoAPI", dijo Avast. “Nuestro equipo está desarrollando actualmente una versión para Linux de nuestros descifradores. Mientras tanto, la versión de Windows del descifrador se puede utilizar para descifrar archivos cifrados por la versión de Linux del ransomware. Utilice la capa WINE para ejecutar el descifrador en Linux”.

Otras noticias que te pueden interesar