En una campaña descubierta recientemente, un actor de amenazas cibernéticas ubicado en Europa del Este está utilizando un novedoso enfoque de “bomba de racimo” para implementar una cascada de malware dentro de una sola infección. Esta campaña, denominada “Unfurling Hemlock”, implementa hasta 10 archivos de malware únicos en el mismo sistema infectado a la vez, según una publicación de Outpost24. “Al examinar las TTP (tácticas, técnicas y procedimientos) comunes de las campañas de malware utilizadas durante el año pasado, KrakenLabs, el equipo de investigación de amenazas cibernéticas de Outpost24, descubrió varios informes que describen una nueva técnica de infección utilizada para distribuir varios tipos de malware que no están necesariamente relacionados entre sí”, dijo Héctor García, investigador de infraestructura de amenazas en KrakenLabs, en una publicación de blog“Al analizar más de cerca el caso, descubrimos que, en lugar de una técnica de distribución innovadora utilizada por varios cibercriminales, podríamos habernos encontrado con una campaña masiva que duró varios meses y que fue llevada a cabo por un solo grupo”. Según el origen de las muestras analizadas, la investigación concluyó que la campaña se dirige principalmente a Estados Unidos, Alemania y Rusia.

Nido de malware para un impacto máximo

“En esta campaña, nuestro equipo de investigación de amenazas observó lo que parece ser un camino obvio a seguir para maximizar las ganancias en una campaña de distribución de malware”, explicó García. “Tiene sentido que si una infección con un solo malware tiene éxito, otras infecciones con malware con características similares también deberían tener éxito”. Este tipo de infecciones se realizan normalmente infectando el objetivo con un cargador, un RAT (troyano de acceso remoto) o una puerta trasera, y luego implementando varios tipos de malware, como ladrones de datos, criptomineros o ransomware.

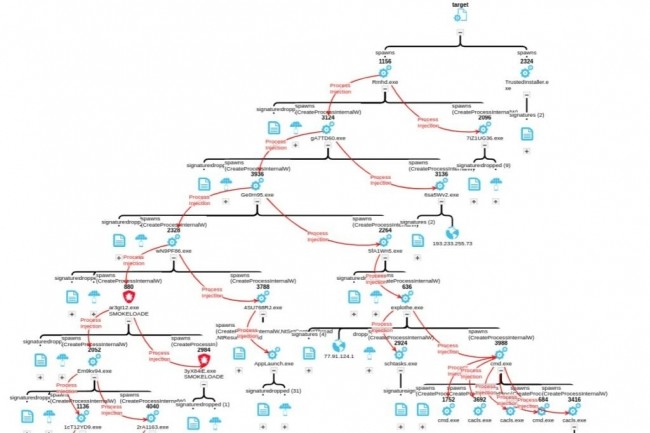

Unfurling Hemlock, en sus infecciones de tipo "bomba de racimo", utiliza principalmente robadores de información, como Redline, RisePro y Mystic Stealer, y cargadores como Amadey y SmokeLoader. La desventaja, señaló Héctor García, de utilizar esta técnica es que si se detecta el cargador o no puede contactar con el C2 (comando y control), no se producirán infecciones adicionales. Desde febrero de 2023 hasta principios de 2024, la campaña distribuyó decenas de miles de estas muestras, lo que llevó a la detección de más de 50.000 bombas de racimo, según Virus Total.

Correos electrónicos de phishing con archivos .cab

El malware se distribuyó mediante archivos .cab (cab), que son archivos comprimidos que se utilizan en Microsoft Windows. Cada archivo comprimido contenía dos archivos: otro archivo comprimido y una muestra de malware. El archivo comprimido más interno contenía dos muestras de malware, añadió García en su entrada del blog. Debido a la naturaleza de la técnica y del malware utilizado, es muy probable que los atacantes no tengan un objetivo específico en mente. En cambio, cualquier sistema con vulnerabilidades que permitan que sea infectado por el malware, que se distribuye como bombas de racimo, se considera un objetivo viable, independientemente de su ubicación, posición o entorno.

La mayoría de las muestras, en sus primeras etapas, fueron detectadas como enviadas por correo electrónico a diferentes empresas o descargadas desde sitios externos contactados por cargadores externos. “La mayoría de las muestras fueron cargadas a servicios como Virus Total y nuestros sistemas mediante API, lo que es un indicador de que las soluciones de seguridad automatizadas las detectan”, agregó García. “También observamos varias muestras detectadas e interceptadas por servicios de protección de correo electrónico”. Estas bombas de racimo son simples y utilizan malware conocido que la mayoría de las soluciones anti-malware pueden detectar. Uno debería estar seguro si las defensas escanean en busca de archivos sospechosos y evitan los enlaces y correos electrónicos peligrosos, señaló el blog.

Otras noticias que te pueden interesar