La contenedorización se está desarrollando rápidamente y es de facto interés para los ciberdelincuentes. Los expertos de Cado Security observaron una campaña liderada por una botnet llamada OracleIV, especializada en ataques de denegación de servicio. Tiene la particularidad de atacar entornos utilizando la API Docker Engine a través de una imagen maliciosa. "Alojar el contenedor malicioso en Dockerhub, la biblioteca de imágenes de contenedores de Docker, agiliza aún más este proceso", señalan los investigadores en un informe.

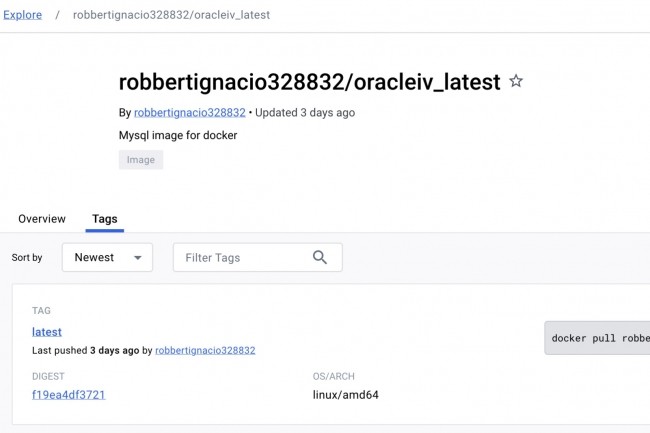

Imagen maliciosa de OracleIV

El ataque observado por Cado comienza con una solicitud HTTP POST "/images/create" a la instancia de Docker API desprotegida. A continuación, los parámetros apuntan a una imagen llamada oracleiv_latest, cargada en Docker Hub por un usuario llamado Robbertignacio328832. Esta solicitud equivale a un comando de extracción de Docker que descarga la imagen del contenedor y la instala localmente, seguido de un comando para iniciar el contenedor. Apuntar a las API de Docker Engine expuestas públicamente y desprotegidas no es nueva. Varios grupos de atacantes buscan estos casos y normalmente implementan malware de criptojacking.

Este es el caso de un grupo llamado TeamTNT que se dirige principalmente a entornos de nube. Este grupo está detrás de un gusano llamado Silentbob, lanzado a principios de este año, que apuntaba a instancias inseguras de Docker y Jupyter Notebook y robaba credenciales de AWS. Al igual que con este ataque, TeamTNT alojó sus imágenes de contenedores maliciosos en Dockerhub desde varias cuentas. La imagen de OracleIV que encontró Cado se actualizó periódicamente y tuvo más de 3000 descargas, lo que sugiere que la campaña fue activa y exitosa.

Botnet DDoS y criptojacking

Una vez lanzada, la imagen del contenedor comprometida ejecuta un binario ELF llamado oracle.shseguimiento de pedidos obtener que atraen y ejecutan una variante del criptominero XMRig con una configuración personalizada. La instancia XMRig en realidad no se utiliza y estos atacantes están mucho más interesados en secuestrar los recursos del servidor para ataques DDoS. El ejecutable oracle.sh fue escrito originalmente en código Python y compilado con Cython (C-Extensiones para Python). El código implementa varios métodos DDoS diferentes, incluidas inundaciones de paquetes TCP, UDP y SYN, así como variaciones específicas destinadas a derrotar diversas defensas. Por ejemplo, la inundación UDP estándar implica paquetes de 40.000 bytes, fragmentados debido al límite de tamaño de paquete de UDP, lo que crea una sobrecarga computacional en el objetivo para volver a ensamblar los fragmentos. Sin embargo, la botnet también implementa desbordamientos UDP con paquetes de 18, 20 y 8 bytes. Estos se inician con comandos llamados FIVE, VSE y OVH y parecen apuntar a los servidores FiveM, el motor de juegos Source de Valve y el proveedor francés de nube OVH.

La botnet también implementa un ataque de tipo Slowloris que implica abrir numerosas conexiones a un servidor y enviar continuamente pequeñas cantidades de datos para mantener abiertas estas conexiones. El cliente del bot se conecta a un servidor de comando y control mediante autenticación ordinaria basada en claves codificadas, envía información básica sobre el sistema host y escucha los comandos. "La portabilidad que aporta la contenedorización permite que cargas maliciosas se ejecuten de forma determinista en los hosts Docker, independientemente de la configuración del propio host", explicaron los investigadores de Cado. "Si bien OracleIV no es técnicamente un ataque a la cadena de suministro, los usuarios de Docker Hub deben tener en cuenta que, de hecho, existen imágenes de contenedores maliciosas en la biblioteca de imágenes de Docker, un problema que aparentemente no se solucionará en un futuro próximo", advierte la empresa de seguridad. Las empresas deben evaluar periódicamente las imágenes de Docker que extraen de Docker Hub para asegurarse de que no se hayan convertido en troyanos. Además, deben asegurarse de que todas las API e interfaces para administrar tecnologías en la nube como Jupyter, Docker y Redis estén protegidas mediante autenticación. reglas del cortafuegos.

Otras noticias que te pueden interesar