Se requiere vigilancia al compartir información sobre vulnerabilidades. Un estudio de Uptycs descubrió un repositorio en GitHub que afirma ser una vulnerabilidad PoC (prueba de concepto). En realidad, escondió una puerta trasera para robar datos. "Esta puerta trasera ha afectado particularmente a la comunidad de investigación en ciberseguridad, ya que los investigadores dependen de las PoC para comprender las vulnerabilidades potenciales", dijo el especialista en ciberseguridad. "En este caso, PoC es un lobo con piel de oveja, que esconde intenciones maliciosas bajo la apariencia de una herramienta de aprendizaje inofensiva", continúa.

La puerta trasera funciona como un descargador que ejecuta silenciosamente un script bash de Linux mientras oculta sus operaciones como procesos a nivel de kernel. Tiene amplias capacidades de robo de datos y puede filtrar una amplia variedad de datos que van desde el nombre de host y el nombre de usuario hasta una lista exhaustiva de contenidos del directorio de inicio. "Un atacante puede obtener acceso completo a un sistema objetivo agregando su clave ssh presentar claves_autorizadas “, explicó Uptycs. Aunque la PoC falsa fue eliminada de GitHub, los investigadores dicen que fue ampliamente compartida y generó un interés significativo antes de ser expuesta. “Para quienes lo ejecutaron, la probabilidad de que sus datos se vean comprometidos es alta”, señalan los expertos.

Actividades PoC inusuales

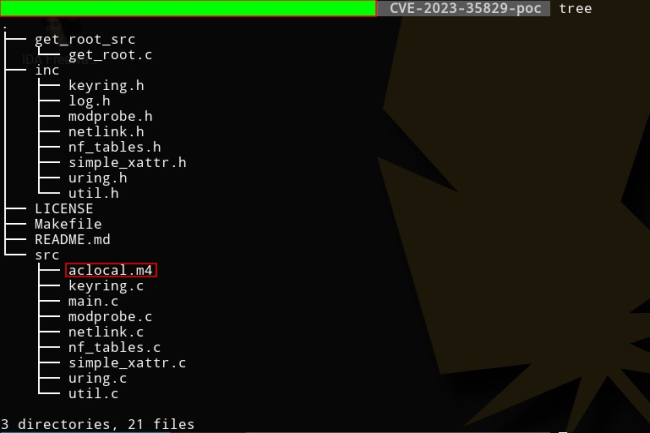

El PoC falso pretendía corregir un defecto crítico al que se hacía referencia CVE-2023-35829. Los investigadores de Uptycs descubrieron varias actividades inusuales que podrían haber levantado sospechas sobre el PoC. "Las actividades sospechosas incluyeron conexiones de red inesperadas, transferencias de datos inusuales e intentos de obtener acceso no autorizado al sistema", dijeron los especialistas. Después de la investigación, resultó que el PoC es una copia de un antiguo exploit legítimo para otra vulnerabilidad del kernel de Linux a la que se hace referencia como CVE-2022-34918. La única diferencia se refiere a la presencia de un archivo adicional. src/aclocal.m4que sirvió como descargador de un script bash de Linux.

PoC se utiliza para crear ejecutables a partir de archivos de código fuente. Utiliza el comando hacer para crear un archivo trabajador y agregue su ruta al archivo bashrclo que permite que el malware se ejecute permanentemente en el sistema de la víctima, un método de persistencia considerado muy inteligente por los investigadores. Este último también observó que el mismo perfil, ChriSander22 en GitHub, estaba circulando otro PoC falso para VMware Fusion CVE-2023-20871. “Su contenido es idéntico al de la vulnerabilidad CVE-2023-35829, con el mismo archivo aclocal.m4 lo que desencadena la instalación de la puerta trasera oculta”, dijo el proveedor.

Distinga las PoC legítimas de las PoC maliciosas

Identificar un PoC falso no siempre es fácil. La adopción de prácticas seguras, como pruebas en entornos aislados o máquinas virtuales, puede proporcionar una capa de protección para los expertos en seguridad. En este caso particular, Uptycs recomienda eliminar todas las claves. ssh no autorizado, elimine el archivo trabajadorpara eliminar el camino trabajador del archivo bashrc y comprobar /tmp/.iCE-unix.pid para amenazas potenciales. "Si bien este modus operandi no es del todo nuevo, la distribución cada vez más frecuente de malware a través de PoC plantea un problema importante, y es probable que veamos que esta táctica continúe evolucionando". , dijo Uptycs.

En Mayo, VulnCheck informó repositorios de GitHub maliciosos a GitHub que se presentaron como días cero de Signal y WhatsApp. El proveedor dijo que recientemente el actor de amenazas detrás de estos depósitos ha estado trabajando para hacerlos parecer legítimos mediante la creación de una red de cuentas. “El atacante creó media docena de cuentas de GitHub y algunas cuentas de Twitter asociadas. Todas las cuentas afirman pertenecer a una empresa de seguridad inexistente llamada High Sierra Cyber Security”, advierte VulnCheck en su informe.

Otras noticias que te pueden interesar