En un estudio reciente, Armis analizó los activos más riesgosos.entender, aquellos que plantean amenazas a las empresas. La empresa de seguridad se centró en los activos conectados que tenían el mayor número de intentos de ataque, vulnerabilidades y exposiciones comunes (CVE) operativamente armadas y vulnerabilidades de alto riesgo. Con base en datos de Armis Asset Intelligence Engine, la compañía descubrió que los activos de Internet de las cosas médicas (IoMT), equipos conectados utilizados en entornos médicos y de atención médica, tenían la tasa más alta de CVE sin parches utilizados como arma de ataque, mientras que la tecnología operativa ( OT) los activos fueron los más atacados.

Muchos CVE sin parches y armados en activos de IoMT

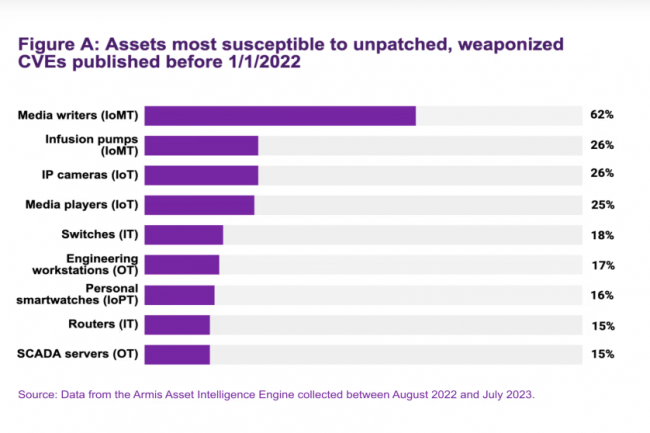

Los investigadores de Armis identificaron una cantidad significativa de activos conectados a la red que podrían verse afectados por CVE sin parches y convertirse en una herramienta de ataque. Entre agosto de 2022 y julio de 2023, buscaron establecer el porcentaje más alto de CVE armados y sin parches que afectan a cada tipo de dispositivo. Cuando no se corrige, este equipo presenta riesgos importantes para las empresas. Según Armis, los equipos más vulnerables a CVE sin parches son:

Quemadores de discos ópticos (IoMT) 62%

Bombas de infusión (IoMT) 26%

Cámaras IP (IoT) 26%

Reproductores multimedia (IoT) 25%

Conmutadores (TI) 18%

Estaciones de trabajo de ingeniería (OT) 17%

Relojes personales conectados (IoPT) 16%

Enrutadores (TI) 15%

Servidores SCADA (OT) 15%

No sorprende ver que los activos médicos dominan esta lista. En enero de 2022, el informe sobre el estado de la seguridad de los dispositivos IoT de Cynerios reveló que más de la mitad (53%) de los dispositivos de Internet de las cosas (IoT) y IoT utilizados en el sector sanitario de EE. UU. presentaban riesgos críticos de ciberseguridad, con vulnerabilidades importantes que, si se explotan , podría comprometer la seguridad del paciente, la privacidad de los datos o la disponibilidad del servicio. En junio de este año, se reveló que un tercio del Servicio Nacional de Salud (NHS) del Reino Unido no tenía un método para rastrear dispositivos IoT, lo que potencialmente exponía la información y los servicios a riesgos de seguridad. importante.

Los activos de OT más atacados

Según Armis, los activos de TI, OT, IoT, IoMT, Internet de cosas personales (IoPT) y sistemas de gestión de edificios (BMS) se encuentran entre los 10 principales tipos de activos que son objeto del mayor número de intentos de ataque. "Estos resultados muestran que los atacantes priorizan el acceso potencial a los activos en lugar de su tipo, lo que debería alentar a los equipos de seguridad a considerar todos los activos físicos y virtuales en su estrategia de seguridad", dijo la empresa de seguridad. Los 10 tipos de dispositivos con mayor número de intentos de ataque son:

Estaciones de trabajo de ingeniería (OT)

Estaciones de trabajo de imágenes (IoMT)

Reproductores multimedia (IoT); computadoras personales (TI)

Máquinas virtuales (TI)

Sistema de alimentación ininterrumpida (UPS) Sistemas de gestión de edificios (BMS)

Servidores (TI)

Grabadores de medios (IoMT)

Tabletas (IoPT)

Teléfonos móviles (IoPT).

"Los actores de amenazas están apuntando intencionalmente a estos activos porque son accesibles externamente, tienen una superficie de ataque grande y compleja y conocen CVE", dijo Tom Gol, director de técnicas de investigación de Armis. "El impacto potencial de una violación de estos activos en las empresas y sus clientes también es un factor crítico por el cual estos activos son objeto del mayor número de intentos de ataques", añadió. dijo el señor Gol. "Por ejemplo, las estaciones de trabajo de ingeniería pueden estar conectadas a todos los controladores de una fábrica, las estaciones de trabajo de imágenes pueden recopilar datos privados de pacientes en hospitales y los UPS pueden servir como punto de acceso a entidades de infraestructura crítica, lo que los convierte en objetivos atractivos para actores maliciosos", añadió. .

Altas puntuaciones de vulnerabilidad, protocolos que no son de confianza y tráfico no cifrado

Armis también analizó los tipos de activos con los factores de riesgo más comunes. Los dispositivos físicos que tardan mucho en reemplazarse, como servidores y controladores lógicos programables (PLC), a menudo ejecutan sistemas operativos al final de su vida útil (EOL) o de soporte. , EOS). "Por lo tanto, presentan un riesgo particularmente alto, especialmente porque los sistemas al final de su vida útil ya no se benefician del soporte activo y los fabricantes ya no aplican parches para abordar vulnerabilidades y problemas de seguridad", dijo. dijo Armis.

Algunos activos, incluidas las computadoras personales, todavía usan SMBv1, un protocolo antiguo, complicado y sin cifrar cuyas vulnerabilidades fueron atacadas en los infames ataques WannaCry y NotPetya. Armis descubrió que incluso hoy en día, el 74% de las empresas tienen al menos un activo en su red vulnerable a EternalBlue, una vulnerabilidad SMBv1. Al mismo tiempo, el editor descubrió que el 50% de los sistemas de tubos neumáticos, equipos técnicos en los que se impulsan contenedores cilíndricos a través de una compleja red de tubos, utilizaban un mecanismo de actualización de software inseguro.

Otras noticias que te pueden interesar