Los investigadores de seguridad advierten sobre un cargador de malware utilizado en la cadena de infección del robo de información Aurora. Este cargador utiliza máquinas antivirtuales (VM) inusuales y técnicas de compilación que aparentemente lo permiten. Escrito en el idioma Go, el ladrón de información Aurora opera como una plataforma de malware como servicio, promocionada en foros de cibercrimen en ruso. A finales del año pasado, debido a su modularidad, Aurora se hizo cada vez más popular entre los ciberdelincuentes y, además de su funcionalidad principal de robar datos y credenciales de navegadores web, billeteras criptográficas -monedas locales y aplicaciones, también puede actuar como un descargador de malware para implementar cargas útiles adicionales.

El robo de información de Aurora, distribuido a través de vídeos de YouTube

Los ciberdelincuentes distribuyen Aurora de múltiples maneras, pero más recientemente, la distribución se ha realizado a través de videos tutoriales generados por inteligencia artificial publicados en YouTube, que explican cómo instalar software pirateado y piratear juegos. Actualmente, muchos programas de software espía utilizan este método de distribución y, por lo general, implica piratear cuentas de YouTube existentes y publicar inmediatamente una serie de cinco o seis vídeos fraudulentos. Para secuestrar cuentas de YouTube, los ciberdelincuentes utilizan credenciales de robos de datos anteriores o recopiladas por los propios programas de software espía. Los videos se generan utilizando plataformas de video especializadas basadas en inteligencia artificial, como D-ID o Synthesia, y presentan personajes humanos que alientan a los usuarios a descargar el software desde el enlace de la descripción. Los piratas informáticos también utilizan técnicas de optimización de motores de búsqueda (SEO) añadiendo numerosas etiquetas a los vídeos para llegar a un público más amplio. Investigadores de la firma de seguridad Morphisec investigaron recientemente varias campañas de este tipo en YouTube que provocaron infecciones de Aurora. Sin embargo, el primer paso en la cadena de infección se basa en un nuevo cargador de malware al que han denominado "in2al5d p3in4er", por una cadena utilizada como clave de descifrado en el código. Es este cargador ejecutable p3in4er el que se anima a los usuarios a descargar desde sitios web que aparecen en descripciones fraudulentas de tutoriales de YouTube. Estos sitios web fueron generados por un servicio capaz de crear clones de sitios web legítimos, replicando todos los elementos de marca, logotipos e íconos de las aplicaciones para hacerlos más creíbles.

Un cargador capaz de detectar máquinas virtuales

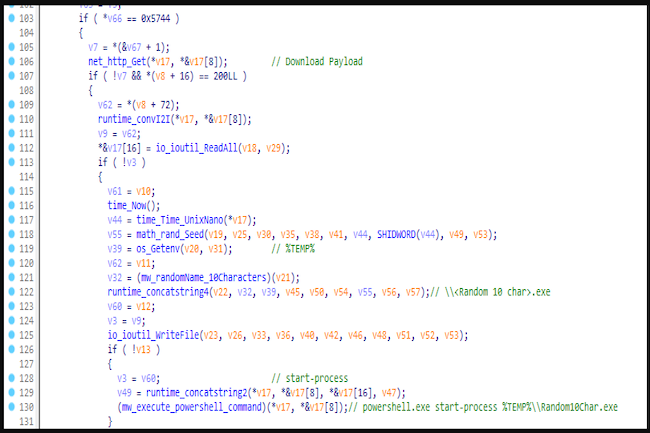

En VirusTotal, el cargador p3in4er tiene una tasa de detección inusualmente baja y es particularmente bueno para evadir soluciones que ejecutan archivos en máquinas virtuales o entornos sandbox para observar su comportamiento. De hecho, el ejecutable malicioso utiliza la función CreateDXGIFactory de la biblioteca dxgi.dll para extraer el identificador del proveedor de la tarjeta gráfica presente en el sistema. Luego, el código verifica si estos ID coinciden con los de Nvidia, AMD o Intel y, en caso contrario, el código deja de ejecutarse. Es decir, el cargador comprueba si el sistema tiene o no una tarjeta gráfica física, ya que las máquinas virtuales y los sandbox no suelen tenerla. "Si la verificación es positiva, el malware utiliza una técnica llamada Process Hollowing para inyectar fragmentos de código malicioso en sihost.exe (el host de la infraestructura Shell de Microsoft)", dijeron los investigadores de Morphisec. "Durante el proceso de inyección, todas las muestras del cargador resuelven dinámicamente las API de Win necesarias y descifran estos nombres usando una clave XOR: in2al5d p3in4er (impresora no válida)", agregaron.

Finalmente, otra característica inusual de este cargador es que se generó utilizando Embarcadero RAD Studio, un entorno de desarrollo integrado para escribir aplicaciones nativas multiplataforma. Las diversas muestras muestran que los creadores están experimentando con las opciones de compilación de RAD Studio. "Aquellos con la tasa de detección más baja en VirusTotal se compilaron usando "BCC64.exe", un nuevo compilador de C++ de Embarcadero basado en Clang", dijeron los investigadores. “Este compilador utiliza una base de código diferente, como la “Biblioteca estándar” (Dinkumware) y la “Biblioteca en tiempo de ejecución” (compiler-rt) y genera código optimizado que cambia el punto de entrada y el flujo de ejecución. Esto ayuda a romper los indicadores de los proveedores de seguridad, como las firmas compuestas a partir de bloques de códigos maliciosos/sospechosos”, explicaron los investigadores. El informe de Morphisec contiene hashes de archivos y otros indicadores de compromiso. Aunque este cargador tiene actualmente una baja tasa de detección, la primera defensa contra este tipo de ataques es evitar caer en la trampa de la ingeniería social. Las empresas deben capacitar a sus empleados para detectar URL inusuales o sitios web falsos y, por supuesto, nunca descargar software o juegos pirateados en sus computadoras, incluso si usan una computadora personal para trabajar.

Otras noticias que te pueden interesar