¿Las VPN garantizan el 100% de la privacidad de los datos? Según los investigadores de seguridad de Leviathan Security Group, la respuesta es claramente no. Recientemente, han identificado un método que puede eludir la encapsulación de VPN. "Un atacante puede utilizar esta técnica para forzar la salida del tráfico de un usuario objetivo de su túnel VPN utilizando las funciones integradas del protocolo DHCP", explica la consultora. En un informe"El resultado es que el usuario transmite paquetes que nunca son cifrados por una VPN y un atacante puede espiar su tráfico". El problema principal es que este descubrimiento podría haber sido utilizado con fines maliciosos durante 22 años... Por lo tanto, parece que ya es hora de encontrar una solución para el fallo CVE-2024-3661, bautizado como TunnelVision. Como parte de su investigación, Leviathan descubrió que las VPN que dependen únicamente de reglas de enrutamiento para proteger el tráfico del host son vulnerables. Cualquiera que aloje sus VPN o administradores de sistemas que no fortalezcan su configuración probablemente estén expuestos. "La fuerza del algoritmo de cifrado utilizado por una VPN no hace ninguna diferencia. El efecto de TunnelVision es independiente del protocolo VPN subyacente, por ejemplo, WireGuard, OpenVPN o IPsec, porque reconfigura la pila de red del sistema operativo en el que se basa la VPN", advierte la empresa.

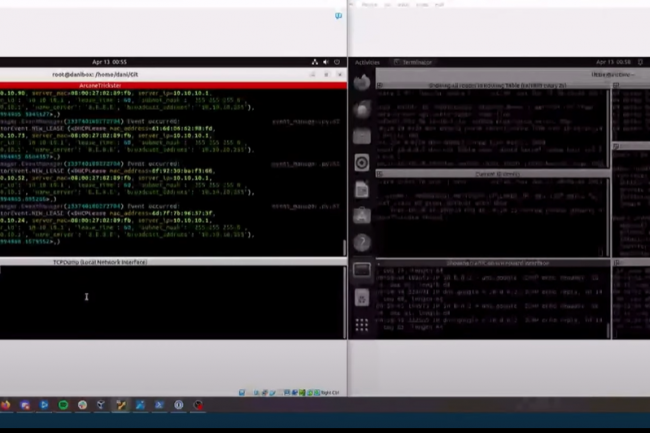

Leviathan desarrolló un exploit PoC para “desbloquear” las VPN, que consistía en ejecutar un servidor DHCP en la misma red que el usuario de la VPN objetivo y restablecer la configuración de DHCP para que se usara a sí mismo como puerta de enlace. “Usamos la opción DHCP 121 para definir una ruta en la tabla de enrutamiento del usuario de la VPN. La ruta que definimos es arbitraria y también podemos definir múltiples rutas si es necesario”, continúa Leviathan. Al imponer rutas más específicas que el rango CIDR /0 utilizado por la mayoría de las VPN, la empresa pudo establecer reglas de enrutamiento que tenían mayor prioridad que las rutas creadas por la VPN. “Podemos definir múltiples rutas /1 para recrear la regla 0.0.0.0/0 para todo el tráfico definido por la mayoría de las VPN. Impulsar una ruta también significa que el tráfico de red se enviará a través de la misma interfaz que el servidor DHCP en lugar de la interfaz de red virtual. Esta es una característica prevista que no está claramente establecida en la RFC. Por lo tanto, para las rutas que impulsamos, el tráfico nunca es cifrado por la VPN, sino que se reenvía a través de la interfaz de red que habla con el servidor DHCP”, continúa la empresa.

Escenario de renovación de la concesión de DHCP en el punto de mira

Como atacante, Leviathan pudo seleccionar las direcciones IP que pasan por el túnel y por la interfaz de red que se comunica con su servidor DHCP para reenviar el tráfico fuera del túnel cifrado de la VPN. "Podemos crear artificialmente este escenario estableciendo un tiempo de arrendamiento corto en el arrendamiento DHCP, de modo que el usuario actualice su tabla de enrutamiento con mayor frecuencia. Además, el canal de control de la VPN permanece intacto porque ya utiliza la interfaz física para su comunicación. En nuestras pruebas, la VPN siempre siguió informando que estaba conectada, y el interruptor de seguridad nunca se activó para interrumpir nuestra conexión VPN", advierte la consultora.

Este último indica que ha tenido conocimiento de una medida de mitigación e incluso de un parche para sistemas basados en Linux, pero que el remedio podría resultar moderadamente eficaz: "esta solución proporciona un canal lateral que podría utilizarse para la denegación de servicio o para desanonimizar el destino del tráfico", advierte. "Este canal lateral por sí solo podría llevar al encarcelamiento o a la muerte a quienes dependen de las VPN para su seguridad". Este descubrimiento llega después de un duro golpe para los usuarios del sistema Windows ¿Qué última actualización de seguridad rompe las VPN?Para abordar este problema (que no se trata solo de eliminar el soporte para la función DHCP que puede romper la conexión a Internet), Leviathan Security Group propone varios enfoques. Primero, una resolución, basada en la documentación de WireGuard, sugiriendo que los proveedores de VPN implementen espacios de nombres de red a nivel de distribución de Linux para segmentar las interfaces y las tablas de enrutamiento fuera de la red local. El uso de espacios de nombres de red en Linux puede corregir completamente este comportamiento, según la empresa. Sin embargo, esta característica parece ser específica de Linux y no está claro si una medida de este tipo con el mismo nivel de robustez se puede aplicar a Windows, MacOS u otros entornos. Y queda por ver hasta qué punto los proveedores de VPN serán o no receptivos a la invocación de Leviathan Security Group.

Medidas de mitigación que se pondrán a prueba

La empresa también ofrece varias técnicas de mitigación, incluido el ajuste del firewall. "Observamos que los proveedores de VPN denegaban todo el tráfico entrante y saliente hacia y desde la interfaz física mediante reglas de firewall. Se necesitaba una excepción para las direcciones IP del servidor DHCP y VPN, ya que son necesarias para permanecer conectadas a la red local y al servidor VPN", dijo Leviatan. También se podría realizar una inspección profunda de paquetes para permitir solo los protocolos DHCP y VPN, pero en este caso se esperaría un impacto en el rendimiento.

Otra posible solución: ignorar la opción 121 cuando la VPN esté activada. ¿El principal inconveniente? Romper la conectividad de la red. “Si se implementa esta mitigación, debería ser obligatoria, ya que los atacantes podrían simplemente denegar el acceso a la red hasta que la VPN o el usuario vuelvan a activar la opción 121”, advierte Leviatan. También se puede considerar el uso de un punto de acceso o una máquina virtual para crear una red local bloqueada con contraseña y con traducción automática de direcciones de red, al igual que evitar redes no confiables si se necesita privacidad absoluta de su tráfico.

Otras noticias que te pueden interesar