Las desgracias de Toyota en la ciberseguridad se han vinculado durante meses, incluso años. El 28 de febrero de 2022, supimos que el fabricante había tenido Detener todas sus líneas de producción en Japón Debido a un ataque cibernético de Rebound a través de su proveedor de piezas de plástico y componentes electrónicos de Kojima Industries. El 10 de marzo del mismo año, el ransomware esta vez tocó a su proveedor de Dusso por el cual se robaron 1.4 de sus datos, antes de un Escenario similar el 18 de marzo a través de Bridgestone. Este escenario de ataque rebotado recientemente subrayado por Gérôme Billois, asociado con el gabinete Wavestone durante el Último Panocrim 2023 del clusifNo es el único peligro para Toyota. Una vulnerabilidad final que afecta el sistema global para administrar información sobre la preparación de los proveedores del fabricante podría haberse utilizado con fines maliciosos. Descubierto por un investigador de seguridad que asumió este riesgo para Toyota, este defecto podría haber llevado a lo peor para el gigante japonés.

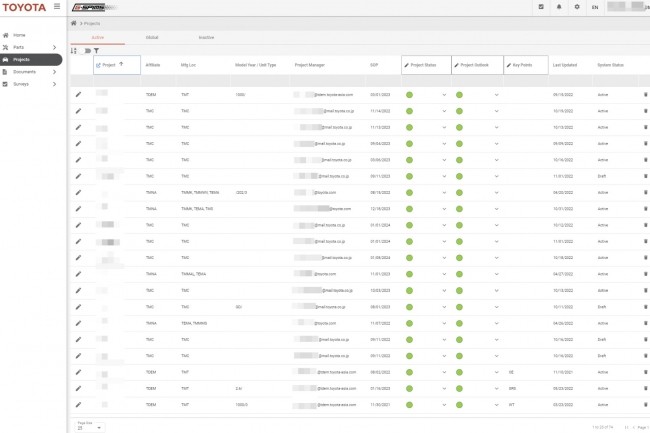

"Descubrí lo que era esencialmente un mecanismo de conexión de la puerta robada en la aplicación web Toyota Gspims que me permitió conectarme como usuario o proveedor de la compañía Toyota simplemente conociendo una de sus direcciones. Finalmente descubrí un correo electrónico de administrador del sistema y Pude conectarme a su cuenta. explicado Investigador de seguridad Eaton Zveare. Este último indica que tenía acceso a los proyectos internos del grupo, a los documentos y cuentas del usuario de socios y proveedores del grupo automotriz, incluidos los de Michelin, Continental, Stanley Black & Decker, Harman ...

Un token de sesión de JWT generado con una dirección de correo electrónico simple

Primero, el investigador indica que primero modificó los valores Devolver verdadero Del código JavaScript de la página de inicio de sesión de Toyota GSPIMS en Angular sin, sin embargo, tener éxito en la recuperación de datos. "Toyota/Shi aparentemente había asegurado adecuadamente su API y, en esta etapa, estaba a punto de calificar este sitio" probablemente seguro " [...] Antes de abandonar el trabajo en la aplicación GSPIMS, viajé su código para ver si podía haber claves API, puntos de terminación secretos de API o cualquier otra cosa que pueda ser interesante ”.

Y el investigador encuentra que un token de sesión de token web JSON podría generarse proporcionando una dirección de correo electrónico simple sin contraseña. “Los correos electrónicos comerciales de Toyota utilizan un formato predecible en América del Norte: primer nombre.nom@toyota.com. Esto me permitió adivinar un correo electrónico válido más fácilmente, pero aún tenía que encontrar a alguien. Busqué en Google de los empleados de Toyota involucrados en la cadena de suministro, con la esperanza de encontrar a alguien que pudiera grabarse en el sistema GSPIMS. Encontré una correspondencia prometedora y formulé su dirección de correo electrónico de acuerdo con su nombre. Luego lanzé la solicitud HTTP CreateJWT, y ella devolvió un JWT válido ", explica Eaton Zveare." Parece que he descubierto una forma de generar un JWT válido para cualquier empleado o proveedor de Toyota registrado en GSPIMS, sin pasar por completo las diversas conexión corporativas Flujos, que probablemente también aplican opciones de autenticación de dos factores ". El investigador no se detuvo en un camino tan bueno ya que pudo a través de una puerta robada para actuar como administrador del sistema y acceso a la lectura y escritura en el directorio de usuarios global del Directorio de usuarios del Global. sistema en el que se guardan más de 14,000 usuarios.

Escenarios de ataque formidable evitados

Si un actor amenazante hubiera descubierto este problema, las consecuencias podrían haber sido serias explican al investigador, destacando escenarios de varios ataques, incluida la adición de una cuenta de alto privilegio para mantener el acceso malicioso incluso en caso de descubrimiento y resolución de incidentes, modificación o deleción de datos para interrumpir la actividad global de Toyota, realice campañas de phishing específicas. “Hay más de 14,000 usuarios para atacar. Una cosa es obtener más de 14,000 correos electrónicos corporativos, pero es otra tener estas 14,000 direcciones y saber exactamente qué trabajan/trabajaron los usuarios. Si un usuario/proveedor está acostumbrado a reutilizar sus contraseñas, también es posible atacar su infraestructura ", dijo el investigador.

Eaton Zveare advirtió a Toyota el 3 de noviembre de su pirateo el 3 de noviembre, que indicó el 23 del ataque contra este ataque al mismo mes asegurando que los puntos de terminación CREATJWT y FindByail refieran el HTTP 400, mala solicitud en todos los casos.

Otras noticias que te pueden interesar