Los investigadores advierten sobre los últimos ataques de un actor chino de APT conocido en la industria como ToddyCat, dirigido a empresas de alto perfil. Desde 2020, cuando fue descubierto, el grupo ha perfeccionado sus tácticas y ha ampliado su gama de malware. En un último artículo Publicado la semana pasada, investigadores de la empresa de seguridad Check Point Software Technologies brindan detalles de esta campaña denominada “Stayin' Alive”, contra empresas de países asiáticos, principalmente del sector de telecomunicaciones y administración. "La campaña Stayin' Alive consiste principalmente en descargadores y subidos, algunos de los cuales se utilizan como vector de infección inicial contra empresas asiáticas de alto perfil", dijeron los investigadores de Check Point. “El primer programa de descarga, llamado CurKeep, estaba dirigido a Vietnam, Uzbekistán y Kazajstán. A medida que avanzaba nuestro análisis, nos dimos cuenta de que esta campaña era parte de una ofensiva mucho más amplia dirigida a la región”, agregaron los investigadores.

En otro informe publicado la semana pasadaLos investigadores de Kaspersky Lab también analizan otra generación de cargadores de malware utilizados por ToddyCat en ataques recientes, algunos de los cuales parecen adaptarse a cada víctima. Descubrieron las actividades del grupo a finales de 2020, después de una campaña dirigida ya a las principales empresas asiáticas y europeas.

Carga lateral de DLL, la técnica de ataque favorita de ToddyCat

Una de las técnicas favoritas de ToddyCat para implementar malware en computadoras se llama "carga lateral de DLL". Implica encontrar un ejecutable legítimo de una aplicación que busca un archivo DLL particular en el mismo directorio y luego reemplazarlo con una versión engañosa. Dado que el archivo ejecutado originalmente pertenece a una aplicación o servicio legítimo, es probable que ciertos productos de seguridad lo firmen digitalmente y lo incluyan en la lista blanca. De este modo, los atacantes esperan que no se detecte ni bloquee la carga posterior de una DLL maliciosa mediante un ejecutable legítimo. En el pasado, ToddyCat ha explotado vulnerabilidades en servidores Microsoft Exchange expuestos públicamente, pero también distribuye malware a través de correos electrónicos de phishing con archivos maliciosos adjuntos. Estos archivos contienen ejecutables legítimos, así como archivos DLL maliciosos de carga lateral.

Según Check Point, una de las aplicaciones explotadas en ataques recientes se llama Dante Discovery del editor Audinate. En un ataque de phishing contra un operador de telecomunicaciones vietnamita, los atacantes enviaron un archivo que contenía el ejecutable de Dante Discovery llamado mDNSResponder.exe, así como una DLL fraudulenta llamada dal_keepalives.dll que busca el software. El falso dal_keepalives.dll es un cargador de malware simple que se utiliza para implementar la persistencia copiando el archivo combinado a la carpeta Datos de la aplicación y configurando una tarea programada llamada AppleNotifyService para continuar ejecutándolo. El cargador se utiliza para ejecutar una puerta trasera simple que Check Point ha llamado "CurKeep". "La lógica de la carga útil principal de CurKeep consta de tres funcionalidades principales: informe, shell y archivo", explicaron los investigadores. “Cada uno de estos está asignado a un tipo diferente de mensaje enviado al servidor de comando y control de C&C. Cuando se ejecuta, la carga útil primero inicia la funcionalidad de informes y envía información de descubrimiento básica al servidor C&C. Luego crea dos subprocesos separados que envían información de reconocimiento básica al servidor C&C. Luego crea dos subprocesos separados que ejecutan repetidamente la funcionalidad de shell y archivo. La funcionalidad de shell se utiliza para ejecutar comandos de shell de forma remota en la máquina, y la funcionalidad de archivos descarga archivos al disco que luego se ejecutarán. Mientras tanto, los investigadores de Kaspersky informaron sobre tácticas de descarga similares aprovechando vlc.exe, un popular reproductor de vídeo de código abierto, con un archivo adjunto fraudulento llamado playlist.dat, o cargadores de malware en forma de archivos DLL descargados directamente con la utilidad rundll32.exe de Windows.

Una caja de herramientas post-explotación única

Los cargadores observados por Kaspersky se utilizaron para recuperar un programa troyano llamado Ninja que ToddyCat utiliza desde 2020 y que los expertos describen como "malware sofisticado escrito en C++, probablemente parte de un conjunto de herramientas desconocido posterior a la explotación". El troyano puede realizar una cuenta regresiva y eliminar procesos en ejecución, administrar archivos del sistema, abrir sesiones de shell inversas, inyectar código en procesos arbitrarios, cargar módulos adicionales para ampliar la funcionalidad y configurar un proxy para comunicarse con el servidor de comando y control. Los cargadores de malware encontrados por Kaspersky eran diferentes y ofrecían diferentes técnicas persistentes que involucraban claves de registro y configuración de servicios del sistema. De hecho, aparecieron algunas variaciones de estos cargadores diseñadas para víctimas que usaban el GUID de la computadora como clave de cifrado para sus cargas útiles posteriores.

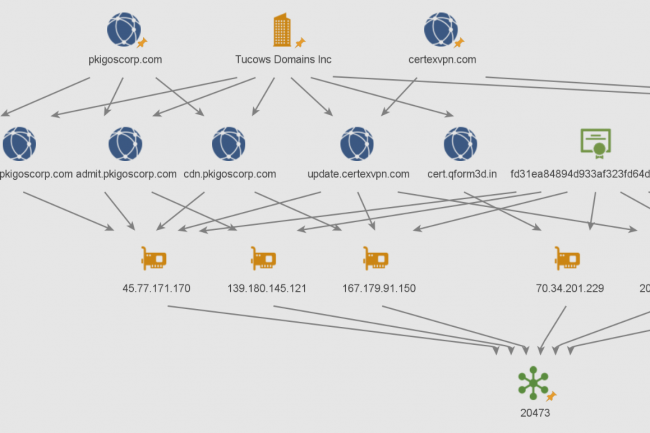

Mientras investigaba la infraestructura de ToddyCat, Check Point también detectó otros cargadores. Uno de ellos, llamado "CurLu Loader", se implementa utilizando una DLL de carga lateral llamada bdch.dll. Este cargador se usó para implementar una carga útil disfrazada de un archivo de imagen, que a su vez usó la DLL de carga lateral aprovechando mscoree.dll para implementar otra puerta trasera denominada "CurCore". Check Point también descubrió otros dos cargadores llamados "StylerServ" y "CurLog", cada uno de los cuales utiliza diferentes técnicas de implementación. CurLog se ha distribuido con señuelos como ejecutable y como DLL, mientras que StylerServ parece ser un cargador secundario que funciona como un oyente pasivo y se implementa mediante una variante anterior de CurLu. En total, ToddyCat parece utilizar varios cargadores de malware personalizados y puertas traseras distribuidas de múltiples maneras, pero a menudo basándose en la técnica de carga lateral de DLL.

Otras herramientas maliciosas detectadas

Los investigadores de Kaspersky también enumeraron otras herramientas que el grupo utilizó en sus operaciones, además de cargadores, puertas traseras y el troyano Ninja. Uno de ellos, llamado "LoFiSe", se utiliza para buscar y recopilar archivos interesantes en sistemas infectados. “El nombre LoFiSe proviene del nombre del mecanismo de exclusión mutua, o mutex, utilizado por esta herramienta (MicrosoftLocalFileService)”, explicaron los analistas. “La herramienta en sí es un archivo DLL llamado DsNcDiag.dll ejecutado mediante la técnica de descarga de DLL. Otras herramientas incluyen descargadores para DropBox y Microsoft OneDrive que se utilizan para filtrar archivos, una puerta trasera pasiva del Protocolo de datagramas de usuario (UDP) que recibe comandos a través de paquetes UDP y Cobalt Strike, un marco de prueba de datos comercial. penetración particularmente apreciada por los piratas.

"Los últimos hallazgos confirman que ToddyCat ataca a su objetivo para llevar a cabo actividades de espionaje", dijeron los investigadores. “Para lograr este objetivo, el atacante penetra en las redes corporativas utilizando herramientas como los cargadores y troyanos descritos anteriormente. Una vez que se afianza, comienza a recopilar información sobre los hosts conectados a la misma red para encontrar objetivos que puedan contener archivos interesantes. El grupo realiza actividades de descubrimiento, enumera cuentas de dominio y servidores de DC utilizando utilidades administrativas del sistema operativo estándar”. Una vez que se han identificado sistemas adicionales, los atacantes utilizan credenciales de administrador de dominio robadas para montar unidades de red, ejecutar scripts y configurar tareas programadas en sistemas específicos para encontrar y filtrar malware. documentos.

Otras noticias que te pueden interesar