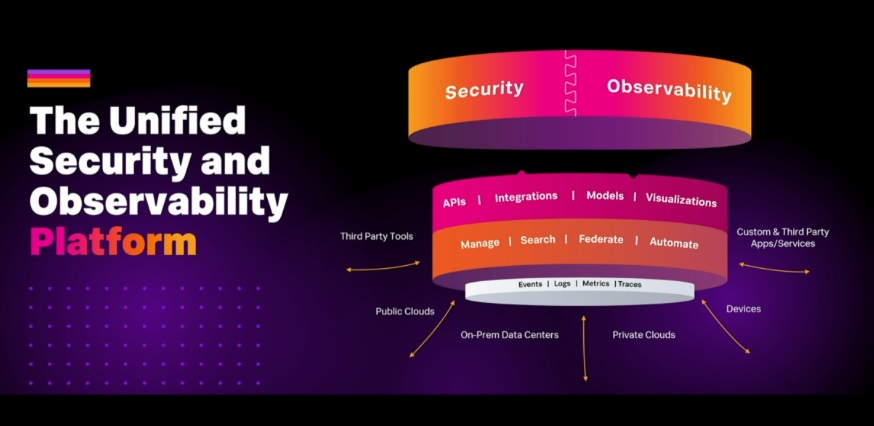

Durante su conferencia anual en Las Vegas del 17 al 20 de julio, Splunk agregó numerosas características a su portafolio de herramientas de análisis operativo, incluida su propuesta en el área de observabilidad y seguridad. Las características notables incluyen Attack Analyzer para optimizar el análisis de malware, un recopilador de telemetría abierto (OpenTelemetry Collector) y una identidad unificada para Splunk Cloud y Observability Cloud. Estos productos avanzados brindan a las operaciones de seguridad, ITOps y equipos de ingeniería un conjunto unificado de paneles, flujos de trabajo y experiencias”, dijo Tom Casey, vicepresidente senior de productos y tecnología de Splunk.

Recuerde que las herramientas de observabilidad se utilizan no sólo para mejorar procesos, sino también para identificar y bloquear actividades sospechosas. Las herramientas de supervisión o monitoreo existen desde hace muchos años en el mundo de las TI y las redes, pero las plataformas de observabilidad permiten explotar registros, métricas, eventos, secretos y rastreos para descubrir problemas antes de que provoquen una interrupción de los servicios. Pero hoy en día, ante la complejidad de los sistemas de información basados en soluciones locales y en la nube, los equipos de TI no necesariamente saben cómo formular las consultas necesarias para descubrir la causa raíz de un problema.

No abordar los incidentes, ya sea una amenaza a la seguridad o una interrupción que afecte a los clientes, puede socavar el buen funcionamiento de una empresa. (Crédito perdido)

Más automatización en el análisis y las métricas de ataques

Attack Analyzer (anteriormente Twinwave) proporciona un enfoque unificado para automatizar el análisis de ataques de phishing y malware para descubrir técnicas de ataque complejas que escapan a la detección. A través de la integración con Splunk SOAR, la solución permite a los analistas de seguridad automatizar la investigación de amenazas para garantizar detecciones rápidas y precisas y reducir el tiempo y los recursos necesarios para las investigaciones manuales. Por el lado de OpenTelemetry, el editor ofrece un módulo adicional llamado OpenTelemetry Collector para capturar métricas y seguimientos. Está diseñado para ofrecer a los operadores la posibilidad de utilizar OpenTelemetry con el agente que utiliza Splunk para capturar métricas.

Finalmente, Splunk agregó Unified Identity para simplificar el acceso a Cloud Platform y Observability Cloud, así como una actualización de Cloud Platform y Enterprise (9.1) que simplifica la ingesta, entrega, búsqueda y exportación de datos. Entre las herramientas, Ingest Actions enriquece su funcionalidad para enrutar datos a varios depósitos distintos de Amazon S3, para garantizar una mejor granularidad en la gestión de datos. Federated Search para Amazon S3 ofrece búsqueda unificada de datos en reposo en depósitos de Amazon S3, sin tener que importar datos a Splunk, así como instancias de Splunk y lagos de datos de terceros a través de su integración con Ingest Actions y Edge Processor para facilitar los movimientos de datos. Por su parte, Edge Processor con SPL2 importa y exporta datos a Splunk con HTTP Event Collector (HEC). Además, para cumplir con los requisitos de cumplimiento y soberanía de los datos, los usuarios pueden especificar destinos predeterminados con Edge Processor. Estas mejoras permiten a los equipos (desarrolladores, seguridad y operadores) visualizar los flujos de datos en toda su pila de tecnología para colaborar más estrechamente y minimizar las interrupciones. "La colaboración en tiempo real entre equipos es esencial para garantizar la resiliencia digital de su organización, y los equipos de ingeniería, SecOps e ITOps comparten esta necesidad de detectar, investigar y responder", concluye Tom Casey.

Otras noticias que te pueden interesar