Los actores de amenaza confían en el cargador modular de malware Smokeloader para explotar las vulnerabilidades conocidas de la oficina de Microsoft y robar información de identificación confidencial en los navegadores. Este bien conocido malware, que realiza un marco para implementar varios módulos de malware, fue observado por los laboratorios de Fortiguard de Fortinet En ataques a empresas de sectores industriales, salud y tecnología de la información en Taiwán. "Conocido por su capacidad para entregar otros cargos útiles maliciosos, Smokeloader juega un papel más directo en esta campaña, utilizando sus propios complementos para ejecutar ataques y robar datos confidenciales", dijeron los investigadores de Fortiguard. "Desde el descubrimiento, que tuvo lugar en septiembre, Fortiguard Labs ha bloqueado el malware, ofreciendo firmas antivirus y Sistema de Prevención de Intrusiones (IPS) para protección.»

Dos viejas vulnerabilidades de palabras explotadas

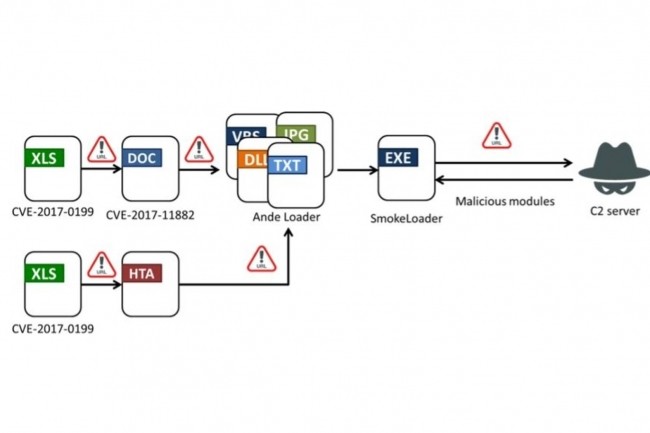

Según los investigadores, la campaña utilizó dos fallas de Microsoft Office, descubiertos y corregidos en 2017, lo que puede conducir a la ejecución de código remoto en sistemas específicos. La primera vulnerabilidad, Referenciado CVE-2017-0199Afecta a Microsoft Office y Windows, y permite la ejecución de código remoto a través de archivos RTF maliciosos, a menudo entregados a través de correos electrónicos de phishing. Una vez abiertos, los archivos pueden descargar y ejecutar una carga útil HTA (HTML Aplicación) para comprometer el sistema. Con una puntuación CVSS de 7.8, presenta un riesgo significativo, con una interacción mínima del usuario a utilizar. La otra vulnerabilidad, Referenciado CVE-2017-11882 Y ubicado en el editor de ecuaciones de Microsoft Office, permite llevar a cabo un código remoto. Los atacantes lo usan usando archivos de oficina maliciosos para evitar las protecciones de memoria y ejecutar código arbitrario. Por lo tanto, esta característica muy antigua es muy vulnerable y frecuentemente atacada en ataques en sistemas diferentes. En esta campaña específica, el CVE-2017-0199 permitió la descarga y ejecución de cargos útiles maliciosos a través de los archivos de la oficina desarrollados, y el CVE-2017-11882 utilizó el acceso remoto a través del editor de Bogué para descargar complementos dañinos.

Correos electrónicos de phishing de baja inventiva

"Como parte de un intento de prohibiciones torpes, varios correos electrónicos con contenido heterogéneo, pero persuasivo, fueron enviados a usuarios específicos con archivos adjuntos maliciosos con la hazaña de las vulnerabilidades de la oficina de la Sra.", Dijeron los investigadores. "Incluso si el texto del mensaje es convincente, porque usa las palabras correctas y las fórmulas correctas, estos correos electrónicos de phishing se envían a múltiples destinatarios con contenido casi idéntico", agregaron. "Incluso el nombre del destinatario (cavilado en el nombre del archivo) no se cambia cuando se envía a otras compañías". Además, la variación de la fuente y el color entre la firma del correo electrónico, el número de teléfono y el cuerpo del mensaje indica que este texto podría provenir de otros lugares. El mensaje adjunta un archivo VBS (script básico virtual) que se lanza Andeloader, otro cargador modular, que realiza la carga útil final en forma de un archivo Smokeloader.

Empleado de Smokeloader en varios Escientales

Generalmente utilizado para su diseño modular para la implementación de malware externo, Smokeloader se usó de manera diferente en esta campaña. "Si bien Smokeloader generalmente sirve como cargador para transmitir otro software malicioso, en este caso, él mismo realiza el ataque descargando complementos de su servidor C2", dijeron los investigadores. Fortiguard pudo identificar nueve complementos diferentes, con diversas funcionalidades, utilizadas en el campo. Juntos, hicieron posible robar los identificadores de conexión en Firefox y Thunderbird, los identificadores FTP, cookies, datos automáticos del navegador y datos de software de mensajería. Según los investigadores, el uso de estos complementos muestra la flexibilidad de Smokeloader, que no está contento esta vez para descargar un archivo completo para la etapa final y advierten a los analistas de seguridad contra las iteraciones de malware bien conocido como esto. Los investigadores de Fortiguard han compartido una serie de indicadores de compromiso (COI) como punto de referencia, a saber, la IP, el correo electrónico de phishing y los dominios C2.

Otras noticias que te pueden interesar