Después Ciberdelincuentes FIN7Ahora sabemos que otra banda cibernética se ha interesado mucho por la falla CVE-2023-27532. Muy cerca, de hecho, ya que, según Un análisis final del Grupo IBEsta vulnerabilidad fue explotada por otro grupo cibercriminal, conocido como EstateRansomware. Corregido en marzo de 2023 Por Veeam, este agujero de seguridad afectó a la solución Backup & Replication del proveedor (versiones anteriores a 12 y 11a), abriendo el camino para que un usuario no autenticado se conectara a un servidor en el puerto TCP 9401, extrajera credenciales almacenadas en su base de datos de configuración y potencialmente obtuviera acceso al sistema host.

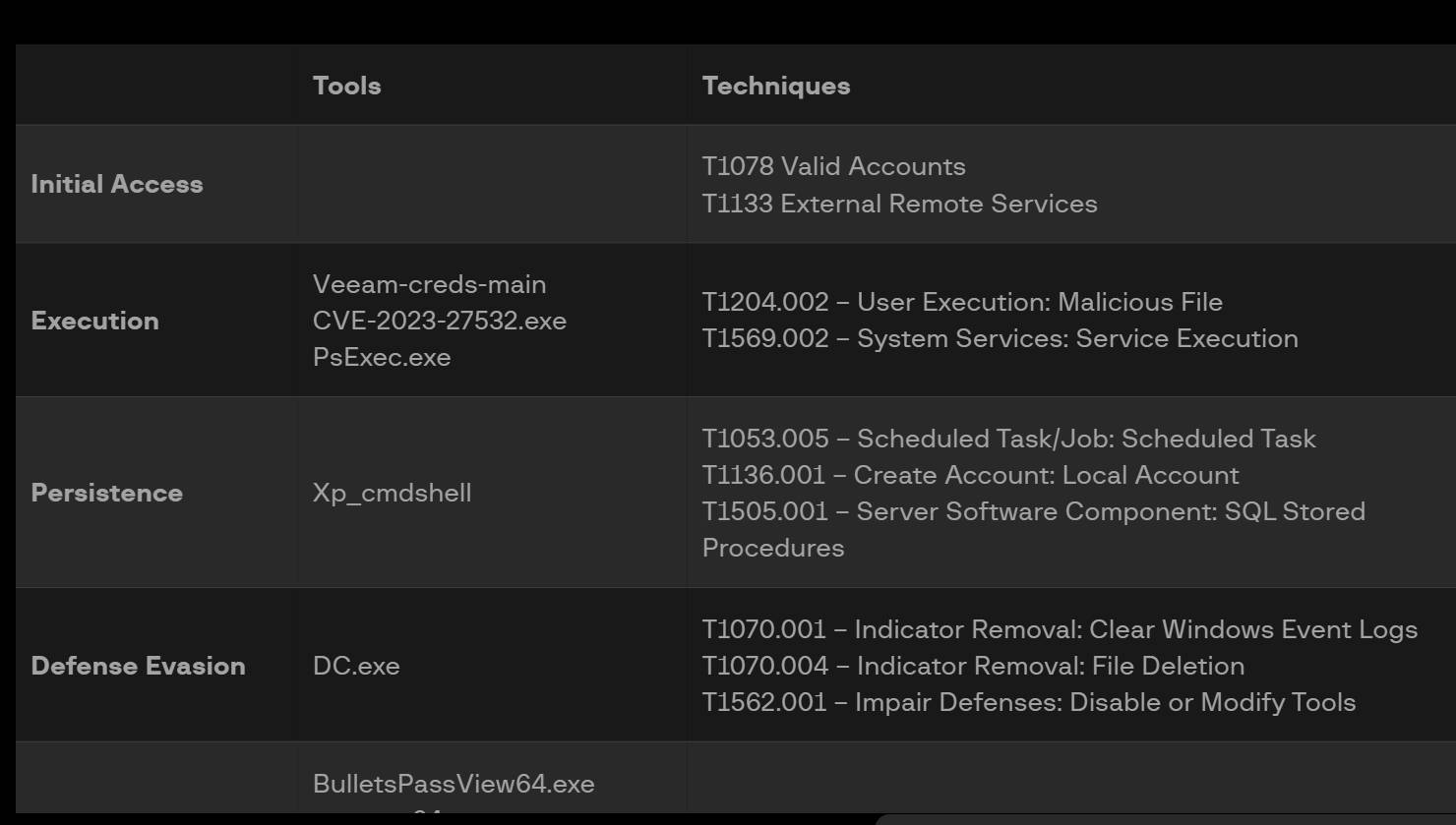

Los pasos clave de este ataque incluyen el acceso inicial a través del firewall SSL VPN de FortiGate utilizando una cuenta inactiva, seguido de la implementación de una puerta trasera persistente ("svchost.exe") en un servidor de conmutación por error y el movimiento lateral a través de RDP. "Los intentos de explotar CVE-2023-27532 fueron seguidos por la activación de xp_cmdshell y la creación de una cuenta de usuario ficticia", dijo Yeo Zi Wein, analista forense de Group-IB. "Los atacantes utilizaron NetScan, AdFind y varias herramientas proporcionadas por NirSoft para realizar el descubrimiento de redes, la enumeración y la recolección de credenciales. Windows Defender se deshabilitó permanentemente utilizando DC.exe, y luego se implementó y ejecutó el ransomware utilizando PsExec.exe".

Extracto de la secuencia, técnicas y herramientas de explotación de la vulnerabilidad CVE-2023-27532 por parte de la banda cibernética EstateRansomware. (crédito: Group-IB)

Recomendaciones a seguir

Como parte de su análisis, Group-IB también ofrece algunos consejos, más o menos sencillos de implementar pero siempre relevantes, para evitar lo peor:

- Comience por revisar y auditar periódicamente sus cuentas;

- Eliminar o deshabilitar cualquier cuenta inactiva para evitar acceso no autorizado

- Implementar MFA para VPN y sus otros servicios de acceso remoto;

- Implementar una política de gestión de parches para garantizar que el firmware y el software en uso se actualicen con los últimos parches de seguridad para protegerse contra vulnerabilidades conocidas; - Segmentar los sistemas críticos y aplicar reglas estrictas de firewall para limitar el movimiento lateral dentro de la red;

- También se recomienda deshabilitar los accesos RDP innecesarios y limitarlos a direcciones IP específicas y confiables;

- Implementar el control de aplicaciones en los hosts para evitar que se ejecuten programas no autorizados;

- Garantizar que sólo se utilicen y operen en los sistemas de la empresa aplicaciones de seguridad aprobadas;

- Implementar una solución de detección y respuesta de endpoints para detectar y responder a actividades sospechosas como la implementación de backdoors y el uso de herramientas como PsExec;

- Detectar de forma proactiva amenazas desconocidas y ataques sofisticados.

Otras noticias que te pueden interesar