Las infraestructuras en la nube son recursos TI como cualquier otro, con sus fortalezas pero también sus debilidades. Los piratas informáticos lo han entendido bien y los ciberataques dirigidos a este tipo de entornos están aumentando. En marzo pasado, por ejemplo, los ciberdelincuentes lograron aprovechar las vulnerabilidades del sistema de almacenamiento de objetos distribuidos MinIO. Identificado como CVE-2023-28432 Y CVE-2023-28434Estos defectos, una vez corregidos, siguen siendo especialmente preocupantes. “El cambio hacia estrategias de múltiples nubes dentro de las empresas amplifica aún más la importancia de las soluciones de almacenamiento no nativas. Estas soluciones brindan la libertad de operar entre diferentes proveedores de nube, pero también amplían la superficie de ataque potencial, lo que aumenta los riesgos de seguridad. [...] Las crecientes asociaciones e integraciones, como las de Kubernetes, Prometheus y Grafana, no solo amplían el alcance y la adopción del almacenamiento de objetos no nativos, sino que también añaden una nueva capa de complejidad al panorama de la seguridad. Cada punto de integración sirve potencialmente como un vector de ataque adicional, lo que aumenta las apuestas para garantizar medidas de seguridad sólidas”, analiza Security Joes.

En el marco de una investigación, el proveedor descubrió la existencia de una cadena de explotación dirigida específicamente a estas soluciones que interesan cada vez más a los ciberatacantes. “Fue sorprendente descubrir que estos productos pueden tener un conjunto de vulnerabilidades críticas que son relativamente fáciles de explotar, lo que los convierte en un vector de ataque atractivo para que los actores maliciosos los encuentren a través de los motores de búsqueda. Además, el impacto inmediato asociado con este ataque específico, en comparación con los webshells tradicionales, genera preocupaciones aún mayores”, explica Security Joes. en un análisis.

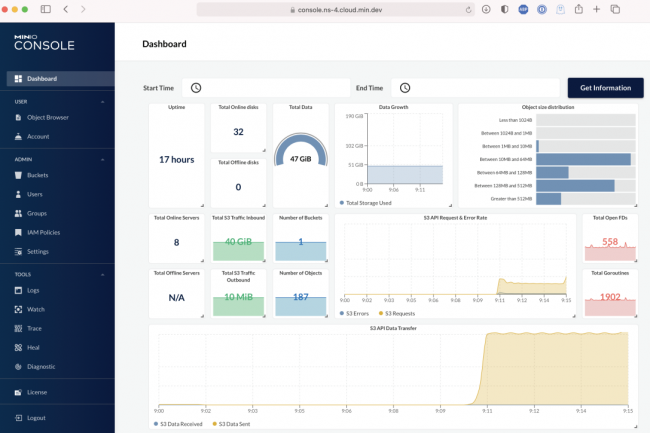

Se utilizó una versión comprometida de MinIO

La situación es preocupante para los usuarios de sistemas MinIO no actualizados anteriores a la versión 2023-03-20T20-16-18Z y potencialmente resulta en la ejecución y adquisición remota de código. Por lo tanto, el análisis de Security Joes proporciona información valiosa sobre los actores de amenazas responsables de explotar estas vulnerabilidades, incluidas sus tácticas, técnicas y procedimientos (TTP), indicadores de compromiso (IOC) y características de los servidores de comando y control (C2) utilizados durante estos ataques. “El actor de amenazas eligió un servidor C2 con varios puertos abiertos [...] Cada uno de ellos se utiliza para diferentes tipos de actuaciones administrativas. Los canales más interesantes con los que interactuó nuestro equipo son 80 y 443 para descargar varias herramientas a través de directorios y archivos difusos, pero el puerto 10007 no es una de las interfaces administrativas C2 habituales y, por lo tanto, también atrajo nuestra atención”, dice Security Joes.

Durante su investigación, el equipo de respuesta a incidentes del proveedor examinó una versión comprometida de MinIO que también utilizan los ciberdelincuentes (agregando y modificando cmd/x.go, cmd/routers.go y cmd/comandos). generic-handlers.go) que contiene una puerta trasera. Llamada evil_minio, esta aplicación comprometida tiene un código binario específico adicional que expone un punto final a la modificación y ejecución de comandos a través de solicitudes HTTP. “Este punto de acceso funciona como una puerta trasera incorporada, lo que permite a personas no autorizadas ejecutar comandos en el host que ejecuta la aplicación. En particular, los comandos ejecutados heredan los permisos del sistema del usuario que inició la aplicación”, enfatiza Security Joes. “Las plataformas de código abierto como MinIO han atraído particularmente a una amplia gama de usuarios, desde nuevas empresas hasta grandes empresas, gracias a la flexibilidad e independencia que ofrecen de ecosistemas de nube específicos. Sin embargo, esta naturaleza de código abierto también plantea un riesgo de seguridad importante cuando estas soluciones se descargan de fuentes no oficiales o comprometidas.

Variables ambientales que agravan la vulnerabilidad

El proceso de explotación identificado por los investigadores de seguridad comienza con una solicitud elaborada dirigida a un punto final a través de una consulta /minio/bootstrap/v1/verify para obtener los valores de las variables de entorno utilizadas por la aplicación. “Esto es especialmente importante porque MinIO depende de variables de entorno para configurar las credenciales de administrador, lo que aumenta la gravedad de la vulnerabilidad. En otras palabras, con una sola solicitud, un atacante puede recuperar las credenciales de administrador de una instancia vulnerable”, afirma Security Joes. “Después de descubrir con éxito las credenciales del administrador, el actor de la amenaza puede establecer una conexión y comunicarse con la instancia comprometida a través del cliente MinIO. Esta herramienta, que se puede descargar desde la web oficial, sirve como canal de interacción. Después de afianzarse en la instancia comprometida, el atacante aprovecha el comando de actualización del administrador. Este comando en particular permite al atacante designar otra URL para las actualizaciones”.

La trampa puede entonces cerrarse sobre las víctimas: “En circunstancias normales, este comando funciona como un método oficial y simplificado para actualizar una instalación de MinIO. Sin embargo, el atacante aprovecha esta utilidad especificando un MIRROR_URL diferente para la actualización. Al hacerlo, puede reemplazar eficazmente el binario auténtico con su equivalente malicioso, alojado en un servidor remoto que controla”, explica el proveedor. "Al reemplazar el binario MinIO auténtico con su contraparte maliciosa, el atacante sella el compromiso del sistema".

Scripts que pasan desapercibidos para la detección de amenazas

Una de las particularidades de esta cadena de ataque se debe también a que el funcionamiento de la puerta trasera implementada no es convencional, ya que no se han encontrado rastros de scripts sospechosos, lo que hace casi imposible detectar el compromiso. “Nuestra investigación reveló que este actor demuestra un grado significativo de experiencia y conocimientos en el uso de scripts bash y el lenguaje de programación Python. Esta experiencia se extiende tanto a las aplicaciones del lado del cliente como del lado del servidor. Después de comprometer con éxito la instalación de MinIO y obtener la ejecución remota de código a través de la puerta trasera integrada en el binario MinIO comprometido, los atacantes iniciaron varias acciones, comenzando con la descarga de la carga viral principal a la ayuda del script basado en las utilidades estándar curl y wget en el contexto de Linux y winhttpjs. .bat en entorno Windows.

Después de recopilar datos completos sobre el host (detalles del usuario, memoria disponible, cronjobs instalados, uso del disco...), se ejecutan scripts adicionales en el reconocimiento de la red (identificación de interfaces, puertos accesibles...). “La lógica de este escáner de red es simple. Primero, el script verifica si hay un intérprete de Python compatible en el host comprometido. Si se encuentra una versión compatible de Python, descarga un script de Python llamado scan.py y ejecuta la lógica de escaneo desde allí”, dice Security Joes. “Si no se detecta ningún intérprete de Python compatible en el sistema, el script descarga un binario de Linux independiente llamado scan_linux. Este binario es un ejecutable compilado del script Python que incluye todas las bibliotecas necesarias para ejecutar la lógica de análisis.

Malos actores armados para comprometer otros entornos

En los casos en los que no hay disponible un intérprete de Python compatible, el script descarga un binario de Python independiente compilado, network_linux, específico para sistemas Linux. "Este enfoque permite al atacante recopilar información sobre las interfaces de red presentes en la máquina comprometida en diferentes entornos sin la necesidad de un entorno Python preconfigurado", afirma el proveedor. "Este script de reconocimiento de red contiene un comentario codificado en ruso que dice "#не на linux маска в hex формате", que significa "no en máscara de Linux en formato hexadecimal". Este comentario puede arrojar algo de luz sobre el origen del actor de la amenaza. " Como parte de este exploit, los piratas informáticos también pudieron, mediante scripts específicos, crear cuentas de usuario en el sistema comprometido integradas en los grupos "Usuarios de escritorio remoto" y "Administradores", y modificar el registro de Windows para permitir conexiones de escritorio remoto y configurar el firewall del sistema operativo. .

Otro script de Python también aprovecha la programación asincrónica gracias al módulo asyncio de Python. “Este script está diseñado para facilitar la funcionalidad de ping asíncrono, enviando solicitudes de eco ICMP a una dirección de host designada. El principal objetivo de esta operación es evaluar los tiempos de ida y vuelta y garantizar la accesibilidad del host objetivo. En manos del atacante, este script proporciona un recurso valioso para comprender la configuración de la red comprometida. Su uso se extiende a la identificación de activos accesibles dentro de la red, lo que potencialmente allana el camino para el movimiento lateral dentro del entorno comprometido”, informa Security Joes, que advierte de una posible extensión del vector de intrusión para otros posibles ataques: "aunque la puerta trasera utilizada por el actor de amenazas durante la intrusión se basa en la explotación de MinIO y no requiere un script PHP externo para su ejecución, es imperativo resaltar la gama de herramientas disponibles del actor de amenazas. Estas herramientas pueden usarse potencialmente para comprometer otros entornos que no lo hacen. necesariamente tener un enlace directo a MinIO Esta observación resalta la versatilidad del actor de amenazas y subraya la necesidad de una postura de seguridad integral que permanezca alerta contra diferentes vectores de ataque”.

Otras noticias que te pueden interesar