Cada vez más empresas están involucradas en los planes de modernización para sus activos de aplicación. Este enfoque a menudo implica la contenedores y la migración a la nube. Dos razones para que los piratas estén interesados en estos temas. Esto es lo que acaba de descubrir Sysdig a través de una operación llamada "Scarleteel"durante una intervención con un cliente.

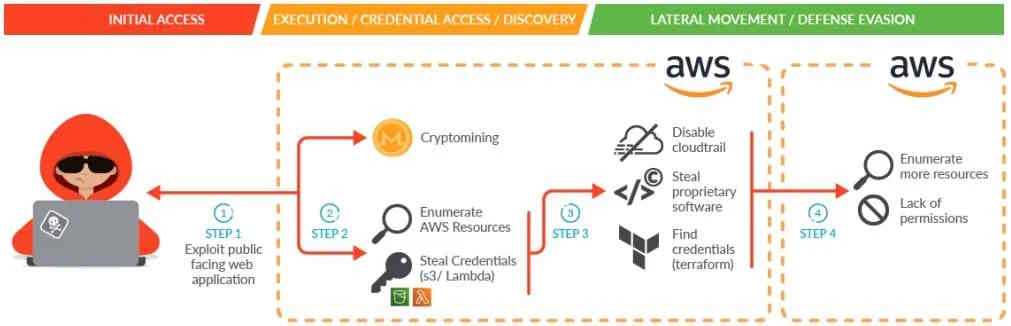

Comenzó con la operación de un servicio vulnerable en un clúster Kubernetes alojado en AWS. Los atacantes lograron acceder a un contenedor para descargar un XMRIG Minor (que en realidad se revela un señuelo) y un script para extraer información de identificación de la cuenta de la cápsula de Kubernetes. Una vez que se roban estos identificadores, sirvieron para hacer llamadas de API AWS Para ganar persistencia. El objetivo es robar otros identificadores y crear falsas cuentas de usuario y grupo en el entorno en la nube de la empresa para propagarse.

Sube a la nube a través de Lambda y Terraform

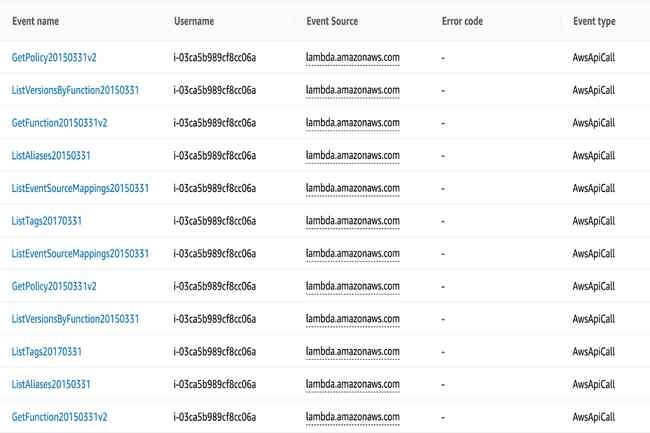

En el caso descubierto por Sysdig, los cibercriminales pudieron acceder a la información de las instancias sin servidor de Lambda (funciones, configuraciones y claves de acceso). Al tomar más y más privilegios, tienen la capacidad de escanear cubos S3 y los archivos sensibles que contienen. "Durante esta campaña en particular, el atacante pudo recuperarse y leer más de 1 TB de información, incluidos scripts de clientes, herramientas de solución de problemas y archivos de registro", observa Sysdig. Agrega: "Los datos también incluyen archivos de registro relacionados con Terraform, utilizados en la cuenta para implementar parte de la infraestructura. Estos archivos de Terraform jugarán un papel importante en la etapa posterior cuando el atacante intentó girar hacia otra cuenta de AWS".

Modus operandi cibercrimenales detrás del ataque de Scarlateel. (Crédito de la foto: Sysdig)

De hecho, el atacante se recuperó en estos archivos Terraform colocados en los cubos S3 de las claves de acceso de usuario de IAM (gestión de acceso de identidad) y una clave secreta para una segunda cuenta de AWS. Este último finalmente sirvió para llevar a cabo un movimiento lateral dentro de la red en la nube de la compañía. Con esta campaña, Sysdig recuerda buenas prácticas para asegurar entornos en la nube.

Otras noticias que te pueden interesar