SAP ha sellado una serie de errores graves que afectan a sus sistemas, incluidas dos vulnerabilidades críticas que pueden comprometer por completo el sistema. Durante su Security Patch Day de agosto de 2024, el gigante alemán del software implementó parches para un total de 17 vulnerabilidades, con seis correcciones críticas (CVSS que van de 7 a 10 sobre 10) y otras correcciones de gravedad moderada a media. El proveedor ha solicitado que todos estos fallos se solucionen de inmediato con sus respectivas actualizaciones y también ha recomendado soluciones alternativas para algunos de ellos si la solución no es posible de inmediato.

Dos vulnerabilidades críticas

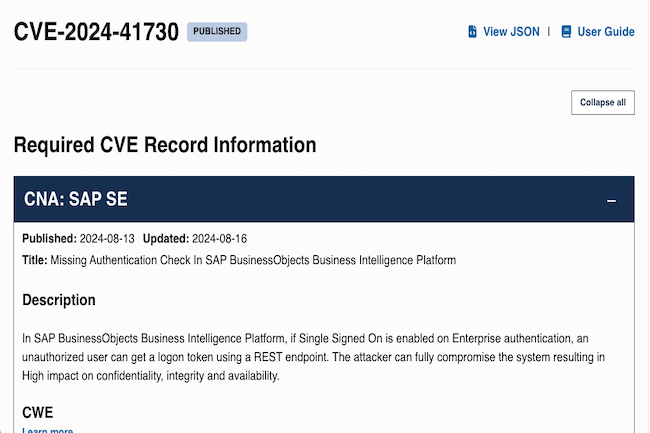

De los dos fallos críticos corregidos, el más grave es una vulnerabilidad de omisión de autenticación (CVE-2024-41730) con una calificación CVSS de 9.8/10 que afecta a la plataforma de análisis BusinessObjects, mientras que la otra es una vulnerabilidad de falsificación de solicitud del lado del servidor (SSRF) en aplicaciones creadas con Build Apps. CVE-2024-41730, como lo describe SAP, se deriva de una verificación de autenticación faltante en su plataforma de BI. "En SAP BusinessObjects Business Intelligence Platform, si el inicio de sesión único (SSO) está habilitado en Enterprise Authentication, un usuario no autorizado puede obtener un token de inicio de sesión utilizando un punto final REST", dijo el proveedor en un aviso de seguridad. El atacante puede comprometer completamente el sistema, lo que tiene un impacto significativo en la confidencialidad, integridad y disponibilidad, agregó SAP.

El error de la SSRF CVE-2024-29415Sin embargo, se debe a una categorización incorrecta de las direcciones IP en el paquete "ip" de Node.js. SAP señala que este problema existe debido a un parche incompleto para CVE-2023-42282"El paquete ip 2.0.1 para Node.js puede habilitar SSRF porque algunas direcciones IP (como 127.1, 01200034567, 012.1.2.3, 000:0:0000::01 y ::fFFf:127.0.0.1) están categorizadas incorrectamente como enrutables globalmente a través de isPublic", agregó el proveedor.

SAP es un objetivo frecuente

Las vulnerabilidades de SAP son especialmente buscadas por los ciberactivistas, como se muestra Un estudio reciente que reveló un aumento de 5 veces en los ataques de ransomware dirigidos a sistemas SAP desde 2021. Dado que el ransomware es el principal tipo de ataque contra los sistemas SAP, existe un fuerte incentivo para los días de pago. Otras vulnerabilidades graves que se corrigieron junto con los dos parches críticos fueron: CVE-2024-34688: Denegación de servicio (DOS) en NetWeaver AS Java, CVE-2024-42374: Inyección de XML en BEx Web Java Runtime Export Web Service, CVE-2023-30533: Contaminación de prototipos en S/4 HANA y CVE-2024-33003: Vulnerabilidad de divulgación de información en Commerce Cloud. Si bien todas estas infracciones se calificaron como de gravedad "alta", la explotabilidad puede variar según las condiciones de acceso del actor de la amenaza y los privilegios que permite. Se recomienda a los administradores que apliquen estos parches lo antes posible para protegerse contra los atacantes que apuntan a los sistemas SAP. El estudio también encontró un aumento del 490% en las conversaciones sobre vulnerabilidades y exploits de SAP en la dark web entre 2021 y 2023.

Otras noticias que te pueden interesar