Los fallos antiguos no mueren, incluso pueden volver con más fuerza. Es el caso de CVE-2024-6387 descubierto por Qualys y que afecta a OpenSSH, una suite de herramientas para asegurar las comunicaciones basadas en el protocolo SSH. Se trata de una regresión de una vulnerabilidad corregida hace 18 años y catalogada como CVE-2006-5051. El problema fue restaurado en octubre de 2020 como parte de la versión 8.5p1 de OpenSSH. Por ello, los investigadores dieron Su descubrimiento se llama Regresión.

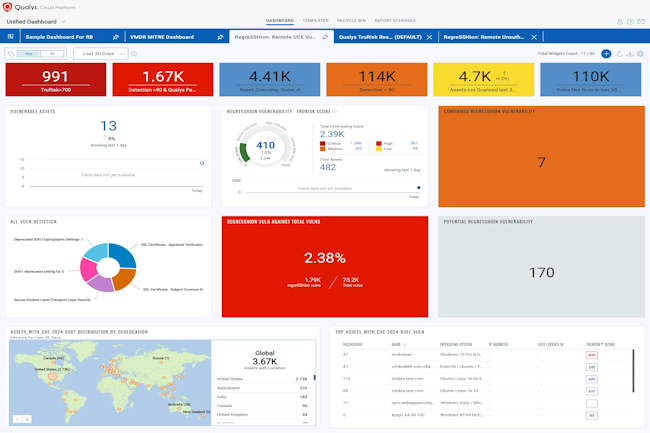

La vulnerabilidad de condición de carrera reside en el componente Signal Handler de OpenSSH Server, también conocido como sshd, que está diseñado para espiar las conexiones de todas las aplicaciones cliente. “La falla da como resultado la ejecución de código remoto no autenticado como root en sistemas Linux basados en glibc”, dijo Bharat Jogi, director sénior de investigación de amenazas en Qualys, en un comunicado. Y no es un gran problema, ya que Qualys ha realizado una investigación sobre la vulnerabilidad e identificó hasta 14 millones de instancias vulnerables.

Una solución que debe aplicarse rápidamente

Los mantenedores de OpenSSH han confirmado el problema. "Se ha demostrado una explotación exitosa en sistemas Linux/glibc de 32 bits con [randomisation de la disposition de l'espace d'adressage] ", precisan los expertos. Y añaden: "en condiciones de laboratorio, el ataque requiere de media de 6 a 8 horas de conexión continua hasta el máximo aceptado por el servidor". El resultado es el compromiso hasta la toma total del sistema, permitiendo a los cibercriminales ejecutar código arbitrario con los más altos privilegios, eludir los mecanismos de seguridad, robar datos e incluso mantener un acceso persistente.

La vulnerabilidad afecta a las versiones 8.5p1 a 9.7p1 de OpenSSH. Las versiones anteriores a la 4.4p1 también son vulnerables a la condición de carrera a menos que se les apliquen los parches CVE-2006-5051 y CVE-2008-4109. Cabe señalar que los sistemas OpenBSD no se ven afectados, ya que tienen un mecanismo de seguridad que bloquea la falla. El parche está disponible y se recomienda a los usuarios que lo apliquen rápidamente. También se recomienda limitar el acceso SSH a través de controles de red y aplicar la segmentación de la red para restringir el acceso no autorizado y el movimiento lateral.

Otras noticias que te pueden interesar