La historia es un comienzo eterno. Prueba de ello es Babuk, un ransomware impulsado por una banda cibernética del mismo nombre que marcó el año 2021. En ese tiempoEste malware dirigido a los entornos de máquinas virtuales ESXi de VMware fue desconectado debido a una disputa no tan trivial entre sus diseñadores, uno de los cuales decidió publicar las claves de cifrado y su código fuente. Dos años después, Babuk vuelve a ser noticia: en una investigación, la empresa especializada en soluciones y servicios de ciberseguridad Sentinel Labs identificó 10 ransomware detectados entre el segundo trimestre de 2022 y el primer trimestre de 2023 utilizando su código fuente.

"Estas variantes muestran una tendencia creciente de adopción del código fuente de Babuk". explicar Laboratorios Sentinel. “Las filtraciones de código fuente permiten a los actores apuntar a sistemas Linux cuando carecen de la experiencia para crear un programa que funcione. Complican aún más la atribución, ya que más actores adoptarán las herramientas”. Los ransomware que utilizan el código fuente de Babuk identificados por el experto en ciberseguridad son: Cylance, Dataf Locker, Lock4, Mario, Play, Rorschach, RTM Locker, XVGV, RHKRC - estrechamente asociados con el criptolocker Revix del grupo REvil, así como con un POC del difunto Conti. Según Sentinel Labs, Mario, Rorschach, XVGV y Conti POC ya se han utilizado en ataques, y los usuarios también informaron haber sido víctimas de Dataf Locker y Lock4.

Código fuente malicioso a bajo precio

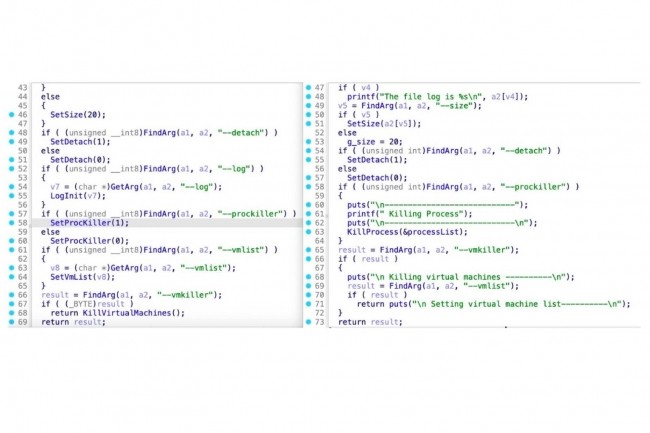

Al igual que el desaparecido Babuk, este ransomware también apunta a los entornos de máquinas virtuales ESXi de VMware. Como nos recuerda el editor, Babuk fue uno de los pioneros en este campo. “La longevidad del grupo se vio socavada en 2021 cuando un desarrollador de Babuk filtró el código fuente del fabricante de ESXi Linux ELF (Executable & Linkable Format) basado en C++, NAS (Network Attached Storage) basado en Golang y C++- herramienta de ransomware de Windows basada”, señala la empresa.

“Los grupos de ransomware han tenido muchas filtraciones, por lo que es posible que se hayan producido pequeñas filtraciones dentro de estos círculos. Además, los actores pueden compartir código para colaborar, como en el caso de un proyecto de desarrollo de código abierto. Vemos que los actores utilizan cada vez más el generador Babuk para desarrollar ransomware dirigido a ESXi y Linux. Esta tendencia es particularmente evidente cuando se trata de actores con menos recursos, ya que es menos probable que modifiquen significativamente el código fuente de Babuk”, dice Sentinel Labs.

Otras noticias que te pueden interesar