La empresa Securonix, especializada en seguridad, observó una campaña de ataque llamada DB#JAMMER. Una característica particular de esta ofensiva es que los ciberdelincuentes pueden comprometer los servidores Microsoft SQL y desplegar tanto la herramienta Cobalt Strike como el ransomware FreeWorld (un derivado de Mimic). Para ello, utilizan varias herramientas, incluido “software de enumeración de directorios y robo de credenciales, cargas útiles RAT y ransomware”.

Acceso inicial a servidores Microsoft SQL y persistencia del ataque

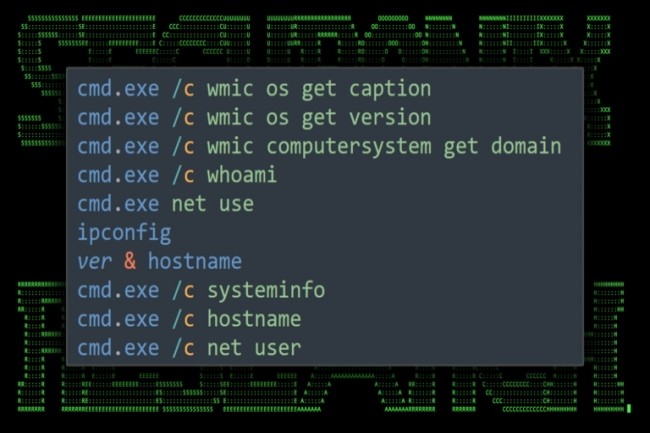

Los atacantes utilizan técnicas de fuerza bruta para adivinar las credenciales de los servidores Microsoft SQL objetivo, pero los investigadores no tienen claro si estos intentos se basan en diccionarios o en un enjambre de contraseñas. En el último caso, normalmente se basan en combinaciones de nombres de usuario y contraseñas obtenidas como resultado de otras filtraciones de bases de datos. Después del acceso inicial, los atacantes escanearon la base de datos que enumera todos los usuarios con acceso y verificaron si una función llamada xp_cmdshell estaba habilitada. Esta declaración Transact-SQL permite a los usuarios de bases de datos ejecutar comandos de shell en Windows y devolver el resultado como texto. Los atacantes utilizaron ampliamente xp_cmdshellprimero para recopilar información sobre el sistema y el entorno de red invocando herramientas de Windows como wmic.exe, net.exe e ipconfig.exe, y luego para realizar cambios en las cuentas de Windows y el registro del sistema. "Se crearon tres nuevos usuarios en el host de la víctima, a saber, windows, adminv$ y mediaadmin{{%%ltplaceholder%%}}nbsp;", explicaron los investigadores de Securonix. “Cada usuario fue agregado a los grupos 'usuarios de escritorio remoto' y 'administradores'. “Curiosamente, los atacantes intentaron ejecutar una línea de comando grande que crearía usuarios y cambiaría la membresía del grupo. Sin embargo, se ejecutaron varias variaciones del comando para tener en cuenta el idioma de los grupos: "inglés, alemán, polaco, español y catalán".

Se han realizado otros cambios a los usuarios recientes para que sus contraseñas y sesiones de inicio de sesión nunca caduquen. Los cambios en el registro también fueron significativos e incluyeron habilitar el servicio de Protocolo de escritorio remoto (RDP), deshabilitar las restricciones de control de acceso de los usuarios y ocultar los usuarios que iniciaron sesión de forma remota en la pantalla de inicio de sesión local. El objetivo era permitir a los atacantes controlar el sistema de forma remota mediante un método que es más confiable y más difícil de detectar que los comandos. xp_cmdshell de la base de datos. Sin embargo, uno de los problemas que encontraron fue que las conexiones RDP entrantes fueron bloqueadas por el firewall de la red, por lo que intentaron implementar una solución de túnel y proxy inverso llamada Ngrok.

Ransomware derivado de Mimic

Los ciberdelincuentes también configuraron un recurso compartido SMB remoto en un servidor bajo su control para montar localmente un directorio que contiene muchas de sus herramientas y cargas útiles. En particular, este era un agente de comando y control de Cobalt Strike registrado bajo el nombre srv.exe y una versión del software de escritorio remoto AnyDesk. También se implementaron un escáner de puertos de red y las herramientas de volcado de credenciales Mimikatz para intentar el movimiento lateral a otros sistemas en la red.

Finalmente, cuando los hackers consideraron que el sistema estaba completamente bajo su control, desplegaron un archivo llamado 5000.exe que era un gotero para un programa ransomware que los atacantes llaman FreeWorld, pero que en realidad es una variante más nueva del conocido ransomware Mimic. Ambos utilizan una aplicación secundaria llamada Everything.exe, que se utiliza para localizar archivos a cifrar. Estos se almacenan con una extensión. .FreeWorldEncryption y el ransomware suelta un archivo que contiene instrucciones sobre cómo pagar el rescate, llamado FreeWorld-Contacto.txt.

Defensas contra ataques basados en Microsoft SQL

Según un informe publicado en julio por la firma de seguridad Trustwave, Microsoft SQL es, con diferencia, el sistema de gestión de bases de datos relacionales más atacado y la mayoría de los ataques utilizan técnicas de fuerza bruta para adivinar contraseñas. Por tanto, es fundamental disponer de contraseñas únicas y complejas para las bases de datos MSSQL expuestas a Internet. Como también muestra este ataque, el procedimiento xp_cmdshell puede presentar un riesgo grave y debe limitarse lo más posible en los sistemas. Sin este procedimiento, a los atacantes les habría resultado mucho más difícil obtener la ejecución remota de código en los sistemas. Los investigadores de Securonix también recomiendan utilizar túneles VPN si es posible para acceder a servidores MSSQL en lugar de exponerlos directamente a Internet, monitoreando los directorios de almacenamiento en busca de malware común como " C:\Windows\Temp » e implementar registros a nivel de proceso como Sysmon y PowerShell.

Otras noticias que te pueden interesar