El golpe asestado este 19 de febrero de 2024 El ataque a Lockbit por parte de Europol, FBI, la Agencia Nacional del Crimen con el apoyo de las fuerzas policiales, incluida la Gendarmería Nacional Francesa (C3N), no fue fatal. Potente y bien dirigida, la operación no puso fin definitivamente a las actividades de uno de los grupos de cibercriminales más peligrosos y prolíficos por el ransomware. Todo lo contrario. Incluso antes del anuncio oficial de la operación, el investigador de seguridad Kevin Beaumont también había identificado que los servidores de Lockbit seguían en línea a pesar del ataque (34 servidores neutralizados, dos arrestos, congelamiento de 200 cuentas de criptomonedas...). Como para burlarse de las autoridades judiciales, uno de los supuestos administradores de la banda cibernética volvió este fin de semana sobre este ataque y anunció la continuación de las actividades maliciosas.

Tras volver al origen de la penetración en los sistemas informáticos de Lockbit gracias a la explotación de un fallo de PHP no parcheado debido a "negligencia personal e irresponsabilidad", el autor del mensaje precisó el alcance de los daños: "Incluso si actualizaste tu versión de PHP después de leer esta información, no será suficiente, porque tienes que cambiar el host, el servidor, todas las contraseñas posibles, las de los usuarios en la base de datos, auditar el código fuente y migrar todo, no hay garantía de que no hayas sido atacado". El número de descifradores que el FBI pudo recuperar, sin embargo, parece bastante bajo y ascendería a 1.000 de un total de 20.000 según Lockbit.

El FBI se burló

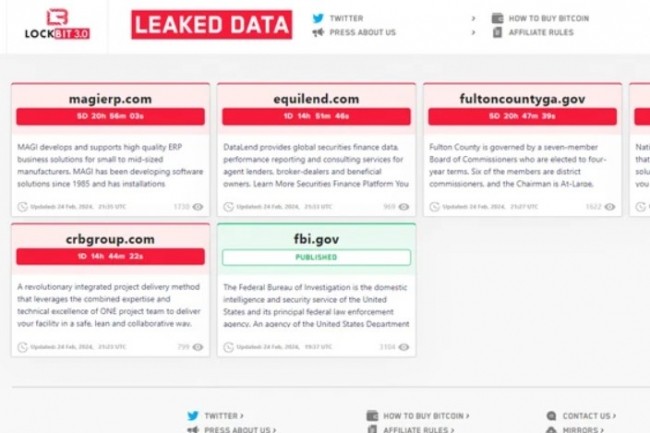

En su declaraciónEl supuesto miembro de Lockbit publicó una lista de 20 dominios de blogs de respaldo a los que el FBI no pudo acceder porque PHP no está instalado en esos servidores, así como 14 blogs espejo de respaldo y 7 nuevos dominios de su blog principal. "Incluso después del ataque del FBI, los datos robados se publicarán en el blog, no hay posibilidad de destruir los datos robados sin pago". Una lección subraya Kevin Beaumont"LockBit no borra los datos después del pago, así que buena suerte al decirles a los reguladores de datos que no se ha robado ninguna información". El grupo especifica que "al haber introducido una protección adicional en cada versión del locker, no habrá posibilidad de descifrado gratuito, ni siquiera para el 2,5% de las empresas atacadas". En su sitio de presentación, Lockbit destaca una docena de filtraciones en curso que afectan a magierp, equilend, fultoncountyga, nationaldentex, crbgroup o incluso... al FBI.

El autor de esta declaración incluso aprovecha la oportunidad para burlarse del FBI. "Todas las acciones del FBI están dirigidas a destruir la reputación de mi programa de afiliados o desmoralizarme". Al parecer, al ciberdelincuente le ha ocurrido un efecto contrario: "Estoy muy contento de que el FBI me haya animado, me haya dado energía y me haya hecho olvidar el entretenimiento y el gasto de dinero. Es muy difícil sentarse frente a la computadora con cientos de millones de dólares, lo único que me motiva a trabajar son los competidores fuertes y con el FBI hay un interés deportivo y un deseo de rivalidad". Recientemente, la agencia federal Prometieron recompensas de 15 millones de dólares por información sobre Lockbit.

Otras noticias que te pueden interesar