No confíe en los sitios de demanda para grupos de ransomware para establecer un barómetro de sus actividades. Los investigadores de Talos, la División de Ciberseguridad de Cisco, descubrieron que el número de víctimas enumeradas por Blackbyte en su sitio representa solo del 20 al 30% de los compromisos del grupo de ransomware. Además, los ataques analizados recientemente muestran cambios en las tácticas y otra variante de sus cuantlers de archivos.

Un pico de actividad pasó bajo el radar

En su informeLos expertos de Talos especializados en respuesta a la inteligencia de incidentes e amenazas han "notado estrechas similitudes entre los indicadores de compromiso (COI) descubiertos durante la encuesta y otros eventos informados en la telemetría general de los talos". Agregan que "un examen más profundo de estas similitudes hizo posible comprender mejor la estrategia de BlackByte actual y reveló que el grupo era mucho más activo de lo que parece en vista de la cantidad de víctimas publicadas en su sitio de fuga de datos.» »

La razón por la cual Cybergang no publica todos los compromisos exitosos en su sitio no está clara. Puede ser que sea para evitar atraer demasiada atención o que ciertas víctimas aceptan pagar antes de que sea necesario enumerarlas. También es posible que todos los ataques Blackbyte no conduzcan a la exfiltración de datos. Los investigadores dan un ejemplo en el que se ha implementado la herramienta de exfiltración de datos llamada Exbyte, pero sin confirmar con certeza que los datos han sido robados.

Una emanación de conti

Blackbyte es un grupo de ransomware como servicio (RAAS) que apareció por primera vez a fines de 2021 y que se sospecha que es una ramificación de Conti, una pandilla líder que se disolvió en mayo de 2022 después de haber atraído demasiada atención y cometió una serie de errores operativos. Después de la invasión de Ucrania por Rusia en febrero de 2022, muchos grupos de cibercriminales se declararon neutrales, especialmente porque muchos de ellos estaban en Rusia y Ucrania.

Pero Conti se clasificó públicamente del lado de Rusia y amenazó con apuntar a la infraestructura crítica occidental en represalia, lo que probablemente ha llevado a algunos de sus afiliados a distanciarse del grupo. Después del final de Conti, aparecieron varias franquicias. Blackbyte, Black Basta y Karakurt se distinguieron rápidamente como tres nuevos grupos que adoptaron un código, herramientas y tácticas muy similares a las que previamente asociadas con Conti

Herramientas y ataques de ala

Si Blackbyte ha retenido las mismas tácticas, técnicos y procedimientos (TTP) desde su creación, los ataques más recientes han revelado a otros. Por ejemplo, se sabe que el grupo ha implementado un cuantleman de ransomware tipo ver que se propaga a sí mismo y está personalizado para cada víctima utilizando identificadores SMB y NTLM codificados en duro y robado dentro de la red específica. Aunque este proceso aún sirve, el archivo Quantleman se ha revisado con el tiempo en varios lenguajes de programación: Go, .NET y finalmente C ++. La última variante observada por Cisco Talos agrega la extensión "BlackByTent_H" a los archivos cifrados.

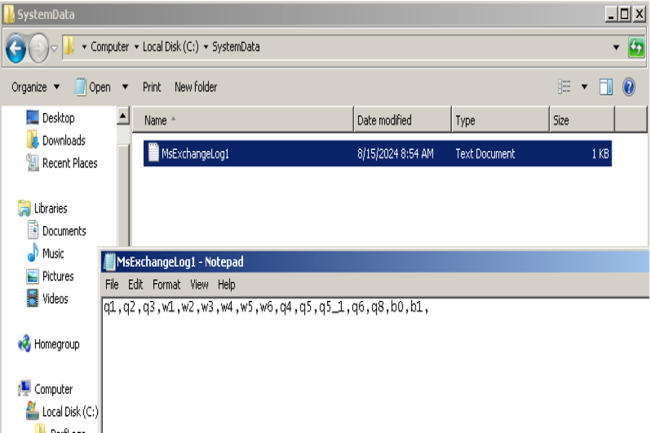

El grupo también era conocido por implementar varios pilotos oficiales pero vulnerables en sistemas de compromiso para usarlos para los privilegios de escalada y otras tareas. Para esta técnica, conocida como BYOVD (traiga su propio controlador vulnerable), se sabía que Blackbyte usaba tres pilotos específicos: RTCore64.Sys, utilizado originalmente por la utilidad de Overclocking MSI Afterburner; DBUTIL_2_3.SYS, desde la actualización de firmware de Dell Customer; y GDRV.SYS, un impulsor del software Gigabyte Tools para las placas base del proveedor. En ataques recientes, la pandilla agregó un cuarto piloto llamado Zamguard64.sys, que forma parte de la aplicación antimalware de Zemana (ZAM). Tiene vulnerabilidad que se puede utilizar para terminar otros procesos y desactivar los productos EDR en las computadoras de las víctimas. La franquicia también está interesada en entornos virtuales con la explotación de la vulnerabilidad CVE-2024-37085 que evita la autenticación en VMware ESXI unos días después de su divulgación pública. El defecto permite a los miembros de un grupo de Active Directory llamado "Administradores de ESX" controlar máquinas virtuales en los hosts ESXI.

Medidas de atenuaciones recomendadas

Cisco Talos recomienda que las empresas implementen MFA para todas las conexiones remotas y en la nube y para auditar sus configuraciones VPN. Las empresas también deben configurar alertas sobre los cambios en los grupos privilegiados de Active Directory y limitar o desactivar el uso de NTLM dentro de sus redes. Un protocolo de autenticación que Microsoft ha abandonado en beneficio de Kerberos. SMBV1, otro antiguo protocolo, también debe deshabilitarse y las versiones más recientes de SMB deben firmarse y encriptar. Todas las cuentas de proveedores y las funciones de acceso remoto que no se utilizan también deben desactivarse y las detecciones de las políticas de defensa de Windows y los objetos de estrategia de grupo no autorizados deben implementarse en los sistemas.

Otras noticias que te pueden interesar