Durante la feria Protect 2023 celebrada los días 6 y 7 de septiembre en Nueva York, la empresa Proofpoint, especializada en ciberseguridad y cumplimiento, anunció la incorporación de varias características y capacidades a sus soluciones de seguridad destinadas a detener las amenazas en las etapas más críticas de la cadena de ejecución del ciberataque, también llamada “kill chain”, que va desde el reconocimiento hasta la exfiltración de datos. “Estas capacidades, que abarcan las plataformas Aegis Threat Protection, Identity Threat Defense y Sigma Information Protection del proveedor, ayudarán a las organizaciones a combatir el Business Email Compromise (BEC), el ransomware y la exfiltración. datos”, dijo el proveedor en un comunicado. “Basadas en inteligencia artificial (IA) y aprendizaje automático (ML), estas soluciones brindan a los profesionales de la seguridad la visibilidad, flexibilidad y profundidad necesarias para detectar e interrumpir a los adversarios que apuntan a las superficies de ataque. de sus negocios”, añadió Proofpoint.

La “cadena de muerte cibernética”

La cadena de ciberataques describe la secuencia de eventos involucrados en un ataque externo al entorno de TI de una empresa. Puede ayudar a los equipos de seguridad a implementar estrategias y tecnologías para detener o contener ataques en diferentes etapas. Conceptualizada originalmente por Lockheed Martin, esta cadena de ciberataques, a menudo llamada “cadena de ciberataque”, descompone la estructura de un ciberataque en siete etapas distintas y claramente identificables. El modelo enumera las acciones que los adversarios deben realizar para lograr su objetivo y enriquece el conocimiento de los defensores sobre las tácticas, técnicas y procedimientos de un atacante.

Los siete pasos descritos en la “cadena de muerte cibernética” de Lockheed Martin son:

1 - Reconocimiento: El intruso elige un objetivo, lo estudia y busca vulnerabilidades.

2 - La creación de un arsenal: El intruso desarrolla malware para explotar la vulnerabilidad.

3 - Entrega: el intruso transmite el malware a través de un correo electrónico de phishing u otros medios.

4 - Explotación: el malware comienza a ejecutarse en el sistema de destino.

5 - Instalación: El malware instala una puerta trasera u otra entrada accesible al atacante.

6 - Tomar el mando y control: El intruso obtiene acceso permanente a los sistemas/redes de la víctima.

7 - Acciones sobre el objetivo: El intruso realiza acciones encaminadas a lograr el objetivo final, como robo, corrupción o destrucción de datos.

Detección y visibilidad mejoradas de ataques BEC

Las mejoras y funciones de la plataforma Aegis de Proofpoint ayudan a desarmar BEC, ransomware, ataques de URL falsificados y prevenir la elusión de la autenticación multifactor (MFA) para el phishing de credenciales. En particular, la plataforma ofrece detección y prevención de amenazas BEC previa a la entrega. "Basada en un modelo de lenguaje grande mediante la implementación de BERT LLM en la solución CLEAR de Proofpoint, esta protección ha demostrado ser efectiva para detectar mensajes maliciosos creados de manera convencional o utilizando IA generativa", dijo Proofpoint. Los nuevos resúmenes en el panel de Prevención de ataques dirigidos (TAP) también mejoran la visibilidad de las amenazas bloqueadas y brindan mejores explicaciones de las amonestaciones de BEC realizadas por la solución Clear de Proofpoint, incluidas las amenazas reprobadas por la detección basada en LLM. Dependiendo del proveedor, los resúmenes explicarán por qué se identificó una amenaza como un ataque BEC y las acciones tomadas para responder.

Identificación de rutas de ataque de ransomware

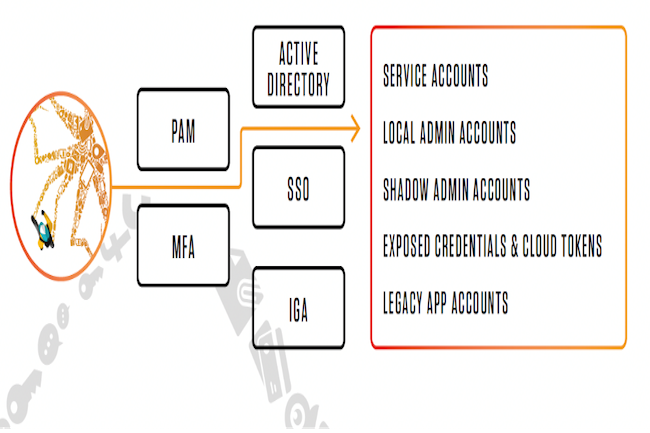

La funcionalidad Attack Path Risk de Proofpoint es responsable de reunir los datos de la cadena de ataque entre las plataformas Aegis e Identity Threat Defense. Esto ayudará a los profesionales de seguridad a comprender mejor la cantidad de rutas de ataque tomadas por ransomware y exfiltración de datos si la identidad de un empleado se ve comprometida mediante abuso de privilegios y movimiento lateral. "Las organizaciones que agreguen Proofpoint Identity Threat Defense a su implementación de Aegis podrán capacitar a sus analistas para priorizar rápidamente la remediación y los controles adaptativos", dijo el proveedor. La función Identity Threat Defense estará disponible en el cuarto trimestre en el panel TAP del proveedor.

Detección de correo electrónico mal dirigido

"Sigma Information Protection de Proofpoint fusiona la clasificación de contenido, la telemetría de amenazas y el comportamiento del usuario en todos los canales en una interfaz nativa de la nube para evitar la pérdida de datos y las amenazas internas", dijo la compañía. . "También disponible en el cuarto trimestre, la solución Misdirected Email de Proofpoint podrá detectar anomalías de comportamiento para analizar el contenido y evitar que los usuarios envíen accidentalmente correos electrónicos y archivos al destinatario equivocado, lo que podría provocar la pérdida de datos", añadió el proveedor. "En el cuarto trimestre, Sigma también presentará una interfaz de usuario de IA generativa llamada Security Assistant que permite a los analistas hacer preguntas en lenguaje natural y recibir información/recomendaciones procesables basadas en puntos de datos combinados en las plataformas de Proofpoint", dijo la compañía. Los analistas podrán pedirle al asistente que les muestre "intentos de exfiltración y recomiende qué controles DLP agregar", explicó Proofpoint. Cuando la interfaz generativa basada en IA de Proofpoint se extienda a las plataformas Aegis e Identity Threat Defense, lo que se espera que suceda gradualmente, los profesionales de la seguridad podrán pedirle que les muestre "las personas más atacadas con la mayor cantidad de rutas de ataque, con mayor probabilidad de resultará en una filtración de datos basada en ransomware”.

Otras noticias que te pueden interesar