El mes pasado, un grupo combinado con Rusia, realizó operaciones cibernéticas y de espionaje utilizando una exploit sin hacer clic en combinar fallas en el sistema operativo Windows y el navegador Firefox. Infectó varias computadoras en Europa y América del Norte. La campaña tuvo como objetivo implementar el implante de comedia romántica que le da su nombre al grupo APT. Este último también es conocido por los nombres Storm-0978, Tropical Scorpius y UNC2596. Se sospecha tanto de ataques oportunistas a varios sectores de actividad, así como a las operaciones de recopilación de información específicas, en particular contra las entidades y países del gobierno ucraniano respaldados por Ucrania.

Los investigadores de ESET han publicado un informe En campañas románticas contra los sectores del gobierno, la defensa y la energía en Ucrania, la industria farmacéutica y el seguro en los Estados Unidos, las actividades legales en Alemania y varias organizaciones gubernamentales europeas. La última campaña de octubre, que utilizó la hazaña del "día cero", parecía tener una distribución global, con un énfasis particular en la UE y los Estados Unidos. "Es al menos la segunda vez que Romcom ha sido atrapado en el acto de explotación de una importante vulnerabilidad del día cero en la naturaleza, después del abuso de la faille CVE-2023-36884 a través de Microsoft Word en junio de 2023", subraya los expertos.

Una falla de ejecución de código remoto operado en Firefox

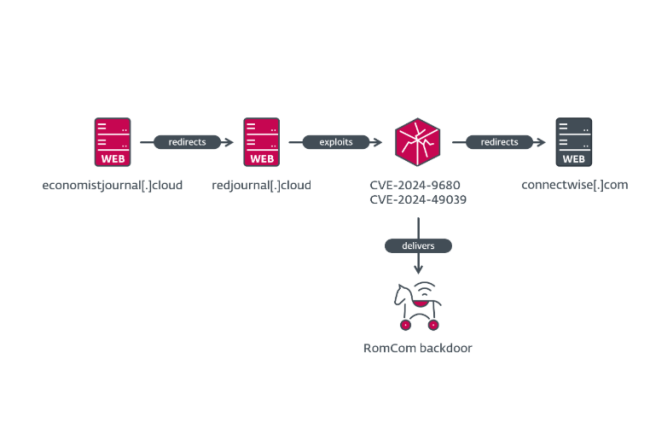

Los últimos ataques se lanzaron mediante la redireccionamiento de malware contra los usuarios de Firefox o Tor Browser (basados en Firefox) en Windows. Incluso si no sabemos exactamente cómo los usuarios fueron dirigidos a las URL controladas por los atacantes, las áreas utilizadas para la hazaña incluyeron el prefijo enrojecer o el sufijo rojo Adjunto a un área legítima al que finalmente se redirigió al usuario. Este es el caso, por ejemplo, de correctiv.org, un sitio de información alemán sin fines de lucro, o devolutions.net, un proveedor de soluciones de acceso remoto y administración de contraseñas, o el sitio de Connectwise.com, tanto MSP como proveedor de software de administración de computadora.

Cuando se visita la página de redirección, se ejecuta un script de JavaScript malicioso y explota una vulnerabilidad de memoria "de uso libre de uso" en la función de animación de las líneas de tiempo de Firefox. La falla, ahora enumerada bajo la referencia CVE-2024-9680, fue corregida el 9 de octubre, un día después de su informe en Mozilla por los investigadores de ESET. Considerado crítico con una puntuación CVSS de 9.8, la vulnerabilidad conduce a la ejecución del código dentro del proceso de contenido de Firefox, más precisamente una biblioteca de DLL maliciosa en este caso. "Mozilla corrigió la vulnerabilidad en Firefox 131.0.2, ESR 128.3.1 y ESR 115.16.1 el 9 de octubre de 2024", indican los investigadores de ESET. "Esencialmente, los punteros hacia los objetos de animación administrados por la línea de tiempo ahora se implementan a través de Pointers de conteo de referencia (RefPTR), como lo sugiere el Diff, que evita que las animaciones sean lanzadas, ya que AnimationTimeline :: Tick siempre mantendrá una referencia a ellos.» ».

Un no pudo elevar los privilegios en el planificador de tareas de Windows

El proceso de contenido de Firefox se coloca en una caja de arena, con un nivel de privilegio poco confiable, lo que significa que los atacantes no podrían ejecutar código en el sistema operativo subyacente con la única vulnerabilidad de Firefox. Para escapar del proceso Sandbox, el ataque Romcom ha explotado otra vulnerabilidad previamente desconocida en el planificador de tareas de Windows, corregido el 12 de noviembre y ahora con la referencia CVE-2024-49039. "La biblioteca esencialmente utiliza un punto de terminación de RPC sin recolección, normalmente imposible de llamar desde un nivel de proceso poco confiable, para lanzar un proceso de PowerShell oculto que descarga un segundo paso desde un servidor C&C", dijeron los investigadores. En particular, el punto de terminación RPC se utiliza para crear una tarea planificada llamada Firefox.execonfigurado para iniciar Conhost.exe En modo sin cabeza para ocultar la ventana del proceso del niño. El resultado es una escalada de privilegios hasta la integridad promedio, lo que permite escapar del sandbox.

En un segundo paso, la carga útil descargada por el script de PowerShell está registrada en el archivo % publy % bajo el nombre de público Y se ejecuta dos veces, con un período de 10 segundos. El informe ESET incluye una lista de indicadores de compromiso, como archivos, direcciones IP y nombres de dominio fraudulento, asociados con esta campaña y la hazaña de Click Cero. "Este nivel de sofisticación muestra la voluntad y los medios del actor de la amenaza de obtener o desarrollar capacidades furtivas", explicaron los investigadores. "ESET compartió sus resultados con Mozilla, después de nuestro proceso coordinado de revelar vulnerabilidades poco después del descubrimiento. Mozilla publicó una publicación de blog que detalla las medidas tomadas para reaccionar ante la divulgación y pudieron ofrecer una corrección dentro de las 25 horas, lo cual es muy impresionante en comparación con los estándares de la industria.»

Otras noticias que te pueden interesar