Los investigadores de Elastic Security Labs descubrieron que el formato de empaquetado de aplicaciones de Windows MSIX servía como vector para infectar PC con Windows y evadir la detección mediante la introducción de un cargador de malware sigiloso llamado Ghostpulse. Los desarrolladores suelen utilizar MSIX para empaquetar, distribuir e instalar sus aplicaciones para usuarios del sistema operativo Microsoft. Este formato es ahora el medio para que la infección inicial entregue el cargador de malware. "En un escenario de ataque común, creemos que se dirige a los usuarios a descargar paquetes MSIX maliciosos a través de sitios web comprometidosoptimización de motores de búsqueda (SEO) o técnicas de publicidad maliciosa”, dijeron los investigadores. en una publicación de blog.

“Los piratas informáticos están difundiendo el cargador mediante instaladores falsos para Chrome, Brave, Edge, Grammarly y WebEx, por nombrar algunos. Los paquetes MSIX se pueden instalar a través del instalador de aplicaciones de Windows con un simple "doble clic", sin tener que utilizar una herramienta de implementación y configuración como PowerShell. "Sin embargo, el paquete MSIX malicioso debe incluir un certificado comprado o firmado para llevar a cabo su ofensiva", agregaron los expertos.

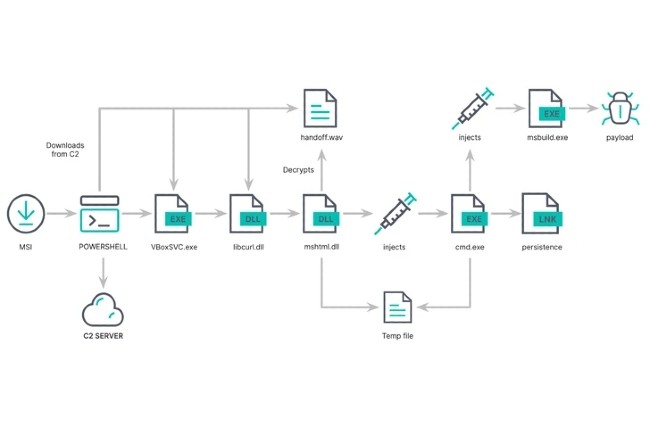

Infección inicial por descarga de DLL

Según ellos, la infección se produce en varias etapas, comenzando con un ejecutable falso. Al iniciar el archivo MSIX se abre una ventana que le invita a aceptar la instalación, lo que finalmente resulta en una descarga sigilosa de Ghostpulse. En el primer paso, el instalador descarga un archivo TAR (archivador de cintas), que es un ejecutable que se hace pasar por el servicio Oracle VM VirtualBox (VBoxSVC.exe), excepto que en realidad es "un binario legítimo, integrado en Notepad++ (gup. exe), vulnerable a la descarga lateral, según los investigadores. "PowerShell ejecuta el binario VBoxSVC.exe que descarga, desde el directorio actual, la DLL maliciosa libcurl.dll", explicaron los analistas. "Al minimizar la huella del código malicioso cifrado en el disco, el ciberdelincuente puede evadir el análisis antivirus y de aprendizaje automático basado en archivos".

Ghospulse usado como cargador

“Ghostpulse utiliza el proceso de duplicación y actúa como un cargador, aprovechando la función de transacciones NTFS para inyectar la carga útil final en otro proceso”, explican los investigadores en el blog. El malware final incluye varios ladrones de información, como SectopRAT, Rhadamanthys, Vidar, Lumma y NetSupport RAT. “El objetivo de la fase 3 (etapa final) de Ghostpulse es cargar y ejecutar la carga útil en otro proceso”, observan. "Uno de los aspectos interesantes del paso 3 es que sobrescribe las instrucciones ejecutadas previamente con otras instrucciones para dificultar el análisis". El equipo de Elastic Security Lab también indica que Ghostpulse también es capaz de establecer persistencia.

Otras noticias que te pueden interesar