Los investigadores de seguridad elástica advierten a la RSSI contra una familia de malware. El nuevo Attack Vector utiliza Microsoft Outlook como un canal de comunicación al abusar de la API de Graph e incluye una forma de desplazar las contraseñas picadas. Según los investigadores en el origen de su descubrimiento, este método fue creado por un grupo anónimo dirigido al Ministerio de Asuntos Exteriores de un país en América del Sur, pero también está vinculado a los compromisos observados en una Universidad de Asia desde el sureste y en telecomunicaciones en esta región. La campaña se caracteriza por un "conjunto de intrusiones innovadoras, bien diseñadas y muy eficientes", indican en un informe. La campaña contra el país sudamericano puede haber comenzado en noviembre de 2024. Fue entonces cuando la seguridad elástica detectó un grupo limitado de alertas de comportamiento en el Ministerio de Relaciones Exteriores del país. La forma en que el sistema informático se comprometió inicialmente no está clara, pero la pandilla utilizó tácticas de supervivencia una vez dentro del sistema. En particular, utilizaron la administración de los certificados Certutil de Windows para descargar archivos. El informe indica que el espionaje parece ser la razón de la intrusión y que hay versiones de malware de Windows y Linux. Afortunadamente, la pandilla "cometió errores en la gestión de su campaña y sus tácticas de escape son incoherentes", señala el informe.

Sin embargo, el RSSI debería estar atento a los signos de ataques utilizando las técnicas de este grupo, porque sus objetivos podrían propagarse y sus técnicas podrían ganar en sofisticación. Un índice reportado al RSSI por los investigadores sería inmediatamente detectable: después del compromiso inicial, la pandilla utilizó el complemento de shell remoto de Windows Remote Management (WinRshost.exe), un proceso del lado del cliente utilizado por Windows Remote Management, para descargar archivos. Estos archivos incluyen un ejecutable, archivos RAR, archivos INI y archivos de registro. El ejecutable es una versión de renombre de un depurador firmado por Windows, CDB.exe.

Información de identificación de red válida en manos de piratas

Como el informe indica, el uso abusivo de este binario permitió a los atacantes ejecutar un código de shell Malicioso entregado en un archivo config.ini bajo la aparición de binario de confianza. El uso del complemento de administración remota de Windows (WRM) "indica que los atacantes ya tenían información de identificación de red válida y que la usaron para un movimiento lateral de un host previamente comprometido en el entorno". Agrega que "se desconoce la forma en que se ha obtenido esta información de identificación". Johannes Ullrich, decano de investigación en el Instituto sin señalar que "siempre es delicado evitar movimientos laterales si un atacante ha obtenido información de identificación válida", y agrega "que podría provenir de otras infracciones (relleno de credenciales) o simplemente escribiendo grabadores o grabadores o grabadores o grabadores Los ladrones de información que pudieron desplegar durante las fases anteriores del ataque y que no están cubiertos por el informe.

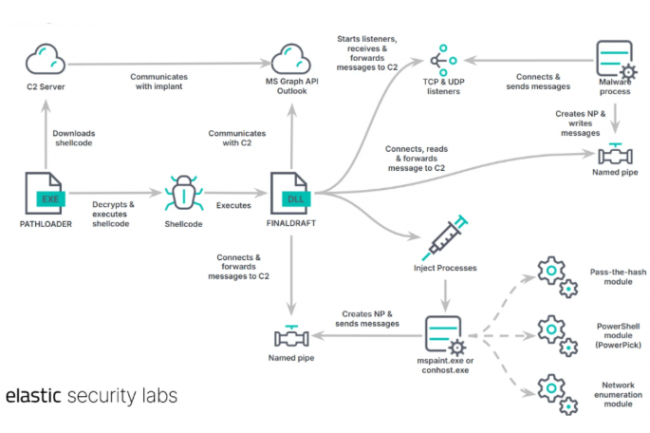

Además de un cargador y una puerta robada, los componentes principales del malware utilizado por el atacante son los siguientes:

- Pathloader: este archivo ejecutable de Light Windows descarga y ejecuta un código de shell cuantificado alojado en un servidor remoto. Utiliza técnicas para evitar la ejecución inmediata en la caja de arena de la compañía objetivo. Para bloquear el análisis estático, cortó la API y el cifrado de la cadena;

- FinderAft: este software malicioso de 64 bits escrito en C ++ se centra en la exfiltración de datos y la ejecución de código arbitrario en un espacio de dirección separado de un proceso (inyección de proceso). Incluye varios módulos que pueden ser inyectados por malware; Sus resultados se transmiten a un servidor de control y control (C2). Entre otras cosas, inicialmente recopila información sobre servidores o PC comprometidas, en particular el nombre de la computadora, el nombre de usuario de la cuenta, las direcciones IP internas y externas, así como los detalles sobre los procesos en progreso de la ejecución. Benedraft también incluye una caja de herramientas de "pasar el paso" similar a Mimikatz para tratar los lúpulos NTLM (New Technology LAN Manager).

Ataques personalizados más eficientes

Para comunicarse, el malware pasa, entre otras cosas, a través del servicio de correo electrónico de Outlook, que utiliza la API de Microsoft Graph. Esta API permite a los desarrolladores acceder a los recursos alojados en Microsoft Cloud Services, incluido Microsoft 365. Aunque es necesario un token de conexión para esta API, el software malicioso tiene la capacidad de capturar un gráfico de API de token. Según un informe de Symantec Publicado el año pasadoUn número creciente de actores de amenaza abusa del gráfico API para ocultar las comunicaciones. Además, Endraft puede, entre otras cosas, instalar una lista TCP después de agregar una regla al firewall de Windows. Esta regla se elimina cuando se apaga el servidor. También puede eliminar archivos y evitar que los recupere aplastando los datos por ceros antes de eliminarlos. "Este es un excelente ejemplo del uso de la técnica de" vida de la tierra "(Lolbins) a su máximo potencial", dijo Ullrich. "Esto indica que el oponente se ha tomado el tiempo de personalizar su ataque para alcanzar su objetivo de la manera más efectiva posible. Es realmente difícil defenderse contra un ataque de este tipo. El aspecto" avanzado "del APT (Persists avanzado Amenaza) a menudo es más visible en esta preparación que en las herramientas utilizadas y la ejecución del ataque.

Al final de su informe, Elastic Security enumera varias reglas de Yara que creó y publicó en Github para defenderse mejor contra el malware. Estas reglas permiten detectar PathLoder y FinderDraft en Windows, y esta regla detecta FinderDraft en Linux.

Otras noticias que te pueden interesar