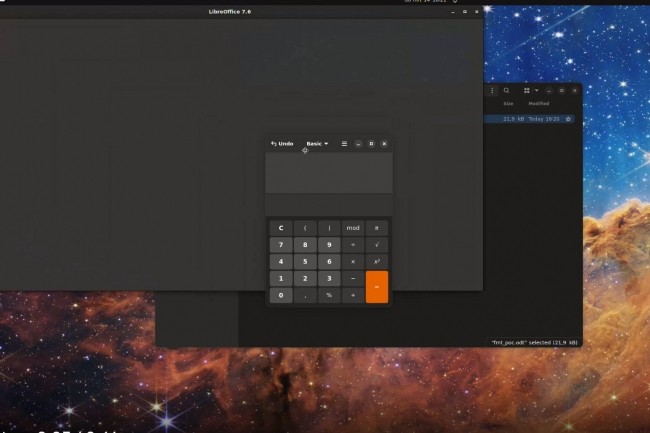

Ghostscript es un auténtico dinosaurio informático. Publicado por primera vez en 1988, se trata de un intérprete de postscript que todavía se encuentra en muchas herramientas de conversión y previsualización de documentos e imágenes (Adobe PDF, ImageMagick, LibreOffice...). Problema: esta herramienta antediluviana es vulnerable a un fallo (CVE-2024-29510) relacionado con su cadena de formato en su versión 10.03.0 o inferior. En una publicación de blogCodean Labs ha analizado el problema en profundidad y ha demostrado cómo se puede explotar este fallo. "Esta vulnerabilidad tiene un impacto significativo en las aplicaciones web y otros servicios que ofrecen funciones de conversión y vista previa de documentos, ya que suelen utilizar Ghostscript en segundo plano", confirma la empresa. "Recomendamos que compruebes si tu solución utiliza (indirectamente) Ghostscript y, en caso afirmativo, la actualices a la última versión".

La vulnerabilidad de Ghostscript fue reportada el 14 de marzo y reconocida por sus desarrolladores unos 15 días después, antes del lanzamiento de la versión v10.03.1 el 2 de mayo, corrigiendo el problema. Una vez pasado el plazo de 3 meses, Codean Labs ha publicado detalles y una prueba de concepto de explotación para comprender mejor cómo los hackers pueden aprovechar esta vulnerabilidad.

¿Una puntuación CVSS subestimada?

Tras esta publicación, muchos expertos en ciberseguridad Entrevista realizada por The Register Los expertos han dado un paso al frente para advertir de los posibles peligros del exploit para los usuarios y empresas que no hayan actualizado Ghostscript. Es el caso, por ejemplo, de Bob Rudis, vicepresidente de ciencia de datos de GreyNoise, que ha asegurado que los avisos y las valoraciones de gravedad (puntuación CVSS de 5,5) subestiman un peligro muy real y significativo, ya que no es necesaria ninguna interacción con el usuario para que el exploit tenga éxito, mientras que Red Hat y Tenable han estimado que no era así. Lo mismo ocurre con Bill Mill, desarrollador de ReadMe, que ha asegurado que ya ha visto ataques en la red. "Ahora que se ha publicado una PoC -que el señor Mill calificó de "trivial" de explotar- y que gran parte de la atención se centra en CVE-2024-29510, aplicar estos parches debería ser la máxima prioridad para cualquier empresa", advierte el experto.

No es la primera vez que Ghostscript se ve afectado por un fallo de seguridad. Ya ocurrió el pasado mes de julio con CVE-2023-36664, pero en ese momento se clasificó como 9.8, lo que deja pocas dudas sobre su gravedad. "En aquel momento, hubo muchas preocupaciones, como las hay esta semana, principalmente porque nos dimos cuenta de lo extendido que está Ghostscript en el software moderno", explicado Así es Kroll.

Otras noticias que te pueden interesar