Muchos funcionarios de seguridad todavía están convencidos de que no tienen que evaluar los riesgos vinculados a las tecnologías operativas (OT), porque no pagan el cargo. Una actitud obsoleta que a menudo conduce a ángulos muertos. El equipo operativo representa una amplia gama de hardware y software, dentro de los sistemas de gestión de edificios, ascensores, calefacción, ventilación, aire acondicionado o dispositivos de control de acceso.

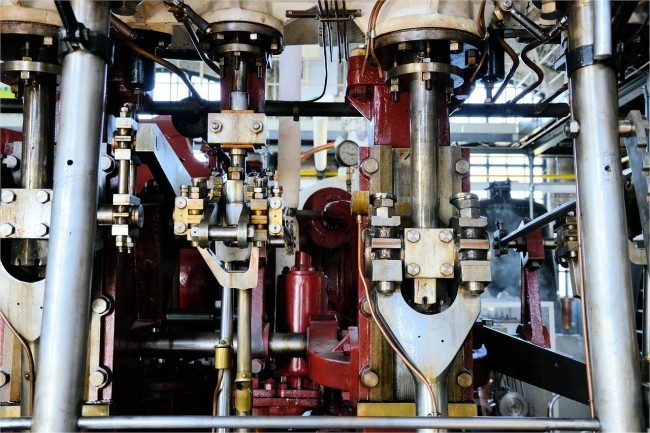

Dado el acercamiento cada vez más común entre TI y OT (tecnología operativa) y la creciente importancia del número de edificios inteligentes, el riesgo cibernético en estas áreas es más importante que nunca. Especialmente porque el OT, que permaneció bastante protegido, hoy es cada vez más vulnerable debido a sensores inteligentes o acceso remoto para fines de análisis predictivo. Aquí hay algunos ejemplos concretos.

La vulnerabilidad de un termómetro o aire acondicionado

En 2018, Pirates logró comprometer un termómetro inteligente en el acuario de un casino estadounidense y acceder a la red y la base de datos de esta última. Antes de eso, en 2013, dos investigadores de seguridad demostraron espectacularmente que los sistemas de calefacción, ventilación y aire acondicionado (CVC) pueden atacarse con herramientas como Hvacker. Simplemente lograron desviar el CVC de Google Australia y hackearlo. En 2022, fueron los inversores eléctricos de un reconocido fabricante de equipos industriales que se vieron afectados por vulnerabilidades críticas. Este último hizo posible hackear y dañar a los sistemas de forma remota.

Situaciones que plantean varias preguntas para RSSIS ya que la protección OT no es su negocio principal. A menudo, las empresas no otorgan gran importancia a la obtención de ascensores o sistemas de aire acondicionado. ¿Debería la menor probabilidad de ataque dar como resultado una menor asignación de recursos para su protección? ¿Cómo encontrar un buen equilibrio entre "no estar empantanado en detalles" y "administrar el riesgo apropiadamente" para el RSSI?

Modelo de amenazas y evaluar los riesgos

Para prepararse, las empresas primero deben tener un modelado de amenazas adecuado y evaluar los riesgos asociados. La atención prestada al OT en términos de riesgo cibernético no debe ser menos importante que la que se lleva a la cadena de suministro digital, por ejemplo, a los entornos de pruebas y desarrollo o a la sombra. Alcanzamos el equilibrio cuando los procesos de gobernanza de riesgos están en su lugar y se pueden gestionar de manera óptima. Para hacer esto, primero debe identificar todos los recursos periféricos industriales OT e IoT. Luego, debemos clasificar el impacto en la empresa, es decir, analizar a los vectores amenazantes en profundidad, así como las posibles consecuencias de un ataque a los procesos, seguridad, reputación, finanzas y cumplimiento.

Otras noticias que te pueden interesar