El conflicto en Ucrania se suele calificar de guerra híbrida, con un componente ciberofensivo cada vez más destacado. El último ejemplo es el uso de la esteganografía, donde un grupo de atacantes esparció cargas útiles ocultándolas en píxeles de imágenes. Identificado como UAC-0184 por varias empresas de seguridad, así como por el CERT ucraniano, el grupo atacó al personal militar ucraniano mediante correos electrónicos de phishing que suplantaban mensajes de la Tercera Brigada de Asalto Separado de Ucrania y las Fuerzas de Defensa de Israel (IDF).

Aunque la mayoría de los destinatarios de estos mensajes se encontraban en Ucrania, el proveedor de seguridad Morphisec confirmó la existencia de objetivos fuera del país. “Si bien el adversario apuntó estratégicamente a entidades con sede en Ucrania, aparentemente intentó expandirse a otras entidades afiliadas a Ucrania”, dijeron los investigadores. En un informeAñaden que "las investigaciones destacaron un objetivo más específico: entidades ucranianas con sede en Finlandia". Morphisec también observó que esta técnica de ataque esteganográfico fue desarrollada para entregar cargas útiles maliciosas después del ataque inicial.

La difusión del caballo de Troya de Remcos como objetivo

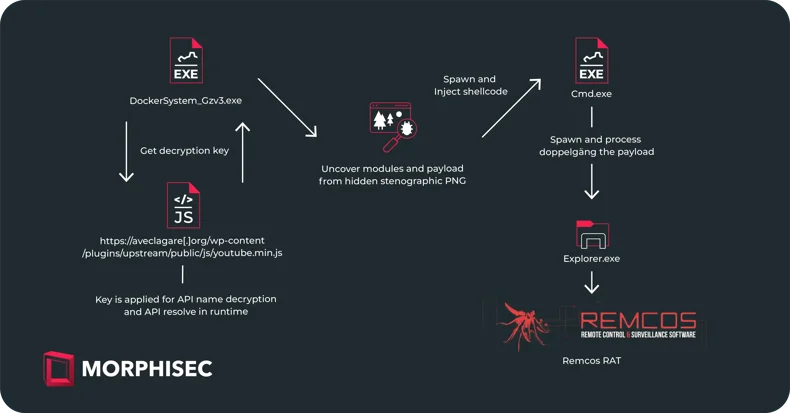

Los ataques detectados por Morphisec incluyen un cargador de malware conocido como IDAT o HijackLoader, que se ha utilizado en el pasado para distribuir varios troyanos y malware, entre ellos Danabot, SystemBC y RedLine Stealer. En este caso, UAC-0184 lo utilizó para implementar un troyano de acceso remoto (RAT) llamado Remcos. “IDAT se distingue por su arquitectura modular y utiliza características únicas como la inyección de código y módulos de ejecución, que lo diferencian de los cargadores convencionales”, explicaron los investigadores. “El cargador utiliza técnicas sofisticadas como la carga dinámica de funciones de la API de Windows, pruebas de conectividad HTTP, listas de bloqueo de procesos y llamadas al sistema para evadir la detección. El proceso de infección de IDAT ocurre en múltiples etapas, cada una de las cuales realiza funciones distintas”, agregaron. La infección ocurre en múltiples fases, la primera de las cuales implica llamar a una URL remota para acceder a un archivo .js (JavaScript). El código de este archivo le dice al ejecutable dónde buscar un bloque de código cifrado en su propio archivo y la clave que debe usar para descifrarlo.

Los investigadores rastrearon el proceso de infección mediante esteganografía. (Crédito de la foto: Morphisec)

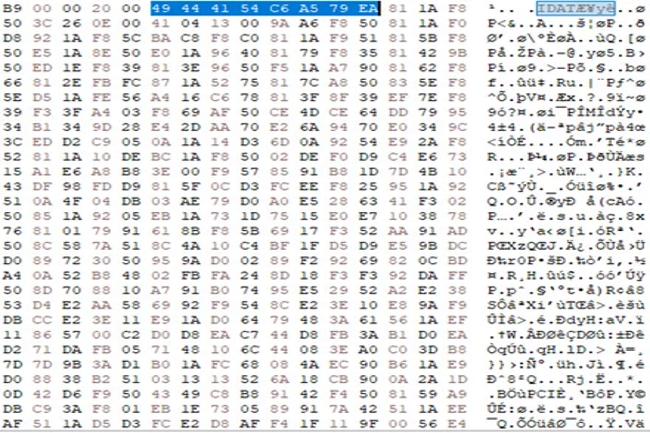

La configuración de IDAT también aprovecha un archivo PNG incrustado cuyo contenido se busca para localizar y extraer la carga útil, comenzando en 0xEA79A5C6. El código de malware puede estar oculto dentro de los datos de píxeles de los archivos de imagen y video sin afectar necesariamente el funcionamiento de estos archivos o la información multimedia que contienen. Si bien esta técnica no es nueva para los atacantes, rara vez se observa. “Por ejemplo, una imagen con una profundidad de píxeles de 24 bits (16,7 millones de colores) puede contener código incrustado en los dígitos menos significativos (LSD) de cada píxel, sin cambiar la apariencia de la imagen”, explicaron los expertos de Morphisec. “Incluso al escanear el archivo multimedia, la carga útil maliciosa se ofusca y puede evadir la detección basada en firmas, lo que permite que un cargador de malware descarte el medio, extraiga la carga útil maliciosa y la ejecute en la memoria”.

IoC publicados

Para ejecutar la carga útil oculta, el cargador IDAT se basa en otro método conocido como “module stomping”, donde se inyecta en un archivo DLL legítimo, llamado PLA.dll (Performance Logs and Alerts) en este caso, para reducir las posibilidades de ser detectado por un producto de seguridad de endpoints.

Remcos permite a los atacantes robar información y monitorear la actividad de la víctima. También les da la capacidad de controlar una computadora infectada y, como es un RAT comercial y no personalizado, muchos grupos lo han utilizado en el pasado. Los avisos de seguridad de Morphisec y CERT-UA contienen hashes de archivos y direcciones IP que se pueden usar como indicadores de vulnerabilidad para desarrollar firmas de detección.

Otras noticias que te pueden interesar