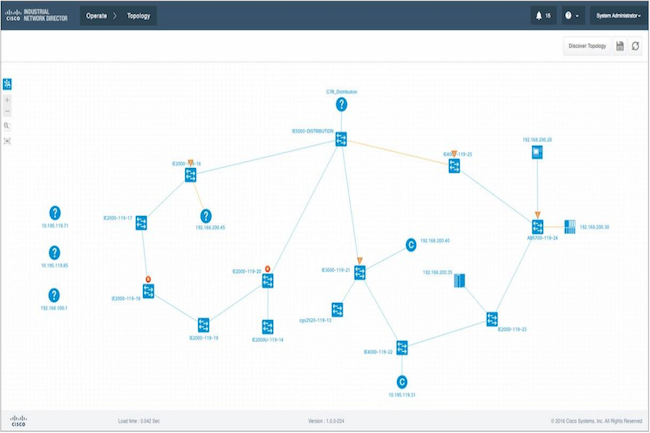

Esta semana, cisco ha solucionado graves vulnerabilidades en varios de sus productos. Esto incluye el servidor Industrial Network Director, la herramienta Modeling Labs, los enrutadores de la serie ASR 5000 y el servidor de red BroadWorks. Estas vulnerabilidades pueden provocar la inyección de comandos a nivel de administrador, la omisión de autenticación, la escalada remota de privilegios y la denegación de servicio. El servidor Industrial Network Director (IND), monitoreo y gestión de redes para redes de tecnología operativa (OT), recibió correcciones para dos vulnerabilidades clasificadas como crítica y media, respectivamente. Estos han sido corregidos en la versión 1.11.3 del software.

Con referencia CVE-2023-20036, la falla crítica se encuentra en la interfaz de usuario web de Cisco IND y podría permitir a atacantes remotos autenticados ejecutar comandos arbitrarios en el sistema operativo Windows subyacente con privilegios. administración (NT AUTHORITY\SYSTEM). La vulnerabilidad se debe a una validación de entrada insuficiente en la funcionalidad que permite a los usuarios descargar paquetes de dispositivos. En cuanto a la falla descrita como media, referenciada como CVE-2023-20039 y corregida en IND, se debe a que los permisos de archivos no son lo suficientemente fuertes de forma predeterminada en el directorio de datos de la aplicación. Un exploit exitoso podría permitir que un atacante autenticado acceda a información y archivos confidenciales en este directorio.

Acceso remoto no autorizado por falla de Modeling Labs

La vulnerabilidad crítica que afecta a la herramienta de simulación de red local de Modeling Labs, denominada CVE-2023-20154, resulta del procesamiento de ciertos mensajes que se originan en un servidor de autenticación LDAP externo. Podría permitir que un atacante remoto no autenticado acceda a la interfaz web de la herramienta con privilegios administrativos y vea y modifique todas las simulaciones y datos creados por los usuarios. La falla afecta a Modeling Labs for Education, Modeling Labs Enterprise y Modelling Labs - Not For Resale, pero no a Modeling Labs Personal y Personal Plus. Sólo se puede aprovechar si el servidor LDAP externo está configurado para responder a consultas de búsqueda con una matriz no vacía de entradas coincidentes. Un administrador puede modificar la configuración del servidor LDAP para mitigar temporalmente esta vulnerabilidad, pero se recomienda a los clientes actualizar Modeling Labs a la versión 2.5.1 para corregir la vulnerabilidad.

Escalada de privilegios por falla de StarOS

El software StarOS, utilizado en los enrutadores de la serie ASR 5000, pero también en las soluciones Virtualized Packet Core - Instancia distribuida (VPC-DI) y Virtualized Packet Core - Single Instance (VPC-SI), presenta una vulnerabilidad crítica, con referencia CVE -2023- 20046, en su implementación de autenticación SSH basada en claves. En particular, si un atacante envía una solicitud de autenticación a través de autenticación SSH desde una dirección IP configurada como fuente para una cuenta con altos privilegios, pero en su lugar proporciona la clave SSH para una cuenta con bajos privilegios, el sistema la autenticará como una cuenta con altos privilegios. cuenta incluso si no proporcionó la clave SSH correcta. Esto conduce a una escalada de privilegios y resulta de una validación insuficiente de las credenciales proporcionadas. Como solución alternativa, los administradores pueden configurar todas las cuentas de usuario aprobadas para la autenticación basada en claves SSH para utilizar diferentes direcciones IP. Pero Cisco recomienda actualizar a una versión parcheada del software.

Denegación de servicio por vulnerabilidad de BroadWorks

BroadWorks Network Server recibió un parche para una vulnerabilidad de alto riesgo, denominada CVE-2023-20125, en su implementación TCP que podría provocar una condición de denegación de servicio. La falla resulta de una falla en la limitación de velocidad para las conexiones TCP entrantes, lo que permite a atacantes remotos no autenticados enviar un gran volumen de conexiones TCP al servidor y agotar los recursos del sistema. El proveedor recomienda a los clientes implementar los parches AP.ns.23.0.1075.ap385072.Linux-x86_64.zip o RI.2023.02. Esta semana, la firma de San José también solucionó varias fallas clasificadas como medianas en TelePresence Collaboration Endpoint y RoomOS, SD-WAN vManage Software y Packet Data Network Gateway. Estas vulnerabilidades pueden provocar la escritura arbitraria de archivos, la eliminación arbitraria de archivos y la denegación de servicio IPsec ICMP.

Otras noticias que te pueden interesar