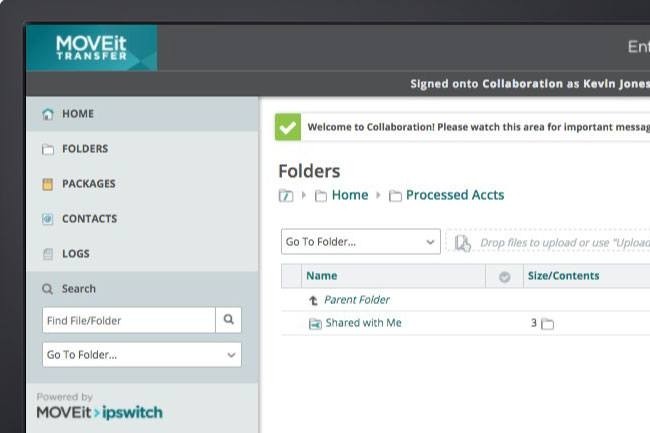

Al comprar IP Switch y su software MoveIT Transfer en 2019, Progress Software estuvo lejos de sospechar la debilidad de su seguridad. Después el descubrimiento de un defecto de día cero A finales del pasado mes de mayo, el editor dejó de descubrir vulnerabilidades en el software. Más recientemente, se detectó y corrigió otra infracción crítica de inyección SQL en una actualización publicada a finales de la semana pasada.

Allá CVE-2023-36934 Es particularmente peligroso porque puede explotarse sin autenticación del usuario. Esto significa que incluso los atacantes sin credenciales válidas pueden explotar la vulnerabilidad. Sin embargo, hasta el momento no ha habido informes del uso activo de este error. En el paquete de parches, Progress Software corrige otras dos fallas: CVE-2023-36932 y CVE-2023-36933. La primera es una vulnerabilidad de inyección SQL que pueden aprovechar atacantes conectados para obtener acceso no autorizado a la base de datos de MoveIT Transfer. El segundo hace que el software se cierre inesperadamente.

Las fallas de seguridad de MoveIT Transfer han preocupado a las autoridades de ciberseguridad desde El grupo de ransomware Clop explota la primera falla (CVE-2023-34362). Y lo menos que podemos decir es que esta campaña es formidable. Cerca de 200 empresas han sido víctimas de esta banda y cerca de 17,5 millones de personas han visto comprometidos sus datos personales, según Brett Callow, investigador de Emisoft. Y la lista sigue creciendo: la semana pasada el grupo petrolero Shell confirmó que había caído en la trampa de Clop, que amenaza con publicar datos sensibles del grupo.

Otras noticias que te pueden interesar