El año ha tenido un buen comienzo para la seguridad de Windows. En efecto, microsoft ha deshabilitado la función App Installer que, como su nombre indica, implementa aplicaciones de Windows 10. Lo hace directamente desde una página web haciendo clic en un enlace en formato URI (identificador uniforme de recursos) ms-appinstaller. El problema es que en los últimos meses esta función ha sido muy utilizada por los ciberdelincuentes para distribuir ransomware u otro malware.

"Los atacantes probablemente eligieron el vector de controlador de protocolo ms-appinstaller porque proporciona la capacidad de eludir los mecanismos diseñados para proteger a los usuarios del malware, como Defender SmartScreen y alertas en el navegador que activan descargas de formatos de archivos ejecutables", dijo Microsoft en un aviso publicado la semana pasada. El administrador de protocolo fue inhabilitado el 28 de diciembre con el lanzamiento de la versión 1.21.3421.0 del instalador de aplicaciones. Una decisión tomada después de la advertencia sobre la vulnerabilidad de suplantación de identidad del instalador de Windows AppX, a la que se hace referencia CVE-2021-43890durante el último martes de parches.

Cómo funciona el instalador de aplicaciones

Para facilitar la instalación de aplicaciones de la Plataforma universal de Windows (UWP), anteriormente conocidas como aplicaciones de la Tienda Windows, Microsoft introdujo la función Instalador de aplicaciones en Windows 10 en 2016. Estas aplicaciones se pueden implementar en todos los dispositivos Windows y se distribuyen en un formato de paquete llamado MSIX. como archivos .msxi o .msixbundle. Introducido en 2019, el formato MSIX reemplazó el formato de empaquetado AppX anterior para las aplicaciones de Microsoft Store. Sin embargo, los paquetes MSIX no necesariamente tienen que implementarse desde Microsoft Store, también se pueden instalar sin conexión y también se pueden implementar desde cualquier sitio web gracias al esquema URI y al controlador de protocolo ms-appinstaller.

La firma de Redmond anima a las empresas a utilizar paquetes MSIX para desplegar sus aplicaciones, porque ofrecen mayor fiabilidad y una alta tasa de éxito de instalación, y optimizan el uso del ancho de banda y el espacio en disco. “MSIX permite a las empresas mantenerse al día con los últimos desarrollos y garantizar que sus aplicaciones estén siempre actualizadas. Con este formato, los profesionales y desarrolladores de TI pueden ofrecer una solución centrada en el usuario y al mismo tiempo reducir el costo de propiedad de la aplicación al limitar la necesidad de volver a empaquetarla”, dijo la compañía.

Cuando la aplicación se implementa directamente desde un sitio web, la página contendrá un vínculo con el formato ms-appinstaller:?source=http://link-to.domain/app-name.msix. Al hacer clic en este enlace, el navegador reenvía la solicitud al controlador de protocolo ms-appinstaller de Windows, que inicia App Installer. Esta funcionalidad es comparable a otras aplicaciones que registran controladores de protocolos personalizados en Windows, como cuando se hace clic en un botón en una página web para unirse a una conferencia telefónica y el navegador abre automáticamente las aplicaciones de escritorio Zoom o Microsoft Teams.

Varios grupos de ciberdelincuentes trabajando

Ha pasado algún tiempo desde que los atacantes comenzaron a abusar del esquema URI de ms-appinstaller redirigiendo a los usuarios a páginas web fraudulentas que pretendían ofrecer software popular, pero en lugar de eso entregaban malware empaquetado en formato MSIX. Según Microsoft, la técnica ha sido adoptada por muchos grupos de piratas informáticos y los ataques alcanzarán su punto máximo en noviembre y diciembre de 2023. A principios de diciembre, un grupo de intermediarios de acceso, rastreados por el editor con el nombre Storm-0569, lanzó una campaña de optimización de motores de búsqueda. distribuir BATLOADER con esta técnica. El grupo envenenó los resultados de búsqueda con enlaces a páginas web falsas que imitaban sitios oficiales de aplicaciones legítimas como Zoom, Tableau, TeamViewer y AnyDesk. "A los usuarios que buscan una aplicación legítima en Bing o Google se les puede presentar una página de inicio que falsifica las páginas del proveedor de software original e incluye enlaces a instaladores maliciosos a través del protocolo ms-appinstaller", explicó Microsoft. "Hacerse pasar por software popular legítimo es una táctica común de ingeniería social", añadió el proveedor. Si los usuarios hacen clic en los enlaces maliciosos, se muestra la ventana del instalador de aplicaciones, con un botón de instalación. Si el usuario hace clic en este botón, el paquete MSIX malicioso se instala junto con PowerShell adicional y scripts por lotes que implementan BATLOADER. Este cargador de malware se utiliza luego para implementar otros implantes como Cobalt Strike Beacon, la herramienta de filtración de datos Rclone y el ransomware Black Basta.

Otro agente de acceso identificado como Storm-1113 y especializado en distribuir malware a través de anuncios de búsqueda también utilizó esta técnica a mediados de noviembre de 2023 para implementar un cargador de malware llamado EugenLoader que falsificaba las descargas de Zoom. Dado que este grupo ofrece implementación de malware como servicio, EugenLoader se ha utilizado para implementar varios implantes, incluidos Gozi, Redline Stealer, IcedID, Smoke Loader, NetSupport Manager (también conocido como NetSupport RAT), Sectop RAT y Lumma Stealer. "El grupo Sangria Tempest también utilizó anuncios de Google para engañar a los usuarios para que descargaran paquetes de aplicaciones MSIX maliciosos (quizás aprovechando la infraestructura de Storm-1113) y, en este caso, entregándolos desde POWERTRASH, un script de PowerShell altamente ofuscado", dijeron investigadores de Microsoft.

La desactivación es necesaria, pero no suficiente

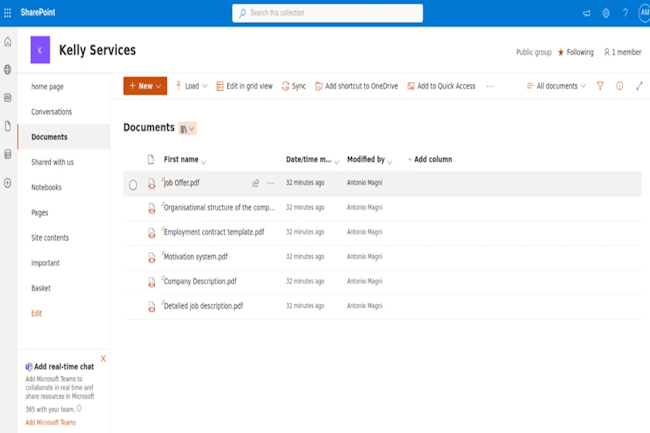

Otro grupo identificado por Microsoft como Storm-1674 utilizó la infraestructura y los servicios de Storm-1113 para abusar del controlador de protocolo malicioso ms-appinstaller e implementar SectopRAT o DarkGate. Sin embargo, el grupo distribuyó enlaces a páginas de inicio falsas a través de mensajes en Teams. Las páginas se hacían pasar por servicios como OneDrive y SharePoint y pedían a los usuarios que descargaran Adobe Acrobat Reader u otras herramientas para acceder a los archivos supuestamente enumerados allí. Todos los archivos MSIX fraudulentos proporcionados a través de estos sitios web están firmados digitalmente para evitar alertas de seguridad.

Al deshabilitar el controlador de protocolo ms-appinstaller de forma predeterminada, Microsoft obliga a que estos archivos se descarguen al disco antes de ejecutarlos, lo que significa que los productos similares a EDR tienen la oportunidad de analizarlos e informarlos. Aunque la desactivación no impide la instalación de archivos MSIX directamente desde sitios web, estos archivos aún se pueden descargar e instalar sin conexión, lo que no debería afectar a las empresas que utilizan este formato de archivo. embalaje de la aplicación. Los usuarios que necesiten esta función pueden volver a habilitarla cambiando la política de grupo EnableMSAppInstallerProtocol al modo "Desactivado".

Otras noticias que te pueden interesar