Los investigadores de seguridad también tienen sus rutinas, incluido el escaneo de Internet en busca de configuraciones incorrectas del sistema que podrían exponer los datos. Durante una búsqueda de aquellos relacionados con contenedores de almacenamiento, el equipo de Wiz encontró una pepita, un directorio de GitHub expuesto en la web perteneciente a la división de investigación en inteligencia artificial de microsoft destinado a proporcionar código fuente y modelos de IA para el reconocimiento de imágenes.

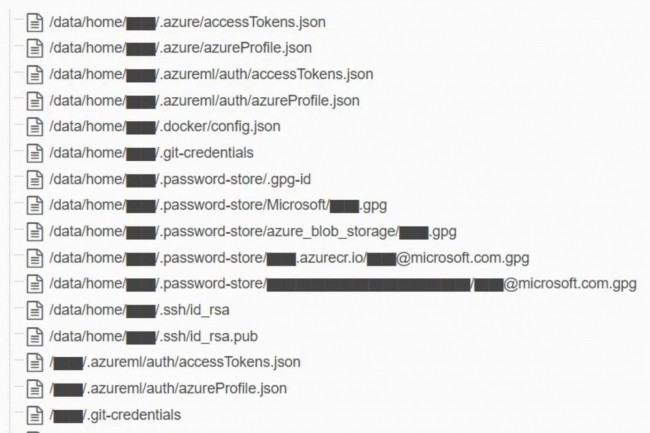

“Nuestro análisis muestra que esta cuenta contenía 38 TB adicionales de datos, incluidas copias de seguridad de las computadoras personales de los empleados de Microsoft. Estas copias de seguridad contenían datos personales confidenciales, incluidas contraseñas de servicios de Microsoft, claves secretas y más de 30.000 mensajes internos de Microsoft Teams de 359 empleados de Microsoft. explicar Fenómeno. “Sin embargo, es importante señalar que esta cuenta de almacenamiento no estuvo expuesta directamente al público; en realidad era una cuenta de almacenamiento privado. "Los desarrolladores de Microsoft utilizaron un mecanismo de Azure llamado tokens SAS, que le permite crear un enlace compartible que brinda acceso a los datos en una cuenta de almacenamiento de Azure; aunque, tras la inspección, la cuenta de almacenamiento todavía parece completamente privada".

No hay datos de clientes expuestos, recomendaciones a seguir

El repositorio de GitHub alojado en una cuenta de Azure Storage accesible a través de un enlace compartido creado mediante tokens SAS podría haber sido una mina de oro para los piratas informáticos. Wiz notificó a Microsoft de su descubrimiento el 22 de junio de 2023 que inmediatamente (el día 24) invalidó el acceso al enlace antes de generar otro el 7 de julio. Después de realizar una investigación exhaustiva del impacto potencial el 16 de agosto, la divulgación de este incidente finalmente se realizó este 18 de septiembre. “No se expusieron datos de clientes ni se pusieron en riesgo otros servicios internos debido a este problema. No es necesaria ninguna acción del cliente en respuesta a este problema”, afirmó la firma de Redmond.

Microsoft ha aprendido varias lecciones de este caso al emitir diferentes recomendaciones. En particular, asegurándose de aplicar el principio de privilegio mínimo, utilizar enlaces compartidos de SAS con una validez máxima de una hora, proporcionar un plan de revocación de tokens y monitorear y auditar el almacenamiento de su cuenta.

Otras noticias que te pueden interesar