11 de julio de 2023, Microsoft regresó en un ciberataque por parte de un actor malicioso con sede en China identificado como Storm-0558, para obtener una clave de cuenta para acceder a Outlook. Se ha iniciado una investigación técnica sobre cómo la banda cibernética consiguió la clave de firma de la cuenta de Microsoft, incluido cómo se utilizó para acceder al correo electrónico de la empresa. sabemos hoy un poco mas sobre el modus operandi de los piratas informáticos en una publicación detallada.

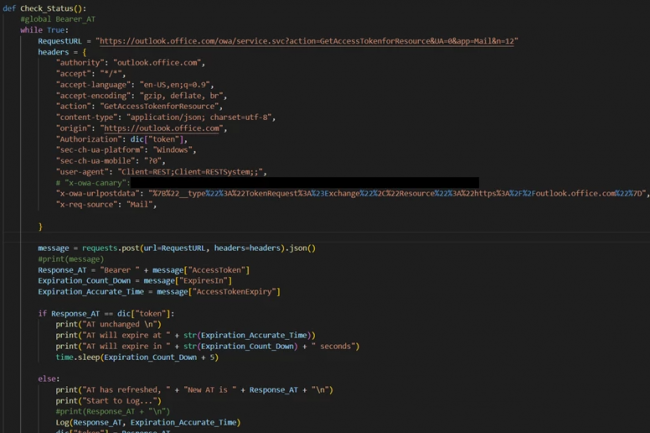

Después de haber explicado el cuidado prestado a la seguridad de su entorno de producción (aislamiento, tokens físicos, MFA, confianza cero), el editor anuncia rápidamente el color. “Nuestro entorno empresarial, que también requiere autenticación y dispositivos seguros, permite el uso de correo electrónico, conferencias, búsqueda web y otras herramientas de colaboración. Si bien estas herramientas son importantes, también dejan a los usuarios vulnerables al phishing, al malware de robo de tokens y a otros vectores que comprometen las cuentas”, afirma Microsoft.

“Nuestra investigación reveló que una interrupción del sistema de firma del consumidor en abril de 2021 resultó en una instantánea del proceso fallida. Las sobrescrituras de emergencia de información confidencial no deben incluir la clave de firma. En este caso, una condición del proceso permitió que la clave estuviera presente en el volcado de memoria (este problema se ha solucionado). Nuestros sistemas no detectaron la presencia de la clave en el volcado de memoria (este problema ha sido corregido)”, informa Microsoft.

Lecciones aprendidas de este compromiso

El proveedor explica luego que gracias a esta clave la banda cibernética Storm-0558 pudo comprometer con éxito la cuenta corporativa de un ingeniero de Microsoft. "Debido a las políticas de retención de registros, no tenemos registros que contengan evidencia específica de esta exfiltración por parte de este actor, pero este es el mecanismo más probable por el cual el actor adquirió la clave", dice el comunicado. Firma de Redmond.

Después de este incidente, microsoft ha aprendido lecciones y ha fortalecido la seguridad y el acceso a sus sistemas como parte de su estrategia de defensa en profundidad. Entre las principales mejoras: identificar, detectar y solucionar el problema de presencia de token en volcados de memoria, mejorar el análisis de credenciales para detectar mejor la presencia de la clave de firma en el entorno de depuración. Y también publique bibliotecas optimizadas para automatizar la validación del alcance de la clave de seguridad en bibliotecas de autenticación y aclarar la documentación asociada.

Otras noticias que te pueden interesar