La mejor defensa es a menudo el ataque. Microsoft Comprender esto con respecto a la seguridad de sus servicios de IA al pretender un juicio contra el desvío de sus modelos para ofrecer contenido violento. El objetivo de su ira, una pandilla conocida como Storm-2139 que utilizó identificadores robados, así como técnicas de jailbreaking para crear sus propios servicios pagos. Conocido como LLMJacking, este fenómeno emerge y conduce a costos financieros significativos para las víctimas involuntarias.

Identificación de cuatro miembros de Storm-2139

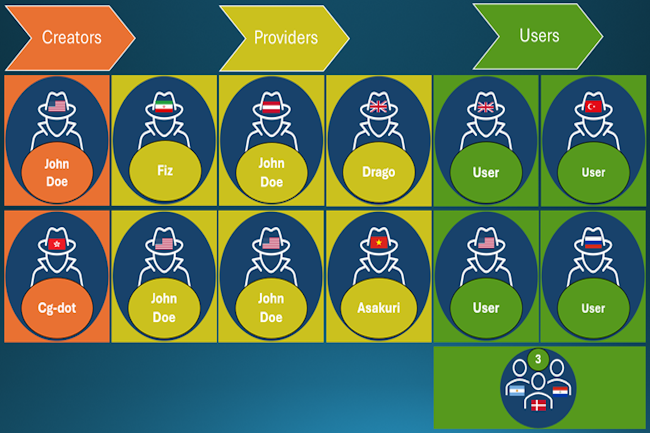

"Storm-2139 está organizado en tres grupos principales: creadores, proveedores y usuarios", escribieron los abogados de la Unidad de crímenes digitales de Microsoft en un blog. "Los creadores han desarrollado las herramientas ilícitas que permitieron abusar de los servicios generados por AI. Los proveedores luego modificaron y proporcionaron estas herramientas a los usuarios finales, a menudo con diferentes niveles de servicio y pago. Finalmente, los usuarios usaron estas herramientas para generar contenido sintético violento, a menudo enfocadas en celebridades e imágenes sexuales.» ».

Microsoft logró identificar a cuatro de las diez personas sospechosas de pertenecer a la tormenta de pandillas-2139, a saber: Arian Yadegarnia, alias "Fiz", de Irán; Alan Krysiak, alias "Draco", del Reino Unido; Ricky Yuen, alias "CG-DOT", de Hong Kong; Y Phát Phùng tấn, alias "asakuri", de Vietnam. CG-DOT sería uno de los dos "creadores", mientras que los otros tres serían "proveedores" de la operación criminal. También se han identificado dos miembros con sede en los Estados Unidos, Illinois y Florida, pero por el momento, Microsoft dijo que mantenía estas identidades secretas debido a las encuestas criminales actuales.

Ayuda mutua entre miembros de pandillas

En enero, después de haber anunciado que trajo acciones legales contra los ciberdelincuentes que abusan de sus servicios de inteligencia artificial, Microsoft logró ingresar a un sitio web operativo esencial de Storm-2139. Este aporte y documentos legales desconocidos inmediatamente despertaron muchos comentarios sobre los canales de comunicación utilizados por la pandilla, los miembros y los usuarios que especulan sobre las identidades que podrían haber sido expuestas. Los abogados de Microsoft también han visto su información personal y sus fotografías compartidas. "En consecuencia, los abogados de Microsoft recibieron varios correos electrónicos, incluidos varios emanadores de presuntos miembros de Storm-2139 que intentaban rechazar la culpa de otros miembros de la operación", dijo la unidad de delitos digitales de Microsoft.

Un alto costo potencial para las empresas

Llmjacking es una continuación de la práctica cibercriminal que consiste en abusar de los identificadores de cuentas de nubes robadas para llevar a cabo varias operaciones ilegales, como el criptojacking, que consiste en abusar de los recursos de la nube arrogante para socavar la criptomonedas. La diferencia radica en el hecho de que una gran cantidad de llamadas de API de LLM pueden causar rápidamente costos considerables, los investigadores estiman los costos potenciales en más de $ 100,000 por día cuando cuestionan modelos avanzados. En septiembre pasado, el editor Sysdig señaló que el número de solicitudes fraudulentas enviadas a las API de roca madre de Amazon había sido multiplicada por diez y que el número de direcciones IP involucradas en estos ataques se había duplicado.

El servicio Bedrock ofrece a las empresas implementar y usar fácilmente LLM de varias compañías de IA, enriquecerlas con sus propios conjuntos de datos y crear agentes y aplicaciones a su alrededor. El servicio admite una larga lista de acciones de API para administrar los modelos e interactuar con ellos de manera programática. Microsoft ofrece un servicio similar llamado Azure Ai Foundry, y Google tiene el equivalente de AI Vertex. Según Sysdig, los atacantes primero abusaron de los identificadores de AWS para acceder a los modelos de base ya desplegados por las víctimas, pero el editor descubrió que los atacantes estaban tratando de activar e implementar nuevos modelos en las cuentas de compromiso. A principios de mes, Sysdig vio que los ataques de Llmjacking estaban apuntando al modelo Deepseek R1 unos días después de su publicación. La compañía de seguridad también ha descubierto más de una docena de servidores proxy que usaban identificadores robados en muchos servicios diferentes, incluidos OpenAI, AWS y Azure.

Otras noticias que te pueden interesar